Slo-Tech - V preteklem letu je hekerska skupina Lapsus$ napadla Rockstar Games in ukradla cel kup podatkov, med katerimi so bile najbolj zaželene vsebine, ki so povezane s franšizo iger

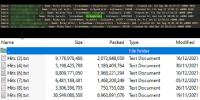

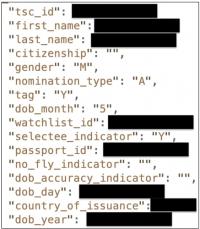

Grand Theft Auto. Napadalci so tedaj dobili dostop do internega strežnika za Slack in strežnika wiki Confluence. Po navedbah hekerjev so pridobili izvorno kodo iger

GTA V in

GTA VI, ki je sicer niso javno objavili, so pa pokazali nekaj izsekov.

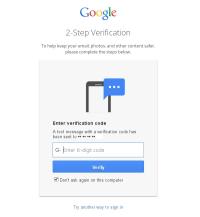

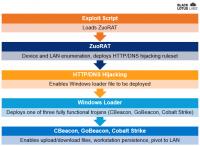

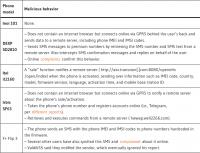

Lapsus$ je sicer ena najbolj aktivnih skupin, ki je z različnimi taktikami, denimo socialnim inženiringom, zamenjavo kartic SIM in podobno, vdrla že v številna podjetja. Uber, Microsoft, Nvidia, Ubisoft in Samsung so le najodmevnejše žrtve njihovih napadov, ki so jih potem izsiljevali z grožnjo, da bodo sicer javno priobčili ukradene interne podatke, torej izvorno kodo in podobno.

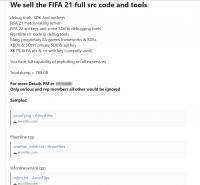

Leto dni pozneje je napočil čas, ko so izvorno kodo GTA V očitno poslali na plano. BleepingComputer

poroča, da je na različnih delih interneta - na Discordu, na Telegramu in drugod - začela...