Slo-Tech - Microsoftovi odjemalci za elektronsko pošto imajo resnega hrošča, proti katerem se običajni uporabniki ne morejo zaščititi in ki napadalcem omogoča nabiranje prijavnih podatkov (uporabniških imen in gesel). Ranljivost tiči v protokolu autodiscover, ki ga uporabljata Exchange in Outlook za preprosto konfiguracijo odjemalcev. Odkrili so jo v Guardicoru, Microsoft pa popravka še ni izdal.

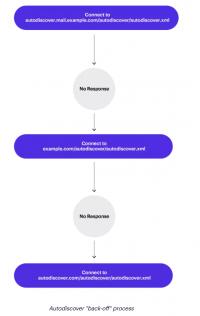

Autodiscover ima koristen namen, saj od uporabnikov ni realistično pričakovati, da si bodo zapomnili vse podrobnosti za nastavitev elektronskega predala. Uporabniško ime in geslo je nujno poznati, medtem ko imena strežnikov, protokole, vrata in podobno lahko skladiščimo na javno dostopnih strežnikih. V praksi autodiscover deluje tako, da pri nastavitvi odjemalca vpišemo naslov in geslo, denimo ime@oddelek.podjetje.com. Outlook bo potem pogledal, ali obstaja strežnik autodiscover.oddelek.podjetje.com. Če ga ne bo našel, bo povprašal še na oddelek.podjetje.com in podjetje.com. In če niti od teh naslovov ne bo dobil odgovora, bo vprašal še autodiscover.com. Ta pa seveda ni v lasti podjetja, ki mu pripada elektronski naslov. Če ta domena obstaja, ker jo je registriral napadalec, ji bo Outlook posredoval prijavne podatke. Še več, Outlook bo brez pritoževanja izpolnil morebitno zahtevo, naj jih posreduje v besedilni obliki.

Kot lahko sklepamo iz opisa, se težava pojavi, kadar strežniki podjetja niso dosegljivi. Za to zadostuje že nepravilna konfiguracija strežnikov DNS v podjetju, pa bodo podatki leteli naokoli. Raziskovalci so v registrirali več domen autodiscover in potrdili, da ranljivost funkcionira. Če imamo certifikat SSL, kar za lastno domeno ni težko, potem Outlook uporabniku sploh ne izpiše nobenega opozorila. Microsoft je dejal, da o ranljivosti predhodno niso bili obveščeni, so pa zanjo izvedeli iz medijev in so jo začeli odpravljati.

Novice » Varnost » Huda ranljivost v protokolu za Exchange in Outlook

miroB ::

Ne razumem kako tole deluje.

V Guardicore članku piše, da je zadnji korak resolvanja Autodiscover.com/Autodiscover/Autodiscover.xml

Promet so pa poslušali na spodnjih domenah in nobena ni autodiscover.com

Autodiscover.com.br – Brazil

Autodiscover.com.cn – China

Autodiscover.com.co – Columbia

Autodiscover.es – Spain

Autodiscover.fr – France

Autodiscover.in – India

Autodiscover.it – Italy

Autodiscover.sg – Singapore

Autodiscover.uk – United Kingdom

Autodiscover.xyz

Autodiscover.online

...

V Guardicore članku piše, da je zadnji korak resolvanja Autodiscover.com/Autodiscover/Autodiscover.xml

Promet so pa poslušali na spodnjih domenah in nobena ni autodiscover.com

Autodiscover.com.br – Brazil

Autodiscover.com.cn – China

Autodiscover.com.co – Columbia

Autodiscover.es – Spain

Autodiscover.fr – France

Autodiscover.in – India

Autodiscover.it – Italy

Autodiscover.sg – Singapore

Autodiscover.uk – United Kingdom

Autodiscover.xyz

Autodiscover.online

...

Spura ::

To ni ranljivost, to je working as intended. Nek product officer si je to zmislu in tako pac deluje.w

pegasus ::

Ales ::

Ne razumem kako tole deluje.

V Guardicore članku piše, da je zadnji korak resolvanja Autodiscover.com/Autodiscover/Autodiscover.xml

Promet so pa poslušali na spodnjih domenah in nobena ni autodiscover.com

Autodiscover.com.br – Brazil

Autodiscover.com.cn – China

Autodiscover.com.co – Columbia

Autodiscover.es – Spain

Autodiscover.fr – France

Autodiscover.in – India

Autodiscover.it – Italy

Autodiscover.sg – Singapore

Autodiscover.uk – United Kingdom

Autodiscover.xyz

Autodiscover.online

...

Končnica domene je odvisna od prvotnega zahtevka.

Če je Outlook poskušal samodejno najti prijavne podatke za naslov somebody@example.com, bo zaradi tega buga in pod takimi pogoji, kot so opisani v bugu, zahtevek prišel do autodiscover.com/Autodiscover/Autodiscover.xml

Če je Outlook poskušal najti prijavne podatke za nekdo@example.si, bo zahtevek prišel do autodiscover.si/Autodiscover/Autodiscover.xml

In tako naprej...

Zato so registrirali različne autodiscover.* domene in lovili promet na vsaki posebej.

Mimogrede, da ne bo preveč panike:

domain: autodiscover.si

status: client_delete_prohibited, client_update_prohibited, inactive

created: 2021-09-22

organization: Microsoft Corporation

address: One Microsoft Way

address: WA

address: Redmond

address: US

source: ARNES

MS je po hitrem postopku pohopsal vse autodiscover.* domene, do katerih je še lahko prišel, vključno s slovensko...

Zgodovina sprememb…

- spremenil: Ales ()

one-half ::

Nauk zgodbe... postfix, dovecot.

Motiti se je človeško.

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

RedDrake ::

Zmaugy je, povsem v skladu z njegovim trenutnim vzdevkom in njegovimi navadami, prebral novico le na pol.

Lahko narediš najboljši postfix in dovecot strežnik na svetu, pa bo random (l)user z outlookom leaknil prijavne podatke bad guy-u, ki bo tebi potem, ker si pač one-half, in delaš stvari na pol, hacknil strežnik, ker imaš recimo za mail kar sistemske accounte (kar je default in je kao "ok").

Lahko narediš najboljši postfix in dovecot strežnik na svetu, pa bo random (l)user z outlookom leaknil prijavne podatke bad guy-u, ki bo tebi potem, ker si pač one-half, in delaš stvari na pol, hacknil strežnik, ker imaš recimo za mail kar sistemske accounte (kar je default in je kao "ok").

Zgodovina sprememb…

- spremenil: RedDrake ()

miroB ::

V Guardicoru so še pozabili omeniti, da je Outlook iz Office365 odporen na ranljivost. Ko nastavljaš o365 mail v o365 outlooku, se le-ta automagically začne pogovarjati z o365 strežniki...

Sem pa pred leti, ko ko webhost admini še niso poznali težav z autodiscoverijem, imel kar nekaj težavnih debat, kako jim razložiti in zakaj, da naj disablajo autodiscovery.xml.

Namreč, ogromno cpanel sistemov, pri kreaciji domene avtomatsko ustvari autodiscovery.xml, kot fizični, ali pa virtualni url. In če so userji hoteli o365 mail nastaviti v Outlook2016 (non o365 version), je Outlook na example.si, našel autodiscovery file in, ker si z njim ni mogel nič začeti, je javil napako in ga nisi mogel povezati na exchange... Tako je enostavna konfiguracija trajajoča dve minuti, postala jeba, z iskanjem receptov in procedur, kako nastaviti Outlook. Vem iz izkupenj, dečki, ki pri nas skrbijo za kliente so pizdili na veliko. No zadnje, dve ali tri leta, webhost admini pozanjo težavo in se hitro zmeniš z njimi... :)

Sem pa pred leti, ko ko webhost admini še niso poznali težav z autodiscoverijem, imel kar nekaj težavnih debat, kako jim razložiti in zakaj, da naj disablajo autodiscovery.xml.

Namreč, ogromno cpanel sistemov, pri kreaciji domene avtomatsko ustvari autodiscovery.xml, kot fizični, ali pa virtualni url. In če so userji hoteli o365 mail nastaviti v Outlook2016 (non o365 version), je Outlook na example.si, našel autodiscovery file in, ker si z njim ni mogel nič začeti, je javil napako in ga nisi mogel povezati na exchange... Tako je enostavna konfiguracija trajajoča dve minuti, postala jeba, z iskanjem receptov in procedur, kako nastaviti Outlook. Vem iz izkupenj, dečki, ki pri nas skrbijo za kliente so pizdili na veliko. No zadnje, dve ali tri leta, webhost admini pozanjo težavo in se hitro zmeniš z njimi... :)

one-half ::

Zmaugy je, povsem v skladu z njegovim trenutnim vzdevkom in njegovimi navadami, prebral novico le na pol.

Lahko narediš najboljši postfix in dovecot strežnik na svetu, pa bo random (l)user z outlookom leaknil prijavne podatke bad guy-u, ki bo tebi potem, ker si pač one-half, in delaš stvari na pol, hacknil strežnik, ker imaš recimo za mail kar sistemske accounte (kar je default in je kao "ok").

Eni imamo jaile (mnozina) za vse servise, ki so odprti navzven in so loceni od sistema, ki sicer periodicno pregleduje vsebino jailov s tripwireom in jih ustavi takoj, ko se hashi ne ujemajo + se malo zfs magicka. Ker ocitno za home server se vedno bolje opravim administracijo, kot jo opravljate drugi. Ce te pa moje, kot pravis, polovicarsko delo moti, se clovek vprasa kaj si ti? 1/100? 1/500? Se manj?

Motiti se je človeško.

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

Zgodovina sprememb…

- spremenil: one-half ()

sbawe64 ::

My report clearly cites research from 2017 presenting this issue: see this paper from 2017, as was presented in Blackhat Asia 2017. If this was an 0day, sure. This is a 1460day, at least

https://twitter.com/0xAmit/status/14408...

https://twitter.com/0xAmit/status/14408...

2020 is new 1984

Corona World order

Corona World order

RedDrake ::

Super, samo da imaš vse to. Jaz sem ziher največ 1/inf v primerjavi s tabo. Je pa res, da jaz vsaj zagotovo ločim kaj je client-side data leak in kaj je server-side service.

Še enkrat, lahko postaviš najboljši strežnik na svetu, pa te tale Outlook bug spravi na spam listo, ker bojo tvoji (l)userji kobajagi pošiljali okoli maile o najnovešem 'ronca zdravilu, ali pa o tem da je Trump zmagal, ker nek random ruski blog tako pravi, itd ...

Aja ne, sem pozabil, ti imaš ziher urejeno prijavo s certifikati, kakšen user/pass, to ti sploh ne poznaš več, a ne?

Še enkrat, lahko postaviš najboljši strežnik na svetu, pa te tale Outlook bug spravi na spam listo, ker bojo tvoji (l)userji kobajagi pošiljali okoli maile o najnovešem 'ronca zdravilu, ali pa o tem da je Trump zmagal, ker nek random ruski blog tako pravi, itd ...

Aja ne, sem pozabil, ti imaš ziher urejeno prijavo s certifikati, kakšen user/pass, to ti sploh ne poznaš več, a ne?

RedDrake ::

Za registrirati domeno ni treba nič hijackat ISP dns. A si _RES_ prebral novico v celoti, po možnosti z viri?

Lej, samo izpostavljam stvari, ki nimajo nič z ničemer.

Če outlook lahko pošilja okoli prijavne podatke, brez da ti KAKORKOLI vplivaš na to, potem nima veze a maš postfix, exim, IIS, al pa če si sam napisal svoj SMTP service v assemblerju in ga laufaš brez OS-a na nekem FPGA čipu. A se tu strinjava?

In ja, če hostaš domeno .xyz na svojem serverju, potem lahko lastnik domene autodiscover.xyz dobi prijavne podatke. A sedaj si prebral in razumel?

In ker nimaš rešenga maila s certi, potem pač _lahko_ nek bad guy komot v imenu tvojega legitimnega userja okoli pošilja spam. Ni potrebo po spoofanju in tvoj server je lahko rock solid kar se tega tiče, pa si vseeno vulnerable. Ker smo _VSI_, če hostamo na strežniku samo mail, ne pa tudi web (če imaš tudi web, potem pač flikneš gor tisti autodiscover.xml in je rešeno).

Lej, samo izpostavljam stvari, ki nimajo nič z ničemer.

Če outlook lahko pošilja okoli prijavne podatke, brez da ti KAKORKOLI vplivaš na to, potem nima veze a maš postfix, exim, IIS, al pa če si sam napisal svoj SMTP service v assemblerju in ga laufaš brez OS-a na nekem FPGA čipu. A se tu strinjava?

In ja, če hostaš domeno .xyz na svojem serverju, potem lahko lastnik domene autodiscover.xyz dobi prijavne podatke. A sedaj si prebral in razumel?

In ker nimaš rešenga maila s certi, potem pač _lahko_ nek bad guy komot v imenu tvojega legitimnega userja okoli pošilja spam. Ni potrebo po spoofanju in tvoj server je lahko rock solid kar se tega tiče, pa si vseeno vulnerable. Ker smo _VSI_, če hostamo na strežniku samo mail, ne pa tudi web (če imaš tudi web, potem pač flikneš gor tisti autodiscover.xml in je rešeno).

poweroff ::

My report clearly cites research from 2017 presenting this issue: see this paper from 2017, as was presented in Blackhat Asia 2017. If this was an 0day, sure. This is a 1460day, at least

https://twitter.com/0xAmit/status/14408...

Haha, sramota. Je pa problem, kot so eni izpostavili, tudi v nesposobnih sistemskih administratorjih, ki znajo sicer lepo in vneto klikat, ne razumejo pa kaj se dogaja pod pokrovom.

Enota za učinkovitost sistemskega administratorja: number of mouse clicks per minute...

sudo poweroff

Vredno ogleda ...

| Tema | Ogledi | Zadnje sporočilo | |

|---|---|---|---|

| Tema | Ogledi | Zadnje sporočilo | |

| » | Huda ranljivost v protokolu za Exchange in OutlookOddelek: Novice / Varnost | 8106 (5808) | poweroff |

| » | Desktop Outlook + Office365 (ArnesAAI)Oddelek: Omrežja in internet | 1242 (1080) | Argonavt |

| » | Službeni e-mail naslovOddelek: Loža | 3175 (2502) | harmony |

| » | Izšel Office 2016 (strani: 1 2 )Oddelek: Novice / Pisarniški paketi | 35173 (31326) | s1m0n |