Sumljiva vozlišča na Toru

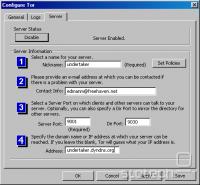

Tor predstavlja približno 10.000 vozlišč (relays, bridges), ki se delijo na vstopne točke, vmesne posrednike in izstopna vozlišča. Od njihovega delovanja je odvisna anonimnost, ki jo zagotavlja Tor. Načeloma morajo imeti vsi strežniki javno objavljene e-naslove upravljavca, da lahko administratorji Tora ali policija z njimi stopijo v stik - a to se ne izvaja in preverja striktno.

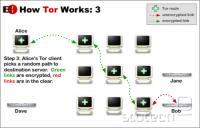

Neznani akter, ki so ga označili kot KAX17, je od leta 2017 nudil strežnike brez teh informacij. Večinoma je šlo za vstopne in vmesne točke, nekaj pa je bilo tudi izstopnih. To je nenavadno, saj običajno napadalci postavljajo izstopne strežnike, kar omogoča spreminjanje...