Crypto AG: umazana obveščevalna zgodba bajnih zaslužkov

vir: Flickr

vir: Washington PostSlo-Tech - V švicarskem mestu Zug je med drugo svetovno vojno zraslo podjetje Crypto AG, specializirano za šifrirne in dešifrirne napreave. Ugled, ki si ga je pridobilo prek sodelovanja z zavezniki v času svetovnega spopada, je znalo po vojni odlično unovčiti. Do danes je s prodajo v več kot 120 držav sveta na leto zaslužilo milijone. Med njihovimi strankami za nakup naprav, ki so domnevno zagotavljale varno komunikacijo, so bile tudi vladne agencije Irana, Indije, Pakistana, Iraka, Nigerije, Sirije in celo Vatikana. Šlo je za praktično vse pomembnejše države, razen Rusije in Kitajske.

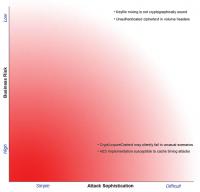

Mnoge od njih se verjetno ne bi odločile za nakup, če bi vedele majhno podrobnost, o kateri se je pisalo in ugibalo že leta, te dni pa so jo dokončno raziskali nemški, ameriški in švicarski novinarji: že od sedemdesetih let prejšnjega stoletja sta bili skriti lastnici Crypto AG obveščevalni družbi ZDA in tedanje Zahodne Nemčije, CIA in BND.

O tem, da gre za podjetje sumljivega porekla, je že leta 2006 v...

Mnoge od njih se verjetno ne bi odločile za nakup, če bi vedele majhno podrobnost, o kateri se je pisalo in ugibalo že leta, te dni pa so jo dokončno raziskali nemški, ameriški in švicarski novinarji: že od sedemdesetih let prejšnjega stoletja sta bili skriti lastnici Crypto AG obveščevalni družbi ZDA in tedanje Zahodne Nemčije, CIA in BND.

O tem, da gre za podjetje sumljivega porekla, je že leta 2006 v...