Zoom dobiva šifrirane klice

Slo-Tech - Štiri mesece po prvi napovedi Zoom naposled le prinaša šifriranje klicev od pošiljatelja do prejemnika (end-to-end encryption, E2EE). Funkcionalnost bodo zagnali prihodnji teden, prvi mesec pa bo na voljo kot tehnični predogled. Na voljo bo vsem uporabnikom, tako plačljive kakor brezplačne različice, v klicih, ki imajo največ 200 udeležencev.

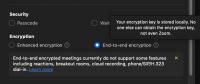

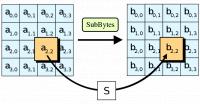

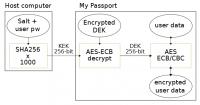

Kot pojasnjujejo, so vsi pogovori šifrirani že sedaj. Razlika bo v tem, kdo ima ključe. Trenutno ključe ustvarijo Zoomovi strežniki in jih razdelijo udeležencem, zato so komunikacije varne pred prisluškovanjem tretjih oseb, Zoom pa bi teoretično lahko poslušal. Sedaj bo protokol šifriranja ostal enak, le da bo ključe ustvaril gostitelj. Zoom bo tako le platforma za prenos šifriranih podatkov, (smiselneg) vpogleda vanje pa ne bo imel. Za zdaj bo treba E2EE izrecno omogočiti. S tem se onemogočijo določene funkcionalnosti, denimo streaming, transkripcija itd. Šifriranje uporablja algoritem AES 256-bitni GCM.

Kot pojasnjujejo, so vsi pogovori šifrirani že sedaj. Razlika bo v tem, kdo ima ključe. Trenutno ključe ustvarijo Zoomovi strežniki in jih razdelijo udeležencem, zato so komunikacije varne pred prisluškovanjem tretjih oseb, Zoom pa bi teoretično lahko poslušal. Sedaj bo protokol šifriranja ostal enak, le da bo ključe ustvaril gostitelj. Zoom bo tako le platforma za prenos šifriranih podatkov, (smiselneg) vpogleda vanje pa ne bo imel. Za zdaj bo treba E2EE izrecno omogočiti. S tem se onemogočijo določene funkcionalnosti, denimo streaming, transkripcija itd. Šifriranje uporablja algoritem AES 256-bitni GCM.