Kdor še uporablja domeno onmicrosoft.com, bo moral kupiti lastno

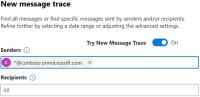

Slo-Tech - Microsoftova domena onmicrosoft.com, ki jo dobijo novi naročniki komercialnih paketov Microsoft 365, preden kupijo in povežejo lastno domeno, bo dobila hude omejitve pri pošiljanju elektronske pošte. Sredi oktobra bodo, sprva za male naročnike, začeli omejevati število elektronskih sporočil, ki jih bo moč poslati. Na zunanje naslove bodo lahko poslali največ 100 sporočil v kateremkoli 24-urnem intervalu. Omejitev bodo uvajali postopoma za čedalje večje najemnike do junija prihodnje leto, ko bo veljala za vse.

S tem se želi Microsoft boriti proti spamerjem. Ti so doslej lahko ustvarili novega najemnika (tenant), nato pa hitro poslali ogromno elektronskih sporočil, preden je imel Microsoft možnost reagirati. S tem je bila pod pritiskom celotna domena onmicrosoft.com, ki je lahko pristala na različnih črnih seznamih. To pa škoduje tudi legitimnim uporabnikom.

Velika večina organizacij seveda v Microsoft 365 priključi lastne domene, ne pa vsi. Nekatere ostanejo na domenah MOERA...

S tem se želi Microsoft boriti proti spamerjem. Ti so doslej lahko ustvarili novega najemnika (tenant), nato pa hitro poslali ogromno elektronskih sporočil, preden je imel Microsoft možnost reagirati. S tem je bila pod pritiskom celotna domena onmicrosoft.com, ki je lahko pristala na različnih črnih seznamih. To pa škoduje tudi legitimnim uporabnikom.

Velika večina organizacij seveda v Microsoft 365 priključi lastne domene, ne pa vsi. Nekatere ostanejo na domenah MOERA...