Microsoft bo letos menjal certifikate na vaših starejših računalnikih

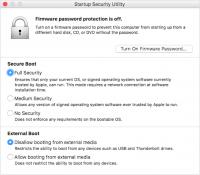

Slo-Tech - Letos bodo potekli nekateri Microsoftovi certifikati, ki se uporabljajo v Secure Boot za zagon računalnika. Ker je Secure Boot prispel leta 2011, bodo prvi certifikati s petnajstletno veljavnostjo sedaj potekli. Že lani smo pisali, da je Microsoft začel reševati ta problem. Sedaj so razkrili podrobnejši načrt.

Prvi certifikati bodo potekli junija, druga skupina pa oktobra. Nove certifikate je Microsoft izdal leta 2023 in jih večina računalnikov, ki so se prodajali po letu 2024, že vključuje. Nuno Costa iz Microsofta je pojasnil, da je rok veljavnosti pomemben, saj se kriptografski standardi sproti nadgrajujejo, zato je nujno, da se sčasoma zamenjajo tudi certifikati.

Četudi bi certifikat potekel, bo računalnik še vedno deloval, le varnost bo slabša. Prvo posodobitev so zato izdali že januarja (KB5074109 za Windows 11). Tudi nadaljnje posodobitve se bodo nameščale avtomatsko brez sodelovanja uporabnikov, ki jim ne bo treba storiti ničesar. Microsoft pri tem sodeluje tudi s...

Prvi certifikati bodo potekli junija, druga skupina pa oktobra. Nove certifikate je Microsoft izdal leta 2023 in jih večina računalnikov, ki so se prodajali po letu 2024, že vključuje. Nuno Costa iz Microsofta je pojasnil, da je rok veljavnosti pomemben, saj se kriptografski standardi sproti nadgrajujejo, zato je nujno, da se sčasoma zamenjajo tudi certifikati.

Četudi bi certifikat potekel, bo računalnik še vedno deloval, le varnost bo slabša. Prvo posodobitev so zato izdali že januarja (KB5074109 za Windows 11). Tudi nadaljnje posodobitve se bodo nameščale avtomatsko brez sodelovanja uporabnikov, ki jim ne bo treba storiti ničesar. Microsoft pri tem sodeluje tudi s...