Dell prodaja RSA

Slo-Tech - Dell je danes sporočil, da bo podjetje RSA za 2,1 milijarde dolarjev prodal konzorciju investitorjev, ki ga vodijo Symphony Technology Group, pokojninski sklad učiteljev iz Ontaria in AlpInvest. Dell je RSA pridobil leta 2015, ko je za 67 milijard dolarjev kupil EMC, ki je imel tedaj v lasti RSA. Sam EMC je RSA kupil leta 2006 in zanj odštel prav tako 2,1 milijarde dolarjev. Dell podjetje prodaja, ker želi konsolidirati svoj portfelj in se bolj usmeriti na svojo osnovno dejavnost, so povedali. Strategiji Della in RSA sta se razvili tako, da nagovarjata različne poslovne potrebe. Prodaja RSA daje več fleksibilnosti, da se Dell osredotoči na inovacije, medtem ko se bo RSA lahko posvetila strategiji zagotavljanja ekip za upravljanje tveganj in varnosti, so dejali v Dellu.

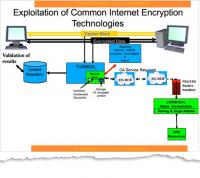

Nakup RSA vsebuje RSA Archer, RSA NetWitness Platform, RSA SecurID, RSA Fraud. Risk Intelligence in vsakoletno konferenco RSA. Preden bo nakup dejansko izveden, ga morajo potrditi še varuhi konkurence. To naj bi se...

Nakup RSA vsebuje RSA Archer, RSA NetWitness Platform, RSA SecurID, RSA Fraud. Risk Intelligence in vsakoletno konferenco RSA. Preden bo nakup dejansko izveden, ga morajo potrditi še varuhi konkurence. To naj bi se...