Omrežje Tor lahko pohabimo že z nekaj tisočaki mesečno

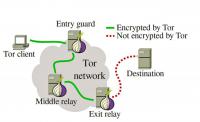

Napad na celotno omrežje, ki trenutno zmore okrog 500 Gb/s, bi mesečno stal 7,2 milijona dolarjev, so izračunali. Toda že bistveno ceneje je moč omrežje ohromiti do te mere, da je praktično neuporabno. S tem bi omrežje Tor še vedno tehnično ostalo uporabno, a bi bila uporabniška izkušnja toliko slabša, da bi večino ljudi odvrnila od uporabe. Na konferenci USENIX so opisali tri načine, kako bi to izvedli.

Prva varianta je usmerjeni napad na mostovne vstopne točke (bridges). Ti služijo kot alternativni vhod v omrežje Tor, saj njihovi naslovi niso javno objavljeni in so...