Slo-Tech - Raziskovalci z Univerze v Karlstadu so v štirimesečni analizi odkrili 25 računalnikov, ki delujejo kot izhodna vozlišča (exit relay) v sistemu Tor (The Onion Router) in izvajajo MITM-napade. Poimenovali so jih pokvarjena čebula in analizirali, kaj počno (znanstveni članek).

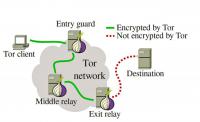

Tor je omrežje za anonimizacijo prometa na internetu, a ni vse mogočen. Sestavlja ga več vozlišč (relays), ki si med seboj podajajo šifriran promet. Promet v Tor vstopi prek vstopnega vozlišča (entry node), s katerim se poveže uporabnik, potem pa si promet med seboj nekajkrat izmenjajo notranja vozlišča, s čimer se zakrije njegov vir. Na koncu se njegova pot po Toru konča pri izhodnem vozlišču, kjer se mora odšifrirati in poslati v nezaščiten internet do končnega cilja. Prav ta izstopna vozlišča so lahka tarča ali vektor za napade.

Poganjanje vozlišč je neplačano početje, ki pa zahteva strojno opremo, internetno povezavo in prinaša določene stroške. Zato se postavi vprašanje, zakaj bi kdo to sploh počel prostovoljno. Prostovoljci vseeno obstajajo, a že dlje časa se je skupnost spraševala, ali nemara NSA ali kakšna druga agencija ne poganja svojih zlonamerni izhodnih vozlišč, na katere se povezujejo nič hudega sluteči uporabniki Tora. Pri 25 odkritih pokvarjenih čebulah NSA najbrž nima nič z vsem skupaj, a slab priokus (ali pa zadah) ostaja.

Ugotovili so, da so izmed 25 pokvarjenih čebul trije strežniki konfigurirani napak, medtem ko ostali nečednosti počno namenoma. Uporabljajo različne vrste MITM-napadov, recimo sslstrip, ki jim omogoča prestrezanje podatkov v paketkih, ali druge načine MITM-napadov na HTTPS ali SSH. Strežniki so namreč ob vzpostavitvi povezave stranki podtaknili svoj certifikat, kar jim je omogočilo prisluškovanje prometu, ne da bi stranka to vedela.

Za predstavo povejmo, da ima Tor trenutno okrog 1000 izhodnih vozlišč. Velika večina izmed teh zlonamernih strežnikov domuje v Rusiji. Kar 19 jih podtika isti certifikat in uporablja staro verzijo Tora 0.2.2.37. Komu pripadajo, niso uspeli ugotoviti, so pa številni med njimi delo iste združbe.

Tor omrežje seveda nikoli ni obljubljajo šifriranja podatkov in njihove zaščite po tem, ko zapustijo omrežje. Kdor želi to, mora za šifriranje (recimo prek HTTPS) skrbeti sam. Avtor članka je v blogu dodatno pojasnil, kaj vse skupaj pomeni za uporabnike. Kot poudarja, 25 strežnikov med tisočimi v štirih mesecih ni veliko; zlasti ker niso bili vse aktivni ves čas, ampak so sproti umirali. Poleg tega so bili precej počasni, tako da se skoznje ni preusmerilo veliko prometa. Nadalje, Tor privzeto namesti vtičnik HTTPS-Everywhere za Firefox, ki poizkusi do vseh strani najprej priti prek varne HTTPS-povezave. V tem primeru smo varni. Dejstvo pa ostaja, da pošiljanje nešifriranega prometa pomeni, da ga lahko prebere kdorkoli, četudi ga pošiljamo prek Tora.

Novice » Varnost » Pozor, pokvarjena čebula

Tero ::

Pravzaprav nič novega :)

Give a man a fish, he'll be fed for a day.

Teach a man to fish and he'll drown himself.

Teach a man to fish and he'll drown himself.

Ribič ::

Pa kateri naslov teme ste uporabili... Ko sem ga prebral, sem že mislil, da v Šparu prodajajo kako genetsko modificirano čebulo, ki začne gniti ali plesneti še tisti dan, ko jo kupimo.

Sicer pa res nič novega. Takšni napadi se že dolgo časa izvajajo na tor omrežju.

Sicer pa res nič novega. Takšni napadi se že dolgo časa izvajajo na tor omrežju.

koyotee ::

Ugotovili so, da so izmed 25 pokvarjenih čebul trije strežniki konfigurirani napak

Rear DVD collector!

JTD power!

Coming soon: bigger E-penis & new internet friendzzz!

JTD power!

Coming soon: bigger E-penis & new internet friendzzz!

SeMiNeSanja ::

Že leta nazaj so čivkali vrabci na strehi, da kitajski TOR node-i niso nič drugega kot ena sama velika vohljačina. Ne vem zakaj zdaj neko presenečenje, če peščica rusov svoj nos vtika v promet - niso ne prvi, ne zadnji.

Sicer pa si lahko vsakdo sam skonfigurira, katere exit-node hoče uporabljati. Samo malo je treba rokave zavihati pa konfiguracijo popraviti.

Sicer pa si lahko vsakdo sam skonfigurira, katere exit-node hoče uporabljati. Samo malo je treba rokave zavihati pa konfiguracijo popraviti.

Iatromantis ::

Jp, tudi za Wikileaks predvidevajo, da so začetne dokumente dobili na exit relayih Tora, ki naj bi si jih pošiljali kitajski vohuni...

illion ::

brez-imenko ::

Če sem prav seznanjen so že pred časom HTTPS kriptiranje tudi že razbili tako, da bo potrebno iti stopnjo višje.

www.podarimo.si pa lep pozdrav vsem, Janez

poweroff ::

Joj, ne bluzit. HTTPS se seveda da postaviti varno, če uporabljaš ustrezne algoritme, PFS, dolžine ključev, preference šifrirnih algoritmov, itd. Odjemalec mora biti tudi spodoben, seveda. Chrome na primer. Firefox bo dobil default podporo za TLS 1.2 žal šele v naslednji verziji... Pa fingerprinte ključev je treba preverjat. So celo dodatki za to na voljo.

sudo poweroff

Vredno ogleda ...

| Tema | Ogledi | Zadnje sporočilo | |

|---|---|---|---|

| Tema | Ogledi | Zadnje sporočilo | |

| » | Vuvuzela z MIT-a alternativa ToruOddelek: Novice / Zasebnost | 6938 (4250) | poweroff |

| » | Nekateri TOR exit nodi dodajo malware v prenesene datotekeOddelek: Novice / Varnost | 6407 (5424) | Mandi |

| » | Raspberry Pi kot odjemalec za Tor je Onion PiOddelek: Novice / Omrežja / internet | 8878 (6620) | enadvatri |

| » | idiot guide to encryptionOddelek: Informacijska varnost | 2475 (2036) | fiction |

| » | Kraja gesel ambasadeOddelek: Novice / Zasebnost | 5324 (4388) | poweroff |