Slo-Tech - Prejšnji teden je v Vancouvru potekala konferenca CanSecWest, v okviru katere vsako leto teče tekmovanje v vdiranju Pwn2Own. Razdelili so 850.000 dolarjev nagrad za 12 uspešnih napadov na komercialno programsko opremo. Največkrat je padel Firefox.

Prvi dan tekmovanja je pet ekip demonstriralo pet uspešnih napadov. Jüri Aedla je uspešno napadel Firefox (izvajanje kode zaradi pisanja in branja izven mej, out-of-bound read/write), Mariusz Mlynski je zoper Firefox izkoristil kar dve ranljivosti, in sicer eno za eskalacijo privilegijev in drugo za obvoz vgrajenih varnostnih mehanizmov. Francoska ekipa VUPEN, ki je tradicionalno med najmočnejšimi, je pokazala kar štiri ranljivosti. Zlomili so Adobe Flash, Adobe Reader, Microsoft Internet Explorer in Firefox.

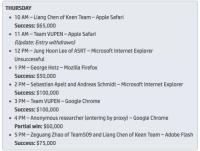

Drugi tekmovalni dan je bilo uspešnih vdorov kar sedem. Padli so Chrome dvakrat (VUPEN in anonimni temovalec), Internet Explorer že drugič (ekipa Sebastian Apelt in Andreas Schmidt), Safari (Liang Chen), Firefox že četrtič (George Hotz) in Adobe Flash drugič.

Letos je potekal tudi dobrodelni del tekmovanja z imenom Pwn2Fun, kjer sta tekmovala Google in ZDI. Google je uspešno vdrl v Safari, ZDI (del Hewlett-Packarda) pa v Chrome. Tako so zbrali 82.500 dolarjev za kanadski Rdeči križ.

Kot velevajo pravila, so tekmovalci vse ranljivosti, ki so jih uporabili za vdor, razkrili proizvajalcem, ki bodo poskrbeli za njihovo zakrpanje. Najuspešnejši tekmovalci so bili ponovno VUPEN, ki so domov odnesli 400.000 dolarjev oziroma skoraj polovico podeljenih nagrad. Glede na to, da se VUPEN preživljajo z odkrivanjem ranljivosti in njihovo prodajo ter prodajo zaščite svojim naročnikom, na Pwn2Ownu prisluženi znesek predstavlja žepnino in ni nobeno presenečenje. Mozilla pa dodaja, da nevarnosti praktično ni, ker ranljivosti niso javno znane, že prihodnji teden pa bodo izdali popravke zanje.

Novice » Varnost » Na letošnjem Pwn2Own največkrat zlomljen Firefox

keworkian ::

Fino. Vendar, zakaj bi nekdo vdrl v flash player? Tega ne razumem.

Zato ker se porniči gledajo.

Obscenities in B-Flat

Hayabusa ::

Za remote exploit imho, adobe flash player je dokaj razširjena zadeva.

Zgodovina sprememb…

- spremenilo: Hayabusa ()

BorutK-73 ::

Saj noben browser ni 100% varen, tako da ostajam na lisički, pa še posodabljam ga ročno .

.

klinker ::

MrStein ::

LJ4L, vdrli so preko v flasha (ali Reader-ja) v sistem*.

Razlog pa je seveda, kot vedno: profit

* - OS kot tak, ne mislim nagrado za kategorijo "SYSTEM-level execution"

Razlog pa je seveda, kot vedno: profit

* - OS kot tak, ne mislim nagrado za kategorijo "SYSTEM-level execution"

Motiti se je človeško.

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

Zgodovina sprememb…

- spremenil: MrStein ()

killa bee ::

a obstaja kak 100% varen brskalnik? Če ne zakaj se ga pa ne napiše? Je 100 % varno če imaš NoScript in ne dovoliš da se nobena skripta ne izvede ?

kronik ::

NoScript vsekakor pomaga. 100% pa verjetno ni ker ti lahko virus uštulijo tudi v jpeg sliko :)

Hayabusa ::

Če ga uporabljaš kot ne_root v virtual boxu na selinux.

Zgodovina sprememb…

- spremenilo: Hayabusa ()

killa bee ::

kako ti pa lahko uštilijo program v .jpg sliko. Saj program za odpiranje slik ne more nč narest kot odpret sliko??

kronik ::

kako ti pa lahko uštilijo program v .jpg sliko. Saj program za odpiranje slik ne more nč narest kot odpret sliko??

You use something called a "binder" which binds the virus with the Jpg so that when you open the jpg the picture will open but the virus will also be launched.

A JPEG is a file can get infected. However, in order to activate the virus, the file must be run. As the JPEG file is an image file, it will not be executed as long as the image is not processed by any other type of program.

Hence, if the image is executed by a program like a library or a database, the system can get infected.

Podobno je tudi z MP3 fajli.

killa bee ::

ja samo ti ne odpreš .jpg slike.

Ti samo uporabljaš NoScipt in si 100% varen? In pa ne odpiraš slik ki se same ne odprejo v browserju.

Ti samo uporabljaš NoScipt in si 100% varen? In pa ne odpiraš slik ki se same ne odprejo v browserju.

MrStein ::

a obstaja kak 100% varen brskalnik? Če ne zakaj se ga pa ne napiše?

a obstaja kak 100% pošten politik? Če ne zakaj se ga pa ne izvoli?

Je 100 % varno če imaš NoScript in ne dovoliš da se nobena skripta ne izvede ?

Ne, je pa res večina problemov s tem "izklopljena". Ne pa vse.

Motiti se je človeško.

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

MrStein ::

Čeprav za ta namen jaz ne bi dajal še enega kosa softvera zraven (NoScript plugin) ampak bi z enim klikom* izklopil JavaScript v celoti.

* - ali par več klikov, če so tudi to možnost skrili iz Options menija

* - ali par več klikov, če so tudi to možnost skrili iz Options menija

Motiti se je človeško.

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

kronik ::

Hja... če že morajo ISPji obvezno prestrezati ves promet uporabnikov, bi lahko malware scan vgrajevali kr na te blackboxe.

Vredno ogleda ...

| Tema | Ogledi | Zadnje sporočilo | |

|---|---|---|---|

| Tema | Ogledi | Zadnje sporočilo | |

| » | Masaker programske opreme na letošnjem Pwn2OwnuOddelek: Novice / Varnost | 10732 (7619) | gslo |

| » | Prvi dan Pwn2Own padle vse tarčeOddelek: Novice / Varnost | 16015 (12824) | MrStein |

| » | Drugi dan Pwn2Own 2013 padla še Flash in Adobe Reader, preživel le SafariOddelek: Novice / Varnost | 7148 (5009) | Blisk |

| » | Prvi dan Pwn2Own 2013 zlomljeni Chrome, Firefox, IE10 in JavaOddelek: Novice / Varnost | 8749 (6656) | MrStein |

| » | Na Pwn2Own 2011 v prvih urah padla Safari in IEOddelek: Novice / Brskalniki | 16129 (13107) | ABX |