Na Otoku iščejo način, da v iCloud vrnejo šifriranje

Slo-Tech - Kot kaže, bodo Britanci poiskali častni umik od bizarne zahteve, naj Apple v svoje šifriranje v iCloudu zvrta luknjo. Financial Times poroča, da Home Office išče elegantno pot, kako odstopiti od te zahteve. K temu je največ pripomogel ameriški pritisk, saj je podpredsednik Vance zagrozil, da ZDA ne bodo podpisale tehnološkega sporazuma. Prav tako naj bi Velik Britanija kršila dogovor Cloud Act med državama.

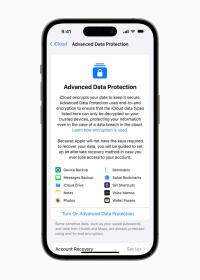

ZDA vztrajajo, da gre za vprašanje svobode govora, ki ga britanska zakonodaja omejuje. Spomnimo, da je bil Apple na Otoku prisiljen ukiniti šifriranje v iCloudu, ko je prejel ukaz v skladu z zakonodajo (Investigatory Powers Act). V številnih drugih državah je ADP (Advanced Data Protection), kakor Apple imenuje šifriranje, normalno dostopen. Aprila letos je Apple dosegel prvo zmago, ko mu je sodišče dovolilo na glas govoriti o primeru, sedaj pa poteka postopek, v katerem Apple izpodbija ukaz. V bran so mu stopili številni tehnološki velikani, celo Meta.

ZDA vztrajajo, da gre za vprašanje svobode govora, ki ga britanska zakonodaja omejuje. Spomnimo, da je bil Apple na Otoku prisiljen ukiniti šifriranje v iCloudu, ko je prejel ukaz v skladu z zakonodajo (Investigatory Powers Act). V številnih drugih državah je ADP (Advanced Data Protection), kakor Apple imenuje šifriranje, normalno dostopen. Aprila letos je Apple dosegel prvo zmago, ko mu je sodišče dovolilo na glas govoriti o primeru, sedaj pa poteka postopek, v katerem Apple izpodbija ukaz. V bran so mu stopili številni tehnološki velikani, celo Meta.