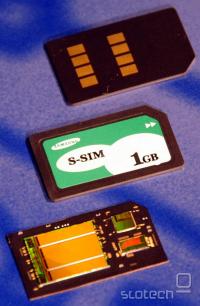

Odkrili 100.000 kartic SIM za napade na omrežje

Slo-Tech - V New Yorku so odkrili več kot 300 strežnikov in 100.000 kartic SIM, ki bi jih nepridipravi lahko uporabili za napad na mobilno omrežje. S posebnimi strežniki, ki omogočajo sočasno uporabo vseh teh kartic SIM lahko omrežje zasujejo s klici in sporočili, s čimer ga preobremenijo. V Tajni službi so ocenili, da bi to zadoščalo za mrk omrežja v celotnem mestu New York. S tolikšnim številom kartic bi lahko poslali okrog 30 milijonov sporočil sms na minuto. Po podatkih Tajne službe, ki je vodila preiskavo, so odkrito strojno opremo kriminalci že uporabljali.

Takim skupkom kartic SIM in pripadajoče opreme pravijo farme SIM. Uporabljajo se za različne nečedne posle, med katerimi je preobremenitev omrežja le ena možnost. Omogočajo pošiljanje sporočil in izvajanje klicev v obsegu, ki sicer ni mogoč. Tajna služba sumi, da za odkrito farmo ne stojijo državni akterji iz tujine, najverjetneje Rusije ali Kitajske, ki bi želeli prisluškovati, temveč je šlo za komercialne prevare. To sicer ni...

Takim skupkom kartic SIM in pripadajoče opreme pravijo farme SIM. Uporabljajo se za različne nečedne posle, med katerimi je preobremenitev omrežja le ena možnost. Omogočajo pošiljanje sporočil in izvajanje klicev v obsegu, ki sicer ni mogoč. Tajna služba sumi, da za odkrito farmo ne stojijo državni akterji iz tujine, najverjetneje Rusije ali Kitajske, ki bi želeli prisluškovati, temveč je šlo za komercialne prevare. To sicer ni...

![[dodaj]](https://static.slo-tech.com/67439sm.jpg)