Slo-Tech - Googlovi raziskovalci Bodo Möller, Thai Duong in Krzysztof Kotowicz

so odkrili ranljivost v šifrirnem protokolu SSL 3.0, ki napadalcu omogoča izluščiti podatke, čeprav se ti prenašajo po varni povezavi, če uspe nadzorovati promet med strežnikom in uporabnikom (

man-in-the-middle). Imenuje se

POODLE (

Padding Oracle On Downgraded Legacy Encryption).

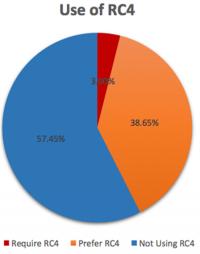

SSL 3.0 je poldrugo desetletje star protokol, ki ima cel kup ranljivosti in problemov. Uporablja tokovno šifro RC4 ali blokovno šifro (CBC) in za RC4 je znano, da pri uporabi iste skrivnosti sčasoma uhajajo podatki, ki jih lahko napadalec izkoristi. Kljub temu je še lani

40 odstotkov spletnih povezav uporabljalo RC4. Vse to so razlogi, da se SSL 3.0 dandanes skorajda ne uporablja več, saj so ga nadomestili varnejši TLS 1.0, TLS 1.1 in TLS 1.2.

Odjemalec in strežnik uporabita najvišjo (zadnjo) različico, ki je...