Krebs On Security - Minuli konec tedna je potekala operacija Tovar, pri kateri je sodelovalo več organov pregona, podjetij in univerz, s katero so pošteno pristrigli peruti botnetu Gameover Zeus in omrežju izsiljevalskega virusa CryptoLocker.

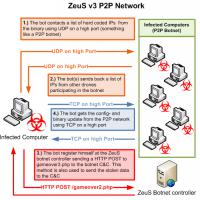

V akciji so sodelovali FBI, Europol in britanska National Crime Agency, podjetja CrowdStrike, Dell SecureWorks, Symantec, Trend Micro in McAfee ter univerzi v Amsterdamu in Posarju. Botnet Gameover Zeus je nastal iz sedaj že dobro poznane kode trojanca Zeus, le da je bil povsem decentraliziran v smislu P2P, zato ga je bilo težko napasti. Originalni Zeus je namreč predlani utrpel hude izgube, ko je Microsoft pridobil nadzor nad strežniki, prek katerih so ga nepridipravi krmilili.

Medtem ko je trojanca Zeus lahko za nekaj tisoč dolarjev kupil vsakdo, je bil Gameover Zeus od leta 2011 trdno pod nadzorom in v oblasti hekerske skupine iz Ukrajine in Rusije. Uporabljali so ga za kraj osebnih in finančnih podatkov, ki so jih potem zlorabili za krajo denarja iz bančnih računov. Samo v ZDA naj bi bili povzročili za več kot 100 milijonov dolarjev škode, so sporočili z ameriškega pravosodnega ministrstva. Najvišja zloraba je znašala dobrih šest milijonov dolarjev, cel kup pa je bilo manjših. Gameover Zeus se je širil zlasti prek Cutwaila, ki je uporabnikom pošiljal lažna elektronska sporočila s povezavami na strani, kjer so se potem okužili.

Drugi program je CryptoLocker, ki je precej neposrednejši. Ta se ne potrudi prikriti svoje prisotnost in aktivnosti, ker gre za izsiljevalski program. Po okužbi zašifrira uporabnikove datoteke (dokumente, slike, preglednice itd.) in izpiše sporočilo, da je treba za odklep plačati določeno odkupnino (višina je odvisna od variante). CryptoLocker uporablja dovolj dolg ključ, da šifriranih datotek ni mogoče obnoviti z grobo silo, niti doslej v njem še niso odkrili nobene ranljivosti. CryptoLocker je piscem pridelal okrog 27 milijonov dolarjev koristi.

O napadu se je McAfee razpisal že v petek, a so potem objavo na blogu hitro umaknili, ko so ugotovili, da akcija sploh še ni stekla. Microsoft dodaja, da je okuženih med pol milijona in milijonom računalnikov, od tega približno četrtina v ZDA. Microsoftova naloga v operaciji je bila analiza P2P-omrežja, ki jo je izvajal njihov Cybercrime Center, ki so ga postavili novembra lani in je v vmesnem času razbil botnet ZeroAccess.

Kolovodja celotnega kroga okoli Gameover Zeusa je po podatkih FBI ruski državljan Evgenij Mihajlovič Bogačev, ki je znan pod vzdevkoma Slavik in Pollingsoon. Bogačeva še iščejo, je pa proti njemu v Pittsburghu že vložena obtožnica.

Novice » Varnost » Razbili botnet Gameover Zeus in CryptoLocker

Smorny ::

Drugi program je CryptoLocker,Kaj konkretno so razbili pri njem?

Motiti se je človeško.

Ampak, če hočeš stvar totalno zajebati potrebuješ računalnik!

http://www.smorny.com/

Ampak, če hočeš stvar totalno zajebati potrebuješ računalnik!

http://www.smorny.com/

Matija82 ::

Nič.

"If your system has files that are encrypted [by CryptoLocker], the Stinger removal tool will not be able to retrieve them."

Je pa v kontekstu, da so prevzeli nadzor na botnetom.

"One of the most popular uses of Gameover has been as a platform for seeding infected systems with CryptoLocker, a nasty strain of malware that locks your most precious files with strong encryption until you pay a ransom demand."

"If your system has files that are encrypted [by CryptoLocker], the Stinger removal tool will not be able to retrieve them."

Je pa v kontekstu, da so prevzeli nadzor na botnetom.

"One of the most popular uses of Gameover has been as a platform for seeding infected systems with CryptoLocker, a nasty strain of malware that locks your most precious files with strong encryption until you pay a ransom demand."

dunda ::

Na zadnji sliki je pa Tošiču podoben

https://www.kacnje.eu

Zgodovina sprememb…

- spremenil: dunda ()

Spiky28 ::

Da ne bom takoj napadel avtorja novice, bom najprej zapisal v obliki vprašanja:

Si mogoče prebral kakšno strokovno literaturo o p2p botnetih? Ker kolikor je meni znano nobeno "botnet" omrežje ne more biti popolnoma decentralizirano. Zakaj? Ker je ogromno zombijev za nat preslikavami in se iz interneta z njimi ne more vspostavit komunikacije. Dejansko gre za neke vrste hibridno večnivojsko omrežje (veliko C&C strežnikov). Če se motim naj me kdo popravi (s tehnično razlago)

Si mogoče prebral kakšno strokovno literaturo o p2p botnetih? Ker kolikor je meni znano nobeno "botnet" omrežje ne more biti popolnoma decentralizirano. Zakaj? Ker je ogromno zombijev za nat preslikavami in se iz interneta z njimi ne more vspostavit komunikacije. Dejansko gre za neke vrste hibridno večnivojsko omrežje (veliko C&C strežnikov). Če se motim naj me kdo popravi (s tehnično razlago)

Zgodovina sprememb…

- spremenil: Spiky28 ()

Vredno ogleda ...

| Tema | Ogledi | Zadnje sporočilo | |

|---|---|---|---|

| Tema | Ogledi | Zadnje sporočilo | |

| » | Objavljen glavni dešifrirni ključ TeslaCryptaOddelek: Novice / Varnost | 10447 (7874) | poweroff |

| » | Črv Dridex začel širiti čist protivirusni programOddelek: Novice / Varnost | 4971 (3273) | Pithlit |

| » | FBI: izsiljevalskim virusom kar plačajte (strani: 1 2 )Oddelek: Novice / Kriptovalute | 40610 (34986) | Mare2 |

| » | CryptoLocker premaganOddelek: Novice / Kriptovalute | 17900 (13046) | Mare2 |

| » | Raziskovalci razbili izsiljevalski BitCryptOddelek: Novice / Kriptovalute | 10877 (8819) | MrStein |