Forum » Informacijska varnost » Mala šola informacijske varnosti

Mala šola informacijske varnosti

SplitCookie ::

Torej, boot from USB in laufanje v RAM-u (brez swapa!) je opcija, ki ji uporabljajo iranski blogerji.

Zanimivo.

Kako je pa kaj s pritiski iz ISP-jev in data-retention ?

Se sodni izvedenci in kriminalisti poslužujejo vdiranja v e-poštne račune ali gredo raje kar po nalog da se razkrije vsebina ?

Kako je z razkrivanjem podatkov iz telefonov - SMS-i ipd se uporabljajo kot dokazno gradivo ?

Kdaj točno?

Se mi zdi, da so v zadnjih letih to kar počistili iz spleta.

Nope, samo ne najdeš več. Google search bubble :)

Zgodovina sprememb…

- spremenilo: SplitCookie ()

SplitCookie ::

Aj, možnost urejanja že potekla.

Ali je inkriminatorno že to, da bereš/spremljaš določene vsebine, npr., si prijavljen in spremljaš hudo rizkanten blog ?

Kako je npr. da imaš en kriptiran in drugi nekriptiran komp. Na nekriptiranem si parkrat obiskal te prepovedane vsebine. Te lahko izsilijo potem za ključe ker vedo da nekaj skrivaš ?

Ali je inkriminatorno že to, da bereš/spremljaš določene vsebine, npr., si prijavljen in spremljaš hudo rizkanten blog ?

Kako je npr. da imaš en kriptiran in drugi nekriptiran komp. Na nekriptiranem si parkrat obiskal te prepovedane vsebine. Te lahko izsilijo potem za ključe ker vedo da nekaj skrivaš ?

poweroff ::

SplitCookie je izjavil:

Kako je pa kaj s pritiski iz ISP-jev in data-retention ?

V Iranu? Brez problema dajo oblastem kar si zaželijo. Zato pa tudi uporabljaš Tor, ki kriptira in anonimizira promet.

SplitCookie je izjavil:

Se sodni izvedenci in kriminalisti poslužujejo vdiranja v e-poštne račune ali gredo raje kar po nalog da se razkrije vsebina ?

Nalog. Edino v enem primeru so pri nas nekomu v hišo vdrli specialci, z namenom, da mu zasežejo prižgano mašino.

SplitCookie je izjavil:

Kako je z razkrivanjem podatkov iz telefonov - SMS-i ipd se uporabljajo kot dokazno gradivo ?

Da. Seveda je za preiskavo potrebna odredba, ampak da. O preiskovanju elektronskih naprav:

http://hr-cjpc.si/pravokator/index.php/...

SplitCookie je izjavil:

Nope, samo ne najdeš več. Google search bubble :)

Ja, ampak če ne najdeš, to pomeni, da bodo zadeve počasi odmrle. Ker če ne najdeš, providerji ne morejo dobiti novih strank (odjemalcev). Odjemalci pa se počasi starajo ali pa so aretirani...

SplitCookie je izjavil:

Ali je inkriminatorno že to, da bereš/spremljaš določene vsebine, npr., si prijavljen in spremljaš hudo rizkanten blog ?

Odvisno za kaj gre. V Iranu gotovo. V ZDA sem pa ravno danes nekje zasledil novico, da je nekdo napisal na FB, da je 9/11 delo ZDA in so ga pospravili na psihiatrijo...

SplitCookie je izjavil:

Kako je npr. da imaš en kriptiran in drugi nekriptiran komp. Na nekriptiranem si parkrat obiskal te prepovedane vsebine. Te lahko izsilijo potem za ključe ker vedo da nekaj skrivaš ?

Preberi si zgornji link. Na kratko: pri nas ne. V nedemokratičnih državah ali pa v Guantanamu je pa vse mogoče...

sudo poweroff

SplitCookie ::

Nalog. Edino v enem primeru so pri nas nekomu v hišo vdrli specialci, z namenom, da mu zasežejo prižgano mašino.

Slonček s trackerjem ?

Za kakšno kriminalno dejanje se je sploh šlo ?

Pa - npr., kako potem dobijo nalog za preverjanje pošte - username staknejo iz cacha browserja ?

Zato pa tudi uporabljaš Tor, ki kriptira in anonimizira promet.

Hjo. Je res, sam je počasna zadeva to.

+ social apps zamorijo vse skupaj s trackanjem IP-ja in zadevo naredijo - neuporabno

Preberi si zgornji link. Na kratko: pri nas ne. V nedemokratičnih državah ali pa v Guantanamu je pa vse mogoče...

Kaj je pa s področjem evrope ?

poweroff ::

Ni bil slonček - letos se je zgodilo.

V Evropi smo pa baje imeli letalski taxi CIA v Guantanamo in Egipt...

V Evropi smo pa baje imeli letalski taxi CIA v Guantanamo in Egipt...

sudo poweroff

SplitCookie ::

Kaj je pob napravil potem ?

Maš kakšen link na novico o njem in tistemu s zastonj letom v guantanamo ?

Maš kakšen link na novico o njem in tistemu s zastonj letom v guantanamo ?

amigo_no1 ::

SplitCookie ::

Špili na kriptiranem disku se nalagajo 2-3x dlje, kljub temu da enkripcija lavfa pri 150MB+ - verjetno posledica tega da driver piše/bere izključno sekvenčno in ne več 'random'. Precej je opazen tudi manjek performansov pri igranju, kjer ga nebi smelo biti, saj zadeva lavfa v ramu

Tudi na splošno je sistem precej upočasnjen.

Tudi na splošno je sistem precej upočasnjen.

poweroff ::

Varnostne kopije (mala šola informacijske varnosti, 5. del)

V petem delu spoznamo pomen varnostnih kopij in si ogledamo dve orodji za izdelavo varnostnih kopij v Linuxu.

V naslednjem delu pa si bomo pogledali kako podatke, ki jih ne želimo več, trajno uničimo oz. izbrišemo na način, ki onemogoča ali vsaj bistveno oteži forenzično obnavljanje.

V petem delu spoznamo pomen varnostnih kopij in si ogledamo dve orodji za izdelavo varnostnih kopij v Linuxu.

V naslednjem delu pa si bomo pogledali kako podatke, ki jih ne želimo več, trajno uničimo oz. izbrišemo na način, ki onemogoča ali vsaj bistveno oteži forenzično obnavljanje.

sudo poweroff

poweroff ::

Trajno brisanje podatkov (mala šola informacijske varnosti, 6. del): v tem delu se naučimo trajno brisati podatke iz trdega diska in SSD nosilcev (v kolikor je to sploh mogoče), podrobneje pa si tudi ogledamo kako sploh delujejo SSD naprave in trdi diski ter zakaj shranjevanje nešifriranih podatkov ni najbolj pametno opravilo.

sudo poweroff

Phantomeye ::

Trajno brisanje podatkov (mala šola informacijske varnosti, 6. del): v tem delu se naučimo trajno brisati podatke iz trdega diska in SSD nosilcev (v kolikor je to sploh mogoče), podrobneje pa si tudi ogledamo kako sploh delujejo SSD naprave in trdi diski ter zakaj shranjevanje nešifriranih podatkov ni najbolj pametno opravilo.

Kljub temu, da imajo posamezne metode različne pomanjkljivosti... je itak odvisno od napadalca, kako močno si želi tvoje podatke. In pomoje večina metod odvrne ljudi stran, vsaj s finančnega vidika (tako tatove kot policijo). Se morda motim?

Ravno zadnjič sem z bench drillom zvrtal ene 5 lukenj v svoj pokvarjen disk. Verjamem, da so podatki obnovljivi (vsaj od zadnjega wipea eno nazaj). Ampak ce bi komu (na smetišču?) prisel v roke, bi ga nekak tiste luknje odvrnile od nadaljnega firbcanja...

Zgodovina sprememb…

- spremenilo: Phantomeye ()

Matija82 ::

Phantomeye je izjavil:

Trajno brisanje podatkov (mala šola informacijske varnosti, 6. del): v tem delu se naučimo trajno brisati podatke iz trdega diska in SSD nosilcev (v kolikor je to sploh mogoče), podrobneje pa si tudi ogledamo kako sploh delujejo SSD naprave in trdi diski ter zakaj shranjevanje nešifriranih podatkov ni najbolj pametno opravilo.

Kljub temu, da imajo posamezne metode različne pomanjkljivosti... je itak odvisno od napadalca, kako močno si želi tvoje podatke.

Vedno in zmeraj.

Matthai a veš mogoče, če je (slovenska) policija (ali svetovne obveščevalne službe) že kdaj uporabila elektronski mikroskop za rekonstrukcijo podatkov ? Oziroma pooblastila neko podjetje. Zdi se mi, da še nisem bral o širši uporabi tega s strani "LEO".

Zgodovina sprememb…

- spremenilo: Matija82 ()

poweroff ::

Samo na hitro ker sem zelo na kratko s časom...

Da. Razen, če si recimo Bradley Manning...

Kolikor mi je znano, sem pri nas elektronski mikroskop uporabil enkrat samkrat edinole jaz. Za potrebe priprave članka na Slo-Techu - zanimalo me je pač kako to izgleda. S tem da tisto napravo, ki sem jo uporabil jaz, bi bilo treba za bolj serijsko preiskovanje diskov temeljito predelati. V preiskovalne namene pa kolikor vem to pri nas še ni bilo uporabljeno, sem pa slišal, da so enkrat ali dvakrat poslali diske na takšno analizo v Nemčijo.

V tujini (zlasti ZDA) se pa to več uporablja. Je pa postopek drag, zato se to uporablja le v skrajnih primerih.

Phantomeye je izjavil:

In pomoje večina metod odvrne ljudi stran, vsaj s finančnega vidika (tako tatove kot policijo). Se morda motim?

Da. Razen, če si recimo Bradley Manning...

Matthai a veš mogoče, če je (slovenska) policija (ali svetovne obveščevalne službe) že kdaj uporabila elektronski mikroskop za rekonstrukcijo podatkov ? Oziroma pooblastila neko podjetje. Zdi se mi, da še nisem bral o širši uporabi tega s strani "LEO".

Kolikor mi je znano, sem pri nas elektronski mikroskop uporabil enkrat samkrat edinole jaz. Za potrebe priprave članka na Slo-Techu - zanimalo me je pač kako to izgleda. S tem da tisto napravo, ki sem jo uporabil jaz, bi bilo treba za bolj serijsko preiskovanje diskov temeljito predelati. V preiskovalne namene pa kolikor vem to pri nas še ni bilo uporabljeno, sem pa slišal, da so enkrat ali dvakrat poslali diske na takšno analizo v Nemčijo.

V tujini (zlasti ZDA) se pa to več uporablja. Je pa postopek drag, zato se to uporablja le v skrajnih primerih.

sudo poweroff

SplitCookie ::

Ima v tistih državah naročnik že popust na količino ;)

SplitCookie> Prevoziš RDEČO ! jype> Ja? A to je kaj posebnega?

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

oemdzi ::

Ali obstaja kaksna alternativa truecryptu, ki omogoca kreiranja rescue USBja, ker thinkpad nima opticne enote.

Sicer sem z truecryptu ze vceraj naredil enkripcijo celotnega sistema in tudi uspesno obsel kreiranje rescue cdja ampak me je danes ze streznilo ko sem enih 10x pravilno vpisal geslo in ni hotelo naprej.

Sicer sem z truecryptu ze vceraj naredil enkripcijo celotnega sistema in tudi uspesno obsel kreiranje rescue cdja ampak me je danes ze streznilo ko sem enih 10x pravilno vpisal geslo in ni hotelo naprej.

oemdzi ::

To sem ze poizkusal a sem se vdal, ker se mi zatakne pri : 5. Click DISK. Choose your USB stick. Enostavno ne morem izbrati usbja, lahko samo iso fajle ...

+ 8. Copy TrueCrypt Rescue Disk (the iso you created during system encryption) to root of USB and rename it to: tc.iso

kater iso ? tist 2mb ki se nahitro ustvari? dvomim da je to to, a tistega rescue dvd iso pa nimam, ker sem ga preskocil zaradi tega ker nimam opticne enote

+ 8. Copy TrueCrypt Rescue Disk (the iso you created during system encryption) to root of USB and rename it to: tc.iso

kater iso ? tist 2mb ki se nahitro ustvari? dvomim da je to to, a tistega rescue dvd iso pa nimam, ker sem ga preskocil zaradi tega ker nimam opticne enote

Zgodovina sprememb…

- spremenil: oemdzi ()

SplitCookie ::

Un iso sfejkaš s virtualnim pogonom, da ga kao zapeče, pa pol ga imaš itak opcijo še shranit

SplitCookie> Prevoziš RDEČO ! jype> Ja? A to je kaj posebnega?

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

Mihal01 ::

Virtual CloneDrive

emulira CD/DVD ROM drive:

http://tinyurl.com/39evdb

In ustvari pogon CD (F:),

ko se gre pod Moj Racunalnik.

---------

BartPE & TrueCrypt Rescue Disk, ...

on a a multiple boot USB stick:

http://florian.freundt.org/blog/?p=161

emulira CD/DVD ROM drive:

http://tinyurl.com/39evdb

In ustvari pogon CD (F:),

ko se gre pod Moj Racunalnik.

---------

BartPE & TrueCrypt Rescue Disk, ...

on a a multiple boot USB stick:

http://florian.freundt.org/blog/?p=161

Korak do konca in Naprej :).

Zgodovina sprememb…

- spremenilo: Mihal01 ()

Mihal01 ::

Grub4Dos and WinGrub & TrueCrypt Rescue Disk

02. komentar [1 year ago]:

”..., TrueCrypt Rescue Disk, ...”

http://hak5.org/episodes/haktip-4

Grub4Dos and WinGrub

Last Update: 2011-04-21

http://sourceforge.net/projects/grub4do...

"Grub for Dos is the dos extension of Grub.

It enables dos users to run the configuration console directly

in real mode.

The project also contains an utility called WinGrub,

an Gui intends to help configuring and installing

grub in the Windows environment.”

02. komentar [1 year ago]:

”..., TrueCrypt Rescue Disk, ...”

http://hak5.org/episodes/haktip-4

Grub4Dos and WinGrub

Last Update: 2011-04-21

http://sourceforge.net/projects/grub4do...

"Grub for Dos is the dos extension of Grub.

It enables dos users to run the configuration console directly

in real mode.

The project also contains an utility called WinGrub,

an Gui intends to help configuring and installing

grub in the Windows environment.”

Korak do konca in Naprej :).

oemdzi ::

Hvala za pomoc, ampak si ti to ze sam pocel in preverjeno deluje ? Namrec pri temu virtual driveu kolikor jaz razumem gre za program ki nalaga ISO fajle, ki se obnasajo kot da imam cd/dvd v opticni enoti in ne program ki tudi navidezno zapece DVD/CD (vsaj ne v sodelovanju z 3. programu (v tem primeru truecrypt)), sem pred temu ze probaval z Totalmounter in je sicer v truecrypt naslo "virtualni pekac" ampak se vedno ni hotelo zapeci ISO imagea, vrglo mi je neko napako .

sicer pa hvala za pomoc, bom se malo probaval in mogoce se kdo oglasi ki je imel podobno tezavo in to resim, ker res nimam zelje da mi v primeru hardwerske napake serviserji stikajo po disku.

sicer pa hvala za pomoc, bom se malo probaval in mogoce se kdo oglasi ki je imel podobno tezavo in to resim, ker res nimam zelje da mi v primeru hardwerske napake serviserji stikajo po disku.

poweroff ::

ampak me je danes ze streznilo ko sem enih 10x pravilno vpisal geslo in ni hotelo naprej.

Problem razporeda tipkovnice?

sudo poweroff

oemdzi ::

ampak me je danes ze streznilo ko sem enih 10x pravilno vpisal geslo in ni hotelo naprej.

Problem razporeda tipkovnice?

Kaj tocno mislis z temu ? input language ? Sicer sem prvo pomislil na zamenjavo z in y pa sem probaval na oba nacina z 2ma keyboardoma (tistem vgrajenem v thinkpad in tistem ki ga imam posebej ko imam priklopljeno zadevo na namizni ekran)

Vglavnem po nevem koliko poizkusih mi je se ponudilo vstavljanje rescue cdja, ki ga seveda nisem imel. Nato sem naredil se ctrl+alt+del resetiranje in je nato geslo prijelo v prvo. Vglavnem si ne zelim biti brez tega cdja(v mojem primeru usbja), ko ne bo niti 100 resetiranj pomagalo in bi to moral imeti.

Zgodovina sprememb…

- spremenil: oemdzi ()

Mihal01 ::

Z Virtual CloneDrive,

in z WinSetupFromUSB

uspel naredit bootable

USB kljuc z Windows XP-ji.

Zame je to bila edina delujoca

kombinacija, ki je delovala

od cca. 20+ sprobanih aplikacij.

S TrueCrypt Rescue Diskom

se pa se nisem uspel "zabavat",

ker sem pred kratkim dekriptiral

netbook, ker enkripcije niti

ne rabim.

Kriptiral sem ga iz "ucnih" razlogov,

da sem videl, kako to izgleda ...

in z WinSetupFromUSB

uspel naredit bootable

USB kljuc z Windows XP-ji.

Zame je to bila edina delujoca

kombinacija, ki je delovala

od cca. 20+ sprobanih aplikacij.

S TrueCrypt Rescue Diskom

se pa se nisem uspel "zabavat",

ker sem pred kratkim dekriptiral

netbook, ker enkripcije niti

ne rabim.

Kriptiral sem ga iz "ucnih" razlogov,

da sem videl, kako to izgleda ...

Korak do konca in Naprej :).

Zgodovina sprememb…

- spremenilo: Mihal01 ()

knesz ::

ampak me je danes ze streznilo ko sem enih 10x pravilno vpisal geslo in ni hotelo naprej.

Problem razporeda tipkovnice?

Kaj tocno mislis z temu ? input language ? Sicer sem prvo pomislil na zamenjavo z in y pa sem probaval na oba nacina z 2ma keyboardoma (tistem vgrajenem v thinkpad in tistem ki ga imam posebej ko imam priklopljeno zadevo na namizni ekran)

Vglavnem po nevem koliko poizkusih mi je se ponudilo vstavljanje rescue cdja, ki ga seveda nisem imel. Nato sem naredil se ctrl+alt+del resetiranje in je nato geslo prijelo v prvo. Vglavnem si ne zelim biti brez tega cdja(v mojem primeru usbja), ko ne bo niti 100 resetiranj pomagalo in bi to moral imeti.

Verjetno vklopljen numlock na prenosniku.

Mihal01 ::

To sem ze poizkusal a sem se vdal, ker se mi zatakne pri : 5. Click DISK. Choose your USB stick. Enostavno ne morem izbrati usbja, lahko samo iso fajle ...

+ 8. Copy TrueCrypt Rescue Disk (the iso you created during system encryption) to root of USB and rename it to: tc.iso

kater iso ? tist 2mb ki se nahitro ustvari? dvomim da je to to, a tistega rescue dvd iso pa nimam, ker sem ga preskocil zaradi tega ker nimam opticne enote

Ta postopek kreiranja TrueCrypt Rescue Disk.iso-ta boot-ajocega iz USB-ja prav tako NE dela zame.

Dela pa perfektno tale postopek, ki mi iz USB kljuca boot-a b.p. TrueCrypt Rescue Disk.iso, Windows XP Professional, ...

[multiboot USB kljuc, z opcijo izbora med moznostmi boot-anja TrueCrypt Rescue Disk.iso, Windows XP Professional, ...]:

01.] Virtual CloneDrive

Code

http://tinyurl.com/39evdb

Za mount-anje Windows XP setup iso slike,

ki ga zahteva WinSetupFromUSB, kdor hoce imeti se

setup Windows XP-ev na USB kljucu, poleg TrueCrypt

Rescue Disk iso bootable fajla/ uporabno za

netbook-e.

02.] WinSetupFromUSB

Code

http://tinyurl.com/d6osatr

Ko sem na USB kljuc namestil setup Windows XP Professional iso fajl,

sem na USB kljucu z beleznico odprl fajl menu.lst

in pod temule vnosom cisto spodaj:

title Windows XP/2000/2003 Setup- First and Second parts

root (hd0,0)

configfile /winsetup.lst

savedefault

!dodal se tale vnos:

title TrueCrypt Rescue Disk

find --set-root /tc.iso

map --mem /tc.iso (hd32)

map (hd0) (hd1)

map (hd1) (hd0)

map --hook

root (hd32)

chainloader (hd32)

Nato [oz. ze prej] pa na USB kljuc prekopiral:

TrueCrypt Rescue Disk.iso fajl

!in ga preimenoval v:

tc.iso

Restartal netbook z vtaknjenim USB kljucem,

in dobil na monitorju moznost izbora za zagon:

01.] Windows XP Professional setup-a,

02.] TrueCrypt Rescue Disk-a.

Zame zgoraj predstavljen postopek deluje b.p.

Korak do konca in Naprej :).

Mihal01 ::

Predvidevam, da se da po zgornjem postopku,

na USB kljuc namestiti, in boot-at iz njega

se kaj drugega tudi -):

http://tinyurl.com/965e6ls

http://reboot.pro/index.php?showtopic=5...

na USB kljuc namestiti, in boot-at iz njega

se kaj drugega tudi -):

http://tinyurl.com/965e6ls

http://reboot.pro/index.php?showtopic=5...

Korak do konca in Naprej :).

Mihal01 ::

TrueCrypt Rescue Disk dela b.p.

tudi z YUMI [Your Universal Multiboot Installer]

V YUMI [Your Universal Multiboot Installer] se b.p.

namescajo Linux distribucije [GParted, ...] Windows 7

instalacijski/ repair ISO, Hiren's BootCD 15.1, ...

Zagonski usb [linux/win7]

!Windows XP ne gre namestiti po regularnem YUMI

postopku, kakor tudi ne:

TrueCrypt Rescue Disk,

Spotmau 2010,

Paragon Hard Disk Manager 12,

Acronis True Image Home 2012,

...

Ki se jih pa lahko, z izjemo Windows XP*,

namesti takole/ npr. TrueCrypt Rescue Disk dela b.p.,

tako, kot to mora

[*Za namescanje Windows XP-jev iz USB kljuca

se uporabi WinSetupFromUSB, ki dela b.p.]:

[How To] TrueCrypt Rescue Disk iz USB kljuca

z YUMI aplikacijo:

[YUMI] Code:

http://www.pendrivelinux.com/yumi-multi...

01.] Na USB kljuc [na D na mojem netbooku/ konfiguraciji],

se rocno prekopira:

tc.iso, ...

[v kolker si kdo lasti se licence za druge ISOs]:

D:\

tc.iso

[TrueCrypt Rescue Disk],

Spotmau2010.iso

[Spotmau 2010 (boot CD).iso],

paragonhdm2012.iso

[Paragon Hard Disk Manager 12.iso],

acronis2012.iso

[Acronis True Image Home 2012.iso]

[.02] In se vnese v menu.lst [D:\multiboot\menu]

zapise pod tale tekst:

# This Menu created with YUMI (Your Universal Multiboot Installer) http://www.pendrivelinux.com

default 1

timeout 30

color NORMAL HIGHLIGHT HELPTEXT HEADING

splashimage=/multiboot/menu/yumi.xpm.gz

foreground=FFFFFF

background=000000

title --- Directly Bootable ISOs ---

root

title ... Back to Main Menu

root (hd0,0)

chainloader (hd0)+1

rootnoverify (hd0)

# Modify the following memory based entry if it does not boot

title Spotmau 2010

find --set-root --ignore-floppies --ignore-cd /Spotmau2010.iso

map --heads=0 --sectors-per-track=0 --mem /Spotmau2010.iso (hd32)

map --hook

root (hd32)

chainloader (hd32)

title TrueCrypt Rescue Disk

find --set-root /tc.iso

map --mem /tc.iso (hd32)

map (hd0) (hd1)

map (hd1) (hd0)

map --hook

root (hd32)

chainloader (hd32)

title Acronis True Image Home 2012

map (hd0,0)/acronis2012.iso (hd32)

chainloader (hd0,0)+1

map --hook

chainloader (hd32)

boot

title Paragon Hard Disk Manager 2012

map (hd0,0)/paragonhdm2012.iso (hd32)

chainloader (hd0,0)+1

map --hook

chainloader (hd32)

boot

---------

TrueCrypt Rescue Disk: tc.iso

works like a charm. -)

tudi z YUMI [Your Universal Multiboot Installer]

V YUMI [Your Universal Multiboot Installer] se b.p.

namescajo Linux distribucije [GParted, ...] Windows 7

instalacijski/ repair ISO, Hiren's BootCD 15.1, ...

Zagonski usb [linux/win7]

!Windows XP ne gre namestiti po regularnem YUMI

postopku, kakor tudi ne:

TrueCrypt Rescue Disk,

Spotmau 2010,

Paragon Hard Disk Manager 12,

Acronis True Image Home 2012,

...

Ki se jih pa lahko, z izjemo Windows XP*,

namesti takole/ npr. TrueCrypt Rescue Disk dela b.p.,

tako, kot to mora

[*Za namescanje Windows XP-jev iz USB kljuca

se uporabi WinSetupFromUSB, ki dela b.p.]:

[How To] TrueCrypt Rescue Disk iz USB kljuca

z YUMI aplikacijo:

[YUMI] Code:

http://www.pendrivelinux.com/yumi-multi...

01.] Na USB kljuc [na D na mojem netbooku/ konfiguraciji],

se rocno prekopira:

tc.iso, ...

[v kolker si kdo lasti se licence za druge ISOs]:

D:\

tc.iso

[TrueCrypt Rescue Disk],

Spotmau2010.iso

[Spotmau 2010 (boot CD).iso],

paragonhdm2012.iso

[Paragon Hard Disk Manager 12.iso],

acronis2012.iso

[Acronis True Image Home 2012.iso]

[.02] In se vnese v menu.lst [D:\multiboot\menu]

zapise pod tale tekst:

# This Menu created with YUMI (Your Universal Multiboot Installer) http://www.pendrivelinux.com

default 1

timeout 30

color NORMAL HIGHLIGHT HELPTEXT HEADING

splashimage=/multiboot/menu/yumi.xpm.gz

foreground=FFFFFF

background=000000

title --- Directly Bootable ISOs ---

root

title ... Back to Main Menu

root (hd0,0)

chainloader (hd0)+1

rootnoverify (hd0)

# Modify the following memory based entry if it does not boot

title Spotmau 2010

find --set-root --ignore-floppies --ignore-cd /Spotmau2010.iso

map --heads=0 --sectors-per-track=0 --mem /Spotmau2010.iso (hd32)

map --hook

root (hd32)

chainloader (hd32)

title TrueCrypt Rescue Disk

find --set-root /tc.iso

map --mem /tc.iso (hd32)

map (hd0) (hd1)

map (hd1) (hd0)

map --hook

root (hd32)

chainloader (hd32)

title Acronis True Image Home 2012

map (hd0,0)/acronis2012.iso (hd32)

chainloader (hd0,0)+1

map --hook

chainloader (hd32)

boot

title Paragon Hard Disk Manager 2012

map (hd0,0)/paragonhdm2012.iso (hd32)

chainloader (hd0,0)+1

map --hook

chainloader (hd32)

boot

---------

TrueCrypt Rescue Disk: tc.iso

works like a charm. -)

Korak do konca in Naprej :).

Zgodovina sprememb…

- spremenilo: Mihal01 ()

poweroff ::

Požarni zid (mala šola informacijske varnosti, 7. del) - v tem prispevku si ogledamo kaj je to požarni zid,katere vrste požarnih zidov poznamo in katere so pomanjkljivosti požarnih zidov v Linuxu.

sudo poweroff

poweroff ::

Šifriranje in digitalno podpisovanje e-pošte in datotek s šifrirnim programom GPG (mala šola informacijske varnosti, 8. del):

V tem delu se spoznamo s kriptografijo javnih ključev ter šifrirnim programom GPG. Pogledamo si kako pravilno ravnamo s ključi ter kako šifriramo in digitalno podpisujemo elektronsko pošto ter datoteke. Omenimo tudi OpenPGP card.

V tem delu se spoznamo s kriptografijo javnih ključev ter šifrirnim programom GPG. Pogledamo si kako pravilno ravnamo s ključi ter kako šifriramo in digitalno podpisujemo elektronsko pošto ter datoteke. Omenimo tudi OpenPGP card.

sudo poweroff

poweroff ::

VPN omrežja (mala šola informacijske varnosti, 9. del): http://hr-cjpc.si/pravokator/index.php/...

Tokrat se naučimo kaj je to VPN, si ogledamo v katera VPN omrežja se lahko povežemo z Linuxom, si na hitro pogledamo kako postavimo lasten VPN strežnik in kako izgleda VPN omrežje od znotraj, na koncu pa si pogledamo tri posebne sisteme tunelskih povezav in sicer ssh, IP over DNS ter P2P VPN sistem BadVPN. In ja, dobimo tudi idejo kako se izogibati cenzuri in kako skrivati vsebine in/ali storitve na internetu.

Tokrat se naučimo kaj je to VPN, si ogledamo v katera VPN omrežja se lahko povežemo z Linuxom, si na hitro pogledamo kako postavimo lasten VPN strežnik in kako izgleda VPN omrežje od znotraj, na koncu pa si pogledamo tri posebne sisteme tunelskih povezav in sicer ssh, IP over DNS ter P2P VPN sistem BadVPN. In ja, dobimo tudi idejo kako se izogibati cenzuri in kako skrivati vsebine in/ali storitve na internetu.

sudo poweroff

Matija82 ::

Hushamil sicer pravi da je vse kul -> "Your passphrase must be used to decrypt your private keys. During authentication, your passphrase is sent to one of our secure servers over an encrypted connection where it is used to decrypt your private key before being discarded." toda sam raje uporabljam enkripcijo na lokalnem sistemu (za razliko od spletnih vmesnikov ala Hushmail).

Matija82 ::

Še nekaj bom tu vprašal.

Link do kakšne študije, kjer so uporabili elektronski mikroskop za pridobitev izbrisanih podatkov ? Bolj berem, bolj se mi zdi, da je enkratni prebris čisto dovolj, da je Gutmannovo teorijo povozil čas in da so elektronski mikroskopi bolj nevidna teoretska grožnja kot praktično orodje.

http://www.springerlink.com/content/408...

Lahko tudi kakšen sodni primer, ameriški prijatelji furajo PACER in pričanja izvedencev so kar obširna in natančno tako, da če se je el. mikroskop uporabil, mislim, da bo to navedeno.

Link do kakšne študije, kjer so uporabili elektronski mikroskop za pridobitev izbrisanih podatkov ? Bolj berem, bolj se mi zdi, da je enkratni prebris čisto dovolj, da je Gutmannovo teorijo povozil čas in da so elektronski mikroskopi bolj nevidna teoretska grožnja kot praktično orodje.

http://www.springerlink.com/content/408...

Lahko tudi kakšen sodni primer, ameriški prijatelji furajo PACER in pričanja izvedencev so kar obširna in natančno tako, da če se je el. mikroskop uporabil, mislim, da bo to navedeno.

SplitCookie ::

Go read story on manning

SplitCookie> Prevoziš RDEČO ! jype> Ja? A to je kaj posebnega?

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

poweroff ::

Ja, zgodba Manninga je zanimiva. Sicer pa za ta teden nisem uspel pripraviti nadaljevanja, kako bo naslednji teden bom pa tudi še videl, ker grem v tujino. Bosta pa vsaj še dve nadaljevanji.

sudo poweroff

Matija82 ::

SplitCookie, super ideja.

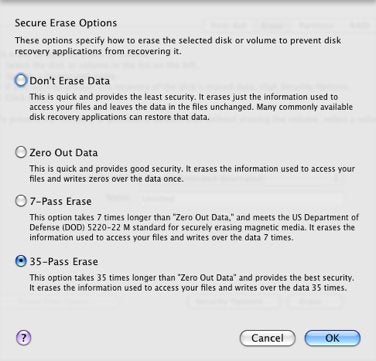

"Johnson testified that he found two attempts to delete data on Manning's laptop. Sometime in January 2010, the computer's OS was re-installed, deleting information prior to that time. Then, on or around Jan. 31, someone attempted to erase the drive by doing what's called a "zerofill" -- a process of overwriting data with zeroes. Whoever initiated the process chose an option for overwriting the data 35 times -- a high-security option that results in thorough deletion -- but that operation was canceled. Later, the operation was initiated again, but the person chose the option to overwrite the information only once -- a much less secure and less thorough option.

All the data that Johnson was able to retrieve from un-allocated space came after that overwrite, he said."

http://www.wired.com/threatlevel/2011/1...

Podatkov pred prepisom torej ni pridobil ? Nisem si čisto na jasnem kako naj si razlagam zadnji stavek ?

Originalnega pričanja ne uspem najti, še več poročila s sodišča na uradni strani sploh ne omenjajo tega dela.

http://www.bradleymanning.org/updates/d...

In še debata na Yahoo groups v okviru "Forensic analysis" skupine

http://tech.groups.yahoo.com/group/win4...

"Johnson testified that he found two attempts to delete data on Manning's laptop. Sometime in January 2010, the computer's OS was re-installed, deleting information prior to that time. Then, on or around Jan. 31, someone attempted to erase the drive by doing what's called a "zerofill" -- a process of overwriting data with zeroes. Whoever initiated the process chose an option for overwriting the data 35 times -- a high-security option that results in thorough deletion -- but that operation was canceled. Later, the operation was initiated again, but the person chose the option to overwrite the information only once -- a much less secure and less thorough option.

All the data that Johnson was able to retrieve from un-allocated space came after that overwrite, he said."

http://www.wired.com/threatlevel/2011/1...

Podatkov pred prepisom torej ni pridobil ? Nisem si čisto na jasnem kako naj si razlagam zadnji stavek ?

Originalnega pričanja ne uspem najti, še več poročila s sodišča na uradni strani sploh ne omenjajo tega dela.

http://www.bradleymanning.org/updates/d...

In še debata na Yahoo groups v okviru "Forensic analysis" skupine

http://tech.groups.yahoo.com/group/win4...

Zgodovina sprememb…

- spremenilo: Matija82 ()

Matija82 ::

Predvidevam, da je Manning uporabljal Disk Utility (ki pride z Mac OS X). V programu so opcije za enkratni in 35-ni prepis.

"Question is, how forensics investigator knew 35-Pass Erase option was used when doing overwrite? With 35-Pass Erase the last 4 overwrites use random values, just like 7-pass overwrite but 7-pass overwrites with random data only once. Thus, there's no way to tell difference between 35-Pass and 7-Pass unless there is some log, so does the Disk Utility tools log something or leave evidence?"

https://plus.google.com/103398989261466...

Tole bi bila tudi zmaga, program, ki vodi časovno in tipsko statistiko brisanj. Je pa res, da Manning ni neki vzoren uporabnik OTR-ja, če je logiral in ni uporabljal verifikacije.

http://www.wired.com/threatlevel/2011/0...

The Wire FTW

Stringer: What you doing?

Shamrock: Robert's Rules says we got to have minutes of the meeting. These the minutes.

Stringer: Nigga, is you taking notes on a criminal fucking conspiracy?

"Question is, how forensics investigator knew 35-Pass Erase option was used when doing overwrite? With 35-Pass Erase the last 4 overwrites use random values, just like 7-pass overwrite but 7-pass overwrites with random data only once. Thus, there's no way to tell difference between 35-Pass and 7-Pass unless there is some log, so does the Disk Utility tools log something or leave evidence?"

https://plus.google.com/103398989261466...

Tole bi bila tudi zmaga, program, ki vodi časovno in tipsko statistiko brisanj. Je pa res, da Manning ni neki vzoren uporabnik OTR-ja, če je logiral in ni uporabljal verifikacije.

http://www.wired.com/threatlevel/2011/0...

The Wire FTW

Stringer: What you doing?

Shamrock: Robert's Rules says we got to have minutes of the meeting. These the minutes.

Stringer: Nigga, is you taking notes on a criminal fucking conspiracy?

NeMeTko ::

All the data that Johnson was able to retrieve from un-allocated space came after that overwrite, he said."

Jaz to razumem, kot da je uspel restavrirati izključno podatke, ki so se nahajali na nepopisanem delu diska, ki je bil zgolj 1x prepisan po 'quick' metodi (zafilan z nulami).

SplitCookie ::

Stavek je zelo čudno napisan.

Lahko se nanaša tudi na to, da so podatki na mašino prispeli šele po overwrite-u, kar je bilo pred tem je bilo neobnovljivo

Lahko se nanaša tudi na to, da so podatki na mašino prispeli šele po overwrite-u, kar je bilo pred tem je bilo neobnovljivo

SplitCookie> Prevoziš RDEČO ! jype> Ja? A to je kaj posebnega?

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

Mihal01 ::

Zerofill one pas on Bradley Manning's computer ...

http://tinyurl.com/8ldu9wk

http://tinyurl.com/8ldu9wk

Korak do konca in Naprej :).

Mihal01 ::

V izobrazevalne namene sem se malo igral:

Eraser @ 3 passes DoD is ok for me

[HDD-ji]. -)

Getdataback, Recuva, DiskDigger,

Active File Recovery NE najdejo

nicesar, kar je bilo pobrisano.

Verjetno bi bilo dovolj ze

2 passes DoD metoda.

USB kljuci so pa bili 1x prepisani

z niclami, in 3x z Drive Wiper-jem

v CCleaner-ju [prepisuje pa pocasneje

kot Eraser].

Getdataback, Recuva, DiskDigger,

Active File Recovery prav tako NE

najdejo nicesar, kar je bilo

pobrisano.

Prednosti Eraser-ja:

dela hitro, in b.p. v Windowsih,

je dosegljiv z desnim klikom

miske na kos, fajle ...,

NI resursko "pozresen" s CPU-jem, RAM-om

[pocisti kos, fajle, particije,

nezasedeni prostor znotraj particij,

zunanje diske v razponu od enega do

35 kratnega prepisovanja.

Slabosti [zame]:

slabse dela na USB kljucih.

Vsaj zame.

Drugace pa ta program dobro opravlja

svoje delo.

Za USB kljuce sem uporabil:

Blank And Secure 3.64 sredher

[1x prepisal podatkovni nosilec z niclami,

ni sicer hiter, opravi pa svoje delo b.p.],

in nato se 3x z Drive Wiper-jem v CCleaner-ju

po 3 passes DoD metodi ...

Recovery programi, navedeni zgoraj niso

bili v stanju obnoviti prav nobene datoteke,

ki bi bila kaj uporabna zame ...

Na HDD-jih 250GB, 1.5TB,

USB kljucih 32GB, ... NI bilo

nobenega slabega sektorja.

Na HDD-ju je samo OS, in nekaj

programov, vecina jih je itak

portable z luncherjem ...

Elektronski mikroskop se pa odmisli ... -)

Ameriska mornarica naj bi svoje HDD-je

prepisovala 7 kratno ... -)

Odstranitev Paging fajla, fajla za hibernacijo,

restore points [itak imam narejene kopije diska

[OS-a, particij z drugim orodjem] NI prav NIC

vplivala na delovanje netbooka.

?Remove Paging File, Restore Points, ...

"Eraser prevents Windows from making shadow copies of the files

it erases directly, but Eraser cannot erase all the shadow files

when erasing all the unused space ..."

"Yes, shadow copies are not in space marked as free by the file

system, so, by definition, are not covered by a free space erase.

Deleting old restore points is a good idea; they take up space

in any case. Once they [and the shadow copies in them] are

deleted, a free space erase will work on what is left of those

shadow copies."

"If a restore point [containing shadow copies] is deleted,

the space is marked as free, and Eraser free space erase treats

it as it would any other free space.

If the restore point is not deleted, free space erasing

will not touch it.

To reduce the impact of this issue, I [1] so far as possible keep data,

especially sensitive data, on a separate drive from the system [C:]

drive [including changing the locations of My Documents and the like],

[2] disable System Restore on all drives except the system drive,

[3] regularly delete old restore points using CCleaner [4] keep backups

up to date."

"... in the cluster tips of files [including OS files

the user is not allowed to access].

Also, in the NTFS file system, the file table itself contains

the data as well as the metadata of small files.

I was referring to entities such as these [which are obvious

targets of any forensic examination] when used the term

'traces'.

I accept that the term is potentially misleading, but I could

not think of a better one. ...

... Restore points and application clutter are in space

not marked as free.

Alongside Eraser, regular use of cleaning apps. such as

CCleaner will also be required.

It also makes sense to store data, especially sensitive data,

on a non system drive, as these can usually be cleaned more

easily and thoroughly than system drives.

Finally, remember that effective file erasure is not possible

on flash drives and SSDs, because the wear levelling firmware

on those drives redirects [and thus defeats] the overwrite.

Erasing free space [which writes to all the available space]

does however work on these drives."

?Data Recovering Software

http://eraser.heidi.ie/forum/viewtopic....

?Still unallocated Data after Overwriting a File

http://eraser.heidi.ie/forum/viewtopic....

Data Forensics [Eraser Forum]

http://tinyurl.com/8zl3ava

---------

OS na USB kljucu [kompletno zakodiranem], ...

je tezje opravilo za forenzike, kakor pa pocenjat

"razno - razno" na svojem racunalniku, na katerem

lahko ostajao indici razni ...

Eraser @ 3 passes DoD is ok for me

[HDD-ji]. -)

Getdataback, Recuva, DiskDigger,

Active File Recovery NE najdejo

nicesar, kar je bilo pobrisano.

Verjetno bi bilo dovolj ze

2 passes DoD metoda.

USB kljuci so pa bili 1x prepisani

z niclami, in 3x z Drive Wiper-jem

v CCleaner-ju [prepisuje pa pocasneje

kot Eraser].

Getdataback, Recuva, DiskDigger,

Active File Recovery prav tako NE

najdejo nicesar, kar je bilo

pobrisano.

Prednosti Eraser-ja:

dela hitro, in b.p. v Windowsih,

je dosegljiv z desnim klikom

miske na kos, fajle ...,

NI resursko "pozresen" s CPU-jem, RAM-om

[pocisti kos, fajle, particije,

nezasedeni prostor znotraj particij,

zunanje diske v razponu od enega do

35 kratnega prepisovanja.

Slabosti [zame]:

slabse dela na USB kljucih.

Vsaj zame.

Drugace pa ta program dobro opravlja

svoje delo.

Za USB kljuce sem uporabil:

Blank And Secure 3.64 sredher

[1x prepisal podatkovni nosilec z niclami,

ni sicer hiter, opravi pa svoje delo b.p.],

in nato se 3x z Drive Wiper-jem v CCleaner-ju

po 3 passes DoD metodi ...

Recovery programi, navedeni zgoraj niso

bili v stanju obnoviti prav nobene datoteke,

ki bi bila kaj uporabna zame ...

Na HDD-jih 250GB, 1.5TB,

USB kljucih 32GB, ... NI bilo

nobenega slabega sektorja.

Na HDD-ju je samo OS, in nekaj

programov, vecina jih je itak

portable z luncherjem ...

Elektronski mikroskop se pa odmisli ... -)

Ameriska mornarica naj bi svoje HDD-je

prepisovala 7 kratno ... -)

Odstranitev Paging fajla, fajla za hibernacijo,

restore points [itak imam narejene kopije diska

[OS-a, particij z drugim orodjem] NI prav NIC

vplivala na delovanje netbooka.

?Remove Paging File, Restore Points, ...

"Eraser prevents Windows from making shadow copies of the files

it erases directly, but Eraser cannot erase all the shadow files

when erasing all the unused space ..."

"Yes, shadow copies are not in space marked as free by the file

system, so, by definition, are not covered by a free space erase.

Deleting old restore points is a good idea; they take up space

in any case. Once they [and the shadow copies in them] are

deleted, a free space erase will work on what is left of those

shadow copies."

"If a restore point [containing shadow copies] is deleted,

the space is marked as free, and Eraser free space erase treats

it as it would any other free space.

If the restore point is not deleted, free space erasing

will not touch it.

To reduce the impact of this issue, I [1] so far as possible keep data,

especially sensitive data, on a separate drive from the system [C:]

drive [including changing the locations of My Documents and the like],

[2] disable System Restore on all drives except the system drive,

[3] regularly delete old restore points using CCleaner [4] keep backups

up to date."

"... in the cluster tips of files [including OS files

the user is not allowed to access].

Also, in the NTFS file system, the file table itself contains

the data as well as the metadata of small files.

I was referring to entities such as these [which are obvious

targets of any forensic examination] when used the term

'traces'.

I accept that the term is potentially misleading, but I could

not think of a better one. ...

... Restore points and application clutter are in space

not marked as free.

Alongside Eraser, regular use of cleaning apps. such as

CCleaner will also be required.

It also makes sense to store data, especially sensitive data,

on a non system drive, as these can usually be cleaned more

easily and thoroughly than system drives.

Finally, remember that effective file erasure is not possible

on flash drives and SSDs, because the wear levelling firmware

on those drives redirects [and thus defeats] the overwrite.

Erasing free space [which writes to all the available space]

does however work on these drives."

?Data Recovering Software

http://eraser.heidi.ie/forum/viewtopic....

?Still unallocated Data after Overwriting a File

http://eraser.heidi.ie/forum/viewtopic....

Data Forensics [Eraser Forum]

http://tinyurl.com/8zl3ava

---------

OS na USB kljucu [kompletno zakodiranem], ...

je tezje opravilo za forenzike, kakor pa pocenjat

"razno - razno" na svojem racunalniku, na katerem

lahko ostajao indici razni ...

Korak do konca in Naprej :).

Zgodovina sprememb…

- spremenilo: Mihal01 ()

Matija82 ::

Original pričanje Johnsona

http://www.alexaobrien.com/secondsight/...

Pojma nimam od kje Wiredu navedki o številu prepisov.

http://www.alexaobrien.com/secondsight/...

Johnson: One reformatted file. A text file that contained discussion of Guantanamo Bay and a listed detainee names.

Prosecution: Where was it found?

Johnson: Unallocated space.

Prosecution: Seems lots were found in the unallocated space. Evidence of computer being wiped or erased?

Johnson: Two specific references. Was first reinstalled in early January 2010.

Prosecution: What do you mean reinstalled? OS was reinstalled?

Johnson: Yes.

PRESENTATION [The transcriber did not provide information about presentation.]

Prosecution: What is this?

Johnson: This is an install log. Found in the Install Officer.

Prosecution: So they [the plural word "they" instead of "he" was written by the transcriber] reinstalled the operating system and did a secure erase of what?

Johnson: The Operating System.

Prosecution: What else?

Johnson: Unallocated space had been erased in January [2010].

PRESENTATION [The transcriber did not provide information about presentation.]

Prosecution: What is this?

Johnson: Disk utility log. It indicates that the option to erase free space had been executed.

Prosecution: Was it completed?

Johnson: Was not. It takes some time. It was probably cancelled.

Prosecution: So we have got the erase of the hard drive on 25 January [2010] and erase of free space on 31 January [2010].

Johnson: Means everything on computer was erased.

Pojma nimam od kje Wiredu navedki o številu prepisov.

SplitCookie ::

Če se bo še kdo preseraval s SSD - utility-i (Samsung Magican - overprovisioning & ssd optimisaiton) - zjebejo container

In če backupaš - container - se prepričaj - da se ga da tudi odpreti.

Zdej gremo pa headerje iskat in upat da se da kej pobrati ven ker so backupi - nič vredni

In če backupaš - container - se prepričaj - da se ga da tudi odpreti.

Zdej gremo pa headerje iskat in upat da se da kej pobrati ven ker so backupi - nič vredni

SplitCookie> Prevoziš RDEČO ! jype> Ja? A to je kaj posebnega?

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

SplitCookie ::

Torej: I need help

Originalni container: Ne dela (Incorrect password or not a TrueCrypt volume)

Container nr. 2: Dela bp

Včerajšnji backup originalnega containerja: Ne dela (Incorrect password or not a TrueCrypt volume)

Med tem sem ta container uspešno mountal po backupiranju, - večkrat WTF

Starejši backup: Ne dela (Incorrect password or not a TrueCrypt volume)

Iz tega containerja so se kopirali vsi ostali

Headerji - vsi so enaki in delajo

WTF

Originalni container: Ne dela (Incorrect password or not a TrueCrypt volume)

Container nr. 2: Dela bp

Včerajšnji backup originalnega containerja: Ne dela (Incorrect password or not a TrueCrypt volume)

Med tem sem ta container uspešno mountal po backupiranju, - večkrat WTF

Starejši backup: Ne dela (Incorrect password or not a TrueCrypt volume)

Iz tega containerja so se kopirali vsi ostali

Headerji - vsi so enaki in delajo

WTF

SplitCookie> Prevoziš RDEČO ! jype> Ja? A to je kaj posebnega?

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

Zgodovina sprememb…

- spremenilo: SplitCookie ()

SplitCookie ::

Nevermind, false alarm

Crknila tipka na tipkovnici ...

Težava je bila v - Incorrect volume size errorju, ki se ni ujemal s false-passwordom

Crknila tipka na tipkovnici ...

Težava je bila v - Incorrect volume size errorju, ki se ni ujemal s false-passwordom

SplitCookie> Prevoziš RDEČO ! jype> Ja? A to je kaj posebnega?

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

Ramon dekers> Ječa je lahko naravno okolje potem ko se adaptiraš.

jype> CPP ne spoštujem _NIKOLI_

Zgodovina sprememb…

- spremenilo: SplitCookie ()

poweroff ::

Anonimizacija (mala šola informacijske varnosti 10. del) - http://hr-cjpc.si/pravokator/index.php/...

V tem delu se naučimo zakaj novi ZeKOM ne bo učinkovit, v prispevku pa so eksplozivno pomešani cenzura, anonimizacija, svoboda govora, dark net, droge, obveščevalci, pedofilija, digitalni denar in tehnologija. Bum!

V tem delu se naučimo zakaj novi ZeKOM ne bo učinkovit, v prispevku pa so eksplozivno pomešani cenzura, anonimizacija, svoboda govora, dark net, droge, obveščevalci, pedofilija, digitalni denar in tehnologija. Bum!

sudo poweroff

Matija82 ::

Kul četudi sem upal, da bo to prvi članek o Toru, ki ne bo omenjal otroške pornografije oz. bo poudaril, da so iste vsebine na voljo tudi na "normalnem" spletu.

Obfsproxy je zmaga, vse kar čakam so kakšni bolj legitimni Tor email ponudniki in zanesljivejši sistem remailerjev. Danes se mi zdi, da je three-chain bolj loterija kot kaj drugega.

Obfsproxy je zmaga, vse kar čakam so kakšni bolj legitimni Tor email ponudniki in zanesljivejši sistem remailerjev. Danes se mi zdi, da je three-chain bolj loterija kot kaj drugega.

NeMeTko ::

Meni je pri Toru všeč, da si lahko v konfiguraciji nastaviš, katere entry in exit node želiš uporabljati.

Tako vse skupaj le ni čisto tako random.

Tako vse skupaj le ni čisto tako random.

lambda ::

Preden se kdo preveč navduši nad tem velikodušnim dejanjem, da si doma postavi TOR exit node, naj se zaveda morebitnih posledic.

Vredno ogleda ...

| Tema | Ogledi | Zadnje sporočilo | |

|---|---|---|---|

| Tema | Ogledi | Zadnje sporočilo | |

| » | TrueCrypt na precepu (strani: 1 2 )Oddelek: Novice / Varnost | 33940 (29300) | MrStein |

| » | Uporaba TrueCryptOddelek: Programska oprema | 3863 (2846) | Jupito |

| » | Intel Sandy's AES, trdi disk, izkušnje...Oddelek: Informacijska varnost | 4316 (3885) | poweroff |

| » | Izšel TrueCrypt 7.0 (strani: 1 2 3 )Oddelek: Novice / Zasebnost | 36787 (33287) | Jst |

| » | Brazilska in ameriška policija nemočni zoper TrueCrypt (strani: 1 2 3 )Oddelek: Novice / Diski | 38479 (28603) | poweroff |