Forum » Kaj kupiti » Kateri router?

Kateri router?

SeMiNeSanja ::

@Han - Če je govora o podjetju, si vzemite čas in se podučite kaj je razlika med routerjem in požarno pregrado.

Router je prvenstveno namenjen vzpostavljanju komunikacije 'da dela', ne nudi pa praktično nobenih naprednih varnostnih funkcij, ki bi morale biti standard v podjetjih. Nekaj lahko 'štrikaš' z ACL-i, ampak po eni strani je to 'štorasto', sploh če to ne delaš vsakodnevno, po drugi strani pa si dokaj omejen pri tem. Če jih imaš preveč, pa lahko še degradiraš performanse routerja (poglej npr. pri Mikrotiku, kako padejo performanse, ko enkrat dodaš 25 pravil).

Žal pa so požarne pregrade druga kategorija in drug cenovni razred. V primerjavi z mikrotikom, si takoj za faktor 10 višje - in tam se stvari šele prično.

Zato pravim, da se je treba vsesti in zadevo temeljito premisliti in si razjasniti, zakaj je marsikdo pripravljen za podjetje investirati 10-100x višji znesek in postaviti požarno pregrado namesto routerja. Verjemi, da ne zato, ker bi imeli preveč denarja in bi ga metali skozi okno.

Ponudnikov požarnih predgrad imaš celo kopico. Vsaka ima svoje prednosti in slaboste - in seveda ceno. Če se boš spravil raziskovati, boš presenečen, kako velike so lahko razlike, že samo če gledaš price/performance, kaj šele, če gledaš še kaj dejansko dobiš v paketu.

Router je prvenstveno namenjen vzpostavljanju komunikacije 'da dela', ne nudi pa praktično nobenih naprednih varnostnih funkcij, ki bi morale biti standard v podjetjih. Nekaj lahko 'štrikaš' z ACL-i, ampak po eni strani je to 'štorasto', sploh če to ne delaš vsakodnevno, po drugi strani pa si dokaj omejen pri tem. Če jih imaš preveč, pa lahko še degradiraš performanse routerja (poglej npr. pri Mikrotiku, kako padejo performanse, ko enkrat dodaš 25 pravil).

Žal pa so požarne pregrade druga kategorija in drug cenovni razred. V primerjavi z mikrotikom, si takoj za faktor 10 višje - in tam se stvari šele prično.

Zato pravim, da se je treba vsesti in zadevo temeljito premisliti in si razjasniti, zakaj je marsikdo pripravljen za podjetje investirati 10-100x višji znesek in postaviti požarno pregrado namesto routerja. Verjemi, da ne zato, ker bi imeli preveč denarja in bi ga metali skozi okno.

Ponudnikov požarnih predgrad imaš celo kopico. Vsaka ima svoje prednosti in slaboste - in seveda ceno. Če se boš spravil raziskovati, boš presenečen, kako velike so lahko razlike, že samo če gledaš price/performance, kaj šele, če gledaš še kaj dejansko dobiš v paketu.

Zgodovina sprememb…

- spremenilo: SeMiNeSanja ()

Han ::

Prijaznejšo alternativo v smislu GUI in nastavljanja. Da ne potrebuješ ravno doktorata iz VLAN, VPN, požarnega zidu ipd. Skratka, da router nudi neko osnovno zaščito pri povezavi v internet in omogoča še ostale, danes bolj pogosto uporabljane funkcije (VPN), ampak še vedno na bolj osnovni ravni.

Verjetno bo res bolje, da gledam ponudbo za požarne pregrade.

Verjetno bo res bolje, da gledam ponudbo za požarne pregrade.

Zgodovina sprememb…

- spremenil: Han ()

SeMiNeSanja ::

@Han - Pri 20 uporabnikih, bi ciljal na nekoliko višjo raven od najbolj osnovne - na dolgi rok se ti splača.

Pri 20 uporabnikih jih imaš vsaj 5, ki pojma nimajo, kam klikajo in zakaj naj nekam nebi kliknili. Ostalih 15 uporabnikov, ki se jim sicer kao nekaj sanja, pa tudi niso nezmotljivi. Potrebuješ nekaj, s čemer boš lahko vsaj probal prestreči njihove napake. Navaden router ti tega ne bo omogočil.

User Interface je danes praktično pri vseh ponudnikih na voljo kot WEB-UI, žal pa se pri marsikaterem proizvajalcu kljub temu ne moreš čisto izogniti Command Line-u. Se pa da vse te zadeva razmeroma hitro naučiti. Če je pisanje pravil na Mikrotiku dokaj kriptično, je to na požarnih pregradah bistveno bolj 'čitljivo' - tudi za laika. Nekje začneš, pustiš si zadevo demonstrirati, narediš kakšen workshop ali tečaj in zadeva ne bo noben problem za upravljati, ko enkrat razumeš koncept, na katerem je določena rešitev zasnovana.

Pri 20 uporabnikih jih imaš vsaj 5, ki pojma nimajo, kam klikajo in zakaj naj nekam nebi kliknili. Ostalih 15 uporabnikov, ki se jim sicer kao nekaj sanja, pa tudi niso nezmotljivi. Potrebuješ nekaj, s čemer boš lahko vsaj probal prestreči njihove napake. Navaden router ti tega ne bo omogočil.

User Interface je danes praktično pri vseh ponudnikih na voljo kot WEB-UI, žal pa se pri marsikaterem proizvajalcu kljub temu ne moreš čisto izogniti Command Line-u. Se pa da vse te zadeva razmeroma hitro naučiti. Če je pisanje pravil na Mikrotiku dokaj kriptično, je to na požarnih pregradah bistveno bolj 'čitljivo' - tudi za laika. Nekje začneš, pustiš si zadevo demonstrirati, narediš kakšen workshop ali tečaj in zadeva ne bo noben problem za upravljati, ko enkrat razumeš koncept, na katerem je določena rešitev zasnovana.

Han ::

Ok, imaš kakšen konkreten predlog? Trenutno je aktivnih uporabnikov interneta ca. 10, od tega mogoče 2 nimata pojma, kaj klikata.

SeMiNeSanja ::

Konkretni predlogi sodijo v kategorijo UTM rešitev, po možnosti takih, ki znajo izvajati AV in IPS skeniranje tudi v kriptiranem prometu. Poleg tega rabiš web filter, ki ti omogoča, da blokiraš dostop do neželjenih spletnih strani, ki so znane po tem, da širijo malware, so del botnetov in podobno.

Ponudba na trgu je dokaj pestra in seže od dražjih PaloAlto, Cisco, Checkpoint do cenovno ugodnejših Fortinet, Sophos, SonicWall, Cyberoam, WatchGuard,....

Vsak 'zapakira' svoje rešitve nekoliko drugače, tako da moraš biti kar pazljiv, da ne primerjaš hruške in banane. Tudi pri zmogljivostih eni kar precej skrivajo. Predvsem moraš gledati in primerjati zmogljivosti rešitev, ko imaš vključene vse varnostne mehanizme - te so bistveno nižje od zmogljivost, ki se navajajo kot 'firewall throughput'.

Celovita rešitev obsega tudi 'modul' za logiranje in poročanje - brez njega ne boš vedel, kaj se je dogajalo npr. tekom prejšnjega tedna. Nekateri proizvajalci to že vključijo v osnovni paket, medtem ko ti ga drugi skušajo drago prodati - na koncu pa se zaradi cene ne odločiš zanj in ostaneš 'slep', ne veš, kaj se je dogajalo.

Upravljanje vsake rešitve je malenkost drugačno. Žal brez praktičnega preizkusa ne boš mogel presoditi, katera rešitev ti deluje bolj 'logično'. Ravno logičnost upravljanja pa te lahko obvaruje pred napakami v konfiguraciji.

Če se ti ne mudi, da moraš jutri zjutraj imeti priključen nov 'router', si vzemi čas in kontaktiraj par ponudnikov teh rešiteev in se pozanimaj, če se da stvar vsaj videti v živo, če ne celo izposoditi za kakšen teden.

Preizkusi tri rešitve in potem oceni, ali boš šel po 'router' ali pa bi vseeno bilo bolj pametno nabaviti nekaj, kar nudi tudi varnost, ne zgolj povezljivost.

Ponudba na trgu je dokaj pestra in seže od dražjih PaloAlto, Cisco, Checkpoint do cenovno ugodnejših Fortinet, Sophos, SonicWall, Cyberoam, WatchGuard,....

Vsak 'zapakira' svoje rešitve nekoliko drugače, tako da moraš biti kar pazljiv, da ne primerjaš hruške in banane. Tudi pri zmogljivostih eni kar precej skrivajo. Predvsem moraš gledati in primerjati zmogljivosti rešitev, ko imaš vključene vse varnostne mehanizme - te so bistveno nižje od zmogljivost, ki se navajajo kot 'firewall throughput'.

Celovita rešitev obsega tudi 'modul' za logiranje in poročanje - brez njega ne boš vedel, kaj se je dogajalo npr. tekom prejšnjega tedna. Nekateri proizvajalci to že vključijo v osnovni paket, medtem ko ti ga drugi skušajo drago prodati - na koncu pa se zaradi cene ne odločiš zanj in ostaneš 'slep', ne veš, kaj se je dogajalo.

Upravljanje vsake rešitve je malenkost drugačno. Žal brez praktičnega preizkusa ne boš mogel presoditi, katera rešitev ti deluje bolj 'logično'. Ravno logičnost upravljanja pa te lahko obvaruje pred napakami v konfiguraciji.

Če se ti ne mudi, da moraš jutri zjutraj imeti priključen nov 'router', si vzemi čas in kontaktiraj par ponudnikov teh rešiteev in se pozanimaj, če se da stvar vsaj videti v živo, če ne celo izposoditi za kakšen teden.

Preizkusi tri rešitve in potem oceni, ali boš šel po 'router' ali pa bi vseeno bilo bolj pametno nabaviti nekaj, kar nudi tudi varnost, ne zgolj povezljivost.

T_F_7 ::

Sem imel priloznost na hitro preizkusiti Linksys WRT54GL in mi lovi tudi na dvoriscu. Razmisljam, da bi zadostoval tudi kaksen cenejsi router. WRT54GL pride nekje 45€.

SeMiNeSanja ::

T_F_7 ::

Žal ne verjamem, da bom imel možnost preizkusa kakega drugega routerja. Tukaj ga imajo po zelo ugodni ceni, sem pa zasledil tudi spodnji komentar, ki me ne navdušuje najbolj:

Rok B., Koper - Capodistria 21. 11. 2013

Router je dober, ampak je star že 8 let in mu primankuje procesorske moči in spomina. Novi cenejši routerji imajo večji domet in delujejo prav tako stabilno. Tega se drži le sloves kot prvega routerja s podporo linuxu. Predrag za kar ponuja.

carota ::

Žal ne verjamem, da bom imel možnost preizkusa kakega drugega routerja. Tukaj ga imajo po zelo ugodni ceni, sem pa zasledil tudi spodnji komentar, ki me ne navdušuje najbolj:

Rok B., Koper - Capodistria 21. 11. 2013

Router je dober, ampak je star že 8 let in mu primankuje procesorske moči in spomina. Novi cenejši routerji imajo večji domet in delujejo prav tako stabilno. Tega se drži le sloves kot prvega routerja s podporo linuxu. Predrag za kar ponuja.

Kar je napisano drži. Nisem imel prilike preizkusiti drugega routerja, ker ta že 8 let deluje in noče crkniti, da bi ga zamenjal. Gor je Tomato by Shibby. Če sem prav računal, bi sfolgal do kakšnih 40 Mbit downloada, VPN verzije Tomatoa ne morem naložiti, ker nima dovolj placa. Če ga ne zabijem s torrenti, dela stabilno kot skala, in ga več mesecev ne resetiram. Pogrešam: VPN, 1 GBit LAN, da bi izkoristil 100 Mbit linijo.

SeMiNeSanja ::

Samo mi ni jasno, zakaj primerjaš z WRT54GL, če je jasno, da je to model iz neke druge ere, ki ne zadošča tvojim zahtevam (lahko bi ga že nehali prodajati).

V temi imaš naštetih en kup različnih routerjev, ki so jih ljudje pohvalili. Malo pobrskaš po spletnih trgovinah in si enega naročiš. Če se izkaže, da to ni to, ga lepo zapakiraš in ga pošlješ nazaj v štacuno. Bog pomagaj, če nimajo možnosti, da bi si kerega sposodil za test, predenj ga kupiš.

V temi imaš naštetih en kup različnih routerjev, ki so jih ljudje pohvalili. Malo pobrskaš po spletnih trgovinah in si enega naročiš. Če se izkaže, da to ni to, ga lepo zapakiraš in ga pošlješ nazaj v štacuno. Bog pomagaj, če nimajo možnosti, da bi si kerega sposodil za test, predenj ga kupiš.

T_F_7 ::

SeMiNeSanja je izjavil:

Samo mi ni jasno, zakaj primerjaš z WRT54GL, če je jasno, da je to model iz neke druge ere, ki ne zadošča tvojim zahtevam (lahko bi ga že nehali prodajati).

Komentar (iz mimovrste) se nanaša na WRT54GL in ne na drug router.

dejanslo ::

Zdravo,

doma se trenutni Asus WL-500g po dolgoletnem delovanju poslavlja, zato bo počasi treba ubosti nekaj novega.

Čeprav bo router za doma, želim nekaj robustnega, 802.11ac, nekaj da bo potegnilo h265 UHD preko dveh sten, hkrati kak chromrcast, da bo možno zadaj postaviti še kak AP, v prihodnosti še kak VPN, printer, etc, in da ne bo pokleknil ob dveh torrent clientih. Portforwardinga je malo. Bi prihajajoči Mikrotik hAP ac zadostil temu? Nimam pojma, koliko bi tak router stal? Do 200€? Je v takem price segmentu kaj boljšega? Hvala, LP

doma se trenutni Asus WL-500g po dolgoletnem delovanju poslavlja, zato bo počasi treba ubosti nekaj novega.

Čeprav bo router za doma, želim nekaj robustnega, 802.11ac, nekaj da bo potegnilo h265 UHD preko dveh sten, hkrati kak chromrcast, da bo možno zadaj postaviti še kak AP, v prihodnosti še kak VPN, printer, etc, in da ne bo pokleknil ob dveh torrent clientih. Portforwardinga je malo. Bi prihajajoči Mikrotik hAP ac zadostil temu? Nimam pojma, koliko bi tak router stal? Do 200€? Je v takem price segmentu kaj boljšega? Hvala, LP

There`s More Than One Way To Do It

dejanslo ::

Sem sklepal, da sprašujem gluposti pa sem se malo updejtal.

1. Mikrotika od prej še ne poznam, pa me zanima ali je hendlanje z njim možno preko GUIja, nekaj podobno ddwrt, ali se ga nastavlja zgolj preko konzole?

2. Z mojim price-range padem nekje v rang dual band AC1900 ostalih consumer ruterjev. Bi se splačalo stegniti za več, ali bi glede na opisane želje bilo dovolj kaj manj?

1. Mikrotika od prej še ne poznam, pa me zanima ali je hendlanje z njim možno preko GUIja, nekaj podobno ddwrt, ali se ga nastavlja zgolj preko konzole?

2. Z mojim price-range padem nekje v rang dual band AC1900 ostalih consumer ruterjev. Bi se splačalo stegniti za več, ali bi glede na opisane želje bilo dovolj kaj manj?

There`s More Than One Way To Do It

darkolord ::

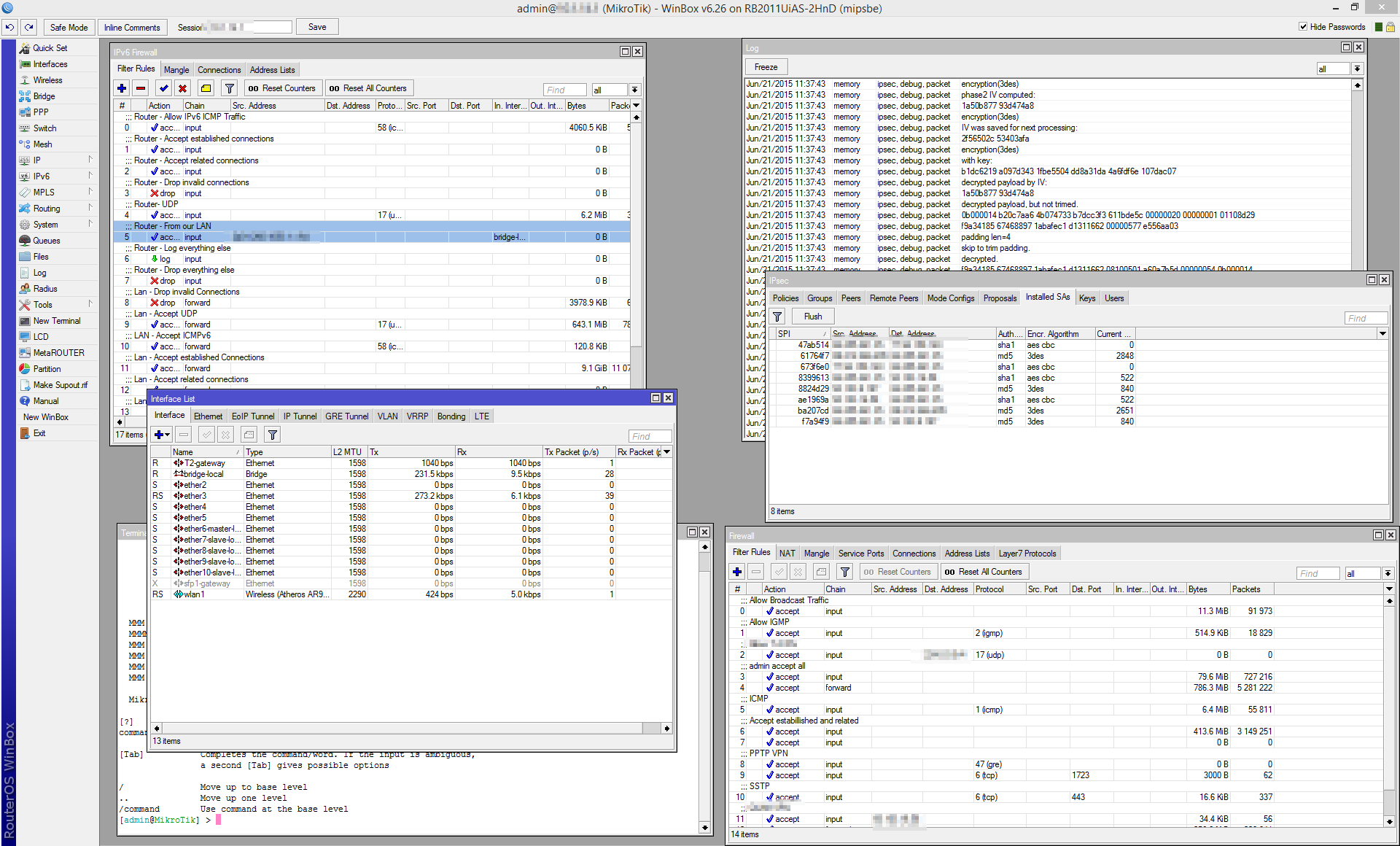

1. Mikrotika od prej še ne poznam, pa me zanima ali je hendlanje z njim možno preko GUIja, nekaj podobno ddwrt, ali se ga nastavlja zgolj preko konzole?Seveda ima GUI. Imaš tudi ločen windows app (Winbox), s katerim še lažje upravljaš zadeve - lahko imaš več "modulov" hkrati odprtih, obenem pa v živo vidiš vse spremembe (ni nobenih refreshov).

Na primer:

Zgodovina sprememb…

- spremenilo: darkolord ()

zaburek ::

Kateri wifi router pa priporočate za manjše podjetje, cca 25 brezžičnih naprav? Naprave bi večinoma internet koristile le za surfanje, mogoče en ali dva računalnika youtube pa te požrešne zadeve. Trenutno imamo nek cenen D-Link, ki se sesuje že ob parih prijavljenih napravah. Prosim, ne svetovati Mikrotika, ker ga pri nas nihče ne zna nastaviti :) iščemo pa rang nekje do 150 eur.

Hvala.

Hvala.

trnvpeti ::

ta AP za cca 50eur

router pa posebej, in to mikrotika(a je problem komu placat config) :)

router pa posebej, in to mikrotika(a je problem komu placat config) :)

SeMiNeSanja ::

@trnvpeti - Spet stara zgodba o pozlačenih pipah na WC, za router pa Mikrotika, da ja ne bo stvar slučajno predraga.

Kdaj boste že enkrat razumeli, da podjetje mora zaščititi svoje omrežje in to ne z routerjem, ampak požarno pregrado? Še celo dobre požarne pregrade jedva nudijo nekaj malega dodatne varnosti (če so pravilno skonfigurirane), ne pa en routerček, ki mu ni namen varovanje ampak povezovanje!

'A je problem komu plačat config'? - s tem vprašanjem si pokazal, da o varnosti v omrežjih ne razumeš A od abecede!

Če je varnost v omrežju nastavljena optimalno, bo firewall zablokiral, čim boš nekaj spremenil na mreži (npr. dodal nov AP). Če se to ne zgodi, če bil zanič skonfiguriran. To posledično pomeni, da je treba za vsako spremembo na mreži izvesti tudi ustrezne spremembe policy-jev na požarni pregradi. Potem pa naj vsakič kličejo onega 'majstra', ki jim je Mikrotika postavil?

Ne, ne bo ga treba, ker bo tisti 'majster' Mikrotika nastavil tako, da bo itak vse delovalo, pa tudi če mrežo na glavo postavijo.

In točno to je tisto, kar mene jezi pri vseh teh zagovornikih, da je treba stvar izpeljati čim ceneje, na koncu pa dejansko ni nič narejeno, še tisti denar je bil vržen proč, ki se ga je investiralo.

Kdaj se boste že naučili, da 'vse dela' ni kriterij za dobro postavitev varnosti v omrežju?

Kdaj boste že enkrat razumeli, da podjetje mora zaščititi svoje omrežje in to ne z routerjem, ampak požarno pregrado? Še celo dobre požarne pregrade jedva nudijo nekaj malega dodatne varnosti (če so pravilno skonfigurirane), ne pa en routerček, ki mu ni namen varovanje ampak povezovanje!

'A je problem komu plačat config'? - s tem vprašanjem si pokazal, da o varnosti v omrežjih ne razumeš A od abecede!

Če je varnost v omrežju nastavljena optimalno, bo firewall zablokiral, čim boš nekaj spremenil na mreži (npr. dodal nov AP). Če se to ne zgodi, če bil zanič skonfiguriran. To posledično pomeni, da je treba za vsako spremembo na mreži izvesti tudi ustrezne spremembe policy-jev na požarni pregradi. Potem pa naj vsakič kličejo onega 'majstra', ki jim je Mikrotika postavil?

Ne, ne bo ga treba, ker bo tisti 'majster' Mikrotika nastavil tako, da bo itak vse delovalo, pa tudi če mrežo na glavo postavijo.

In točno to je tisto, kar mene jezi pri vseh teh zagovornikih, da je treba stvar izpeljati čim ceneje, na koncu pa dejansko ni nič narejeno, še tisti denar je bil vržen proč, ki se ga je investiralo.

Kdaj se boste že naučili, da 'vse dela' ni kriterij za dobro postavitev varnosti v omrežju?

darkolord ::

SeMiNeSanja: si pa že malo tečen s temi "firewalli". Predvsem zato, ker se zmeraj oglasiš in zajamraš, nisi pa še nobene konkretne rešitve predlagal.

"Put your money where your mouth is", pa "zabureku" predlagaj nekaj pametnega. Razložil je situacijo in povedal budget, ni hudič da se s temi podatki ne bi česa našlo?

"Put your money where your mouth is", pa "zabureku" predlagaj nekaj pametnega. Razložil je situacijo in povedal budget, ni hudič da se s temi podatki ne bi česa našlo?

Zgodovina sprememb…

- spremenilo: darkolord ()

SeMiNeSanja ::

na mikrotiku ne mores narediti pozarne pregrade?

Tiste par ACL-ov menda ne misliš imenovati 'požarna pregrada'?

Tisti ACL-i, ko jih zagleda 'navadni smrtnik' mu kaj povedo? Kvečjemu 'prste proč, če hočeš, da bo stvar jutri še delovala'

Mikrotik je ROUTER. KOMUNIKACIJSKA naprava.

Kaj misliš da ga nebi proizvajalec reklamiral kot požarno pregrado, če bi se lahko kosal s tem, kar danes nudijo požarne pregrade?

Seveda lahko tudi požarno pregrado skonfiguriraš tako zanič, da jo bo prekašal celo navaden router (in ne dvomim, da je takih požarnih pregrad polno na terenu!). Toda to ni blamaža rešitev, temveč blamaža 'majstrov', ki jih implementirajo in blamaža lastnikov, ki tem majstrom ne gledajo pod prste.

Tudi če se ne spoznaš na networking, moraš 'majstru' postaviti jasna pravila, kaj hočeš in kaj nočeš v svojem omrežju. Stvari se da tudi laiku razložiti na način, da bo točno vedel, kako je njegovo omrežje zaščiteno. Če tega ne veš, pač nimaš zaščitenega omrežja. Zgolj misliš, da je zaščiteno.

Žal danes routerje in požarne pregrade implementirajo ljudje, katerih razpon znanja sega od 'šalabajzer', preko 'certificiran' (za kaj že?), pa tja do tistih dejanskih strokovnjakov, ki točno vedo, kaj počno in se tudi kaj razumejo v VARNOST na omrežjih. Zadnjih je zgolj peščica, pa ponavadi svoje storitve tudi ne ponujajo ravno poceni.

Ampak že na prvi pogled lahko oceniš, kakšno imaš konfiguracijo, če si kupil nov router ali požarno pregrado in po 4 urah kvazi konfiguriranja 'vse dela'.

Tam, kjer se stvari resno postavlja, po 4 urah skoraj nič ne dela!

Medtem ko na routerju stvari postavljaš, da najprej 'vse dela' in potem mogoče ene par portov proti ven zapreš, bi morala praviloma konfiguracija požarne pregrade izgledati tako, da na začetku sploh nič ne gre ven in potem zelo previdno in selektivno odpiraš port po port in pričneš spuščati stvari ven v svet. Skratka diametralno nasprotna pristopa.

Toda kot sem že rekel - šalabajzerji so sposobni tudi požarno pregrado skonfigurirati v 4 urah. Kako, pa bolje, da ne veš.

trnvpeti ::

@semi, veliko napisano...

pa nic nisi povedal!

prvo reces, da se ne da, pa sam sebe zanikas, da se da, ampak , da za tistih par pravil rabi 4ure ipd sranje

pa nic nisi povedal!

prvo reces, da se ne da, pa sam sebe zanikas, da se da, ampak , da za tistih par pravil rabi 4ure ipd sranje

SeMiNeSanja ::

@Darklord - baje da je prepovedano reklamirati določeni konkretni izdelek/proizvod. To sicer ne drži za vse, ki reklamirajo Mikrotika, ampak sem prepričan, da bi hitro dobl kakšno po piskru, če bi javno začel reklamirati rešitve, s katerimi se ukvarjam.

Zato se trudim ostajati 'splošen' in govorim o stavrehm ki so jih sposobne nuditi praktično vse požarne pregrade in se ne spuščam v specifike določene rešitve, če to ni potrebno.

Tudi koneckoncev ni pomembno, katere požarne pregrade uporabljam v vsakdanu, če je govora o razlikah med routerji in požarnimi pregradami. Ljudje te razlike ne poznajo in žali ga bog, če se moraš ponavljati. Koneckoncev se ponavljajo tudi tisti, ki tiščijo Mikrotika na obrobja omrežij v podjetjih, ne da bi se zavedali, da tam nimajo kaj drugega za početi, kot vzpostavljati povezavo.

Prebiraj toliko časa, da boš razumel.

Če pa ne želiš razumeti, ti pa ni treba. Ampak direktno povej, da nočeš razumeti, da ti ni mar... glavno da je 'Mikrotik'.

Zato se trudim ostajati 'splošen' in govorim o stavrehm ki so jih sposobne nuditi praktično vse požarne pregrade in se ne spuščam v specifike določene rešitve, če to ni potrebno.

Tudi koneckoncev ni pomembno, katere požarne pregrade uporabljam v vsakdanu, če je govora o razlikah med routerji in požarnimi pregradami. Ljudje te razlike ne poznajo in žali ga bog, če se moraš ponavljati. Koneckoncev se ponavljajo tudi tisti, ki tiščijo Mikrotika na obrobja omrežij v podjetjih, ne da bi se zavedali, da tam nimajo kaj drugega za početi, kot vzpostavljati povezavo.

@semi, veliko napisano...

pa nic nisi povedal!

prvo reces, da se ne da, pa sam sebe zanikas, da se da, ampak , da za tistih par pravil rabi 4ure ipd sranje

Prebiraj toliko časa, da boš razumel.

Če pa ne želiš razumeti, ti pa ni treba. Ampak direktno povej, da nočeš razumeti, da ti ni mar... glavno da je 'Mikrotik'.

Zgodovina sprememb…

- spremenilo: SeMiNeSanja ()

trnvpeti ::

ni mus da je mikrotik, itak tudi sam to ves(lahko pa ti ponudis kaj, ali pa predlagas)

in tudi ves, da bo mikrotik dalec(ali pa zelo dalec, in tu bi rad ti uletel? right?) segel, in prav zaradi tega sem predlagal mikrotika

in iz taksnih predlogov bo kdo kaj vc razbral, in se lazje odlocil

zdaj pa napisi kaj pametnega :)

in tudi ves, da bo mikrotik dalec(ali pa zelo dalec, in tu bi rad ti uletel? right?) segel, in prav zaradi tega sem predlagal mikrotika

in iz taksnih predlogov bo kdo kaj vc razbral, in se lazje odlocil

zdaj pa napisi kaj pametnega :)

darkolord ::

SeMiNeSanja:

Tukaj ni pomembno, katere ti uporabljaš. Pomembno je, kaj (če sploh kaj?) boš priporočil ostalim. Nenazadnje, lepo prosim, še enkrat zelo pozorno preberi naslov teme.

Na tak način bodo ljudje iz te debate šli samo še bolj zmedeni. Rezultat ne bo ta, da bodo poklicali strokovnjake in evaluirali različne rešitve in naredili raziskavo, na podlagi katere se bodo odločili, ampak da bodo:

a) ostali na trenutni rešitvi ali

b) kupili kar nekaj

Tukaj ni pomembno, katere ti uporabljaš. Pomembno je, kaj (če sploh kaj?) boš priporočil ostalim. Nenazadnje, lepo prosim, še enkrat zelo pozorno preberi naslov teme.

Na tak način bodo ljudje iz te debate šli samo še bolj zmedeni. Rezultat ne bo ta, da bodo poklicali strokovnjake in evaluirali različne rešitve in naredili raziskavo, na podlagi katere se bodo odločili, ampak da bodo:

a) ostali na trenutni rešitvi ali

b) kupili kar nekaj

SeMiNeSanja ::

@Darklord - Jaz se trudim ozaveščati ljudi, da je ROUTER komaj dovolj za domače omrežje, da na obrobje poslovnega omrežja sodi nekaj, kar zmore še vse kaj drugega, kot zgolj 'povezovati'.

Pogosto je na obrobju poslovnega omrežja potrebno uporabiti usmerjevalnik, ker le ta lahko nudi določene funkcionalnosti, ki jih požarne pregrade ne premorejo. Toda takoj izza njega sodi požarna pregrada in to pravilno skonfigurirana.

Kaj je pravilno skonfigurirana požarna pregrada pa še marsikomu, ki ima celo certifikat za določene požarne pregrade ni jasno! Certifikat potrjuje zgolj, da se oseba spozna na tehnologijo, da ve kako se nekaj nastavi - ne potrjuje pa tudi tega, da ve, kdaj je potrebno stvari nastaviti na en način, kdaj pa drugače.

Spisek požarnih pregrad, ki so na našem trgu na voljo, je kar precej dolg. Kar najdete v Gartnerjevih magičnih kvadrantih, to se da dobiti tudi pri nas. Ne vem zakaj bi moral nekomu predlagati in riniti določenega proizvajalca ali rešitev in se potem braniti pred očitki, da delam reklamo - če to v bistvu niti nima bistvene veze s tem, na kar želim opozoriti.

Morda bo komu bolj jasno, če problematiko ponazorim nekoliko drugače.

Če si lastnik podjeta, ki najame računovodske storitve pri zunanjemu izvajalcu - ti je lahko vseeno, kako ima ta zunanji izvajalec urejeno varnost na svojem omrežju? Ali boš zaupal računovodskemu servisu, kjer nihče v bistvu ne ve, kako jim je zunanji izvajalec 'poštimal' varnost? Ali boš zaupal računovodskemu servisu, ki na požarni pregradi nima IPS-a, na računalnikih uporablja nek najcenejši antivirus, ki ne filtrira prometa, ki ne preverja statistike internetnega prometa?

Ja - ker se slepo zanašamo na to, da menda oni že poskrbijo za stvari, da so, kot je treba. Tako, kot se zanašamo, ko se vsedemo na avtobus, da je tehnično brezhiben, da imajo gume dovolj profila, da zavorne obloge še niso izrabljene,...

Vse to gre nekam pod kapo 'kulture'. Ali imamo pri nas varnostno kulturo? Kakšna je ta kultura, če se množično trdi, da je dovolj, da na obrobje poslovnega omrežja postaviš najcenejši router?

Kakšno zmedo pravzaprav ustvarjam? Govorimo o poslovnih omrežjih.

O omrežjih, od katerih so odvisna delovna mesta. Omrežja, kjer lahko odtekanje podatkov omaje zaupanje strank, povzroči poslovno škodo, ogrozi delovna mesta.

Se tam splača vse to ogroziti, da bi prihranil tisočaka ali dva?

Koliko je bilo v zadnjem času tudi poslovnih mrež okuženih z ramsonware-om? Misliš, da je škoda edino tista, ki so jo plačali za 'odkupnino' za podatke? Koliko poslov je zaradi tega zamujalo? Kakšen morda tudi propadel? Penali? Pogodbene kazni? Kaj če se zadeva jutri ponovi? Če ne bo okužen samo en računalnik ampak morda trije strežniki?

Ali lahko trdiš, da si naredil, kar je bilo v tvoji moči, da bi to preprečil, če imaš na obrobju omrežja zgolj Mikrotika z peščico firewall pravil? Kaj pa če nekdo tvojemu direktorju pojasni, da je takšno ravnanje možno razumeti tudi kot grobo malomarnost?

Ste si kdaj pogledali, kakšne so zahteve za PCI DSS? Od kje ljudjem prepričanje, da navadno malo podjetje ne potrebuje vsaj približno enako urejene varnosti, kot jo PCI DSS predpisuje trgovcem širom sveta?

Ali lahko na Mikrotiku izpolniš zahteve PCI DSS? Ali kakšne še malenkost strožje?

Dejansko je problem v tem, da pri nas ni nobenih minimalnih standardov, ki bi prisilila podjetja, da že končno enkrat uredijo varnost omrežij - skupaj s kaznimi za tiste, ki te minimalne standarde ne upoštevajo.

Imamo celo banalne zakone, da bi moral telovaditi med šihtom - nimamo pa predpisa, ki bi vsem šalabajzerjem enkrat za vselej dal vedeti 'tako se ti špilaj doma, na poslu pa se tega ne boš šel!'.

Pogosto je na obrobju poslovnega omrežja potrebno uporabiti usmerjevalnik, ker le ta lahko nudi določene funkcionalnosti, ki jih požarne pregrade ne premorejo. Toda takoj izza njega sodi požarna pregrada in to pravilno skonfigurirana.

Kaj je pravilno skonfigurirana požarna pregrada pa še marsikomu, ki ima celo certifikat za določene požarne pregrade ni jasno! Certifikat potrjuje zgolj, da se oseba spozna na tehnologijo, da ve kako se nekaj nastavi - ne potrjuje pa tudi tega, da ve, kdaj je potrebno stvari nastaviti na en način, kdaj pa drugače.

Spisek požarnih pregrad, ki so na našem trgu na voljo, je kar precej dolg. Kar najdete v Gartnerjevih magičnih kvadrantih, to se da dobiti tudi pri nas. Ne vem zakaj bi moral nekomu predlagati in riniti določenega proizvajalca ali rešitev in se potem braniti pred očitki, da delam reklamo - če to v bistvu niti nima bistvene veze s tem, na kar želim opozoriti.

Morda bo komu bolj jasno, če problematiko ponazorim nekoliko drugače.

Če si lastnik podjeta, ki najame računovodske storitve pri zunanjemu izvajalcu - ti je lahko vseeno, kako ima ta zunanji izvajalec urejeno varnost na svojem omrežju? Ali boš zaupal računovodskemu servisu, kjer nihče v bistvu ne ve, kako jim je zunanji izvajalec 'poštimal' varnost? Ali boš zaupal računovodskemu servisu, ki na požarni pregradi nima IPS-a, na računalnikih uporablja nek najcenejši antivirus, ki ne filtrira prometa, ki ne preverja statistike internetnega prometa?

Ja - ker se slepo zanašamo na to, da menda oni že poskrbijo za stvari, da so, kot je treba. Tako, kot se zanašamo, ko se vsedemo na avtobus, da je tehnično brezhiben, da imajo gume dovolj profila, da zavorne obloge še niso izrabljene,...

Vse to gre nekam pod kapo 'kulture'. Ali imamo pri nas varnostno kulturo? Kakšna je ta kultura, če se množično trdi, da je dovolj, da na obrobje poslovnega omrežja postaviš najcenejši router?

Kakšno zmedo pravzaprav ustvarjam? Govorimo o poslovnih omrežjih.

O omrežjih, od katerih so odvisna delovna mesta. Omrežja, kjer lahko odtekanje podatkov omaje zaupanje strank, povzroči poslovno škodo, ogrozi delovna mesta.

Se tam splača vse to ogroziti, da bi prihranil tisočaka ali dva?

Koliko je bilo v zadnjem času tudi poslovnih mrež okuženih z ramsonware-om? Misliš, da je škoda edino tista, ki so jo plačali za 'odkupnino' za podatke? Koliko poslov je zaradi tega zamujalo? Kakšen morda tudi propadel? Penali? Pogodbene kazni? Kaj če se zadeva jutri ponovi? Če ne bo okužen samo en računalnik ampak morda trije strežniki?

Ali lahko trdiš, da si naredil, kar je bilo v tvoji moči, da bi to preprečil, če imaš na obrobju omrežja zgolj Mikrotika z peščico firewall pravil? Kaj pa če nekdo tvojemu direktorju pojasni, da je takšno ravnanje možno razumeti tudi kot grobo malomarnost?

Ste si kdaj pogledali, kakšne so zahteve za PCI DSS? Od kje ljudjem prepričanje, da navadno malo podjetje ne potrebuje vsaj približno enako urejene varnosti, kot jo PCI DSS predpisuje trgovcem širom sveta?

Ali lahko na Mikrotiku izpolniš zahteve PCI DSS? Ali kakšne še malenkost strožje?

Dejansko je problem v tem, da pri nas ni nobenih minimalnih standardov, ki bi prisilila podjetja, da že končno enkrat uredijo varnost omrežij - skupaj s kaznimi za tiste, ki te minimalne standarde ne upoštevajo.

Imamo celo banalne zakone, da bi moral telovaditi med šihtom - nimamo pa predpisa, ki bi vsem šalabajzerjem enkrat za vselej dal vedeti 'tako se ti špilaj doma, na poslu pa se tega ne boš šel!'.

Spock83 ::

Kateri wifi router pa priporočate za manjše podjetje, cca 25 brezžičnih naprav? Naprave bi večinoma internet koristile le za surfanje, mogoče en ali dva računalnika youtube pa te požrešne zadeve. Trenutno imamo nek cenen D-Link, ki se sesuje že ob parih prijavljenih napravah. Prosim, ne svetovati Mikrotika, ker ga pri nas nihče ne zna nastaviti :) iščemo pa rang nekje do 150 eur.

Hvala.

Mogoče ostneš na D-Linku in vzameš nekaj iz serije DSR npr DSR-250N? Vmesnik vam je že znan, ima pa veliko business zadev. Je pa že nekaj časa na trgu in so popedenali več ali manj vse buge.

SeMiNeSanja ::

Pri cca. 25 brezžičnih napravah, verjetno ne sedijo vsi uporabniki na kupu, da bi zadevo elegantno pokril z enim routerjem/accesspointom.

25 brezžičnih naprav je tudi že število, kjer se marsikateri low-end napravi začne 'zatikati', ker preprosto nima dovolj zmogljivosti.

Namesto da se razlišlja o eni sami napravi 'za 25 naprav', naj raje razmišljajo o enem ali dveh DODATNIH accesspointih, s katerimi se lahko prostor mogo bolj učinkovito pokrije, hkrati pa tudi zmanjša število uporabnikov na posamezni accesspoint.

Če se kupuje accesspoint za podjetje, naj bo tak, da ponuja vsaj 3 SSID-je, ki jih lahko bridge-aš vsakega na svoj VLAN:

1. SSID - službeni prenosniki, in ostale 'trusted' wireless naprave (kontroliran širok dostop do internih resursov)

2. SSID - mobiteli, tablice in ostala BYOD krama zaposlenih (močno omejen dostop do internih resursov, npr. maila)

3. SSID - guest network - dostop samo do interneta

Koristno je tudi, če WiFi omogoča 'scheduling' - da se samodejno izklopi izven delovnega časa.

Seveda na koncu potrebuješ še usmerjevalnik, ki bo znal delati z VLAN-i. Če te podpore trenutno nimate, raje razmišljajte o cenovno ugodnem Firewall-u, kot o cenenem routerju.

Možno, da boste potrebovali tudi switch. ki podpira VLAN-e. To je odvisno od routerja/firewall-a, če nudi dovolj prostih portov in možnosti za konfiguriranje teh. Naprave, ki imajo na voljo samo v bridge povezane porte tu ne pridejo v poštev.

Dajte najprej tehnološko razmišljati, cenovno ugodne rešitve za posamezni segment se potem že najdejo. Seveda pa vse skupaj ne bo prišlo 150€, če se hočete stvari lotiti tako, kot se spodobi.

Amatersko pa... hja... na switch pripneš še en ali dva routerčka za 15€ in voila, zadeva 'deluje'. Sicer potem nimaš 'guest WiFi', oz. imajo gostje tudi dostop do vaših strežnikov...ampak ene to sploh ne moti. Tudi če kakšen gost s seboj prinese kakšen virusek....

25 brezžičnih naprav je tudi že število, kjer se marsikateri low-end napravi začne 'zatikati', ker preprosto nima dovolj zmogljivosti.

Namesto da se razlišlja o eni sami napravi 'za 25 naprav', naj raje razmišljajo o enem ali dveh DODATNIH accesspointih, s katerimi se lahko prostor mogo bolj učinkovito pokrije, hkrati pa tudi zmanjša število uporabnikov na posamezni accesspoint.

Če se kupuje accesspoint za podjetje, naj bo tak, da ponuja vsaj 3 SSID-je, ki jih lahko bridge-aš vsakega na svoj VLAN:

1. SSID - službeni prenosniki, in ostale 'trusted' wireless naprave (kontroliran širok dostop do internih resursov)

2. SSID - mobiteli, tablice in ostala BYOD krama zaposlenih (močno omejen dostop do internih resursov, npr. maila)

3. SSID - guest network - dostop samo do interneta

Koristno je tudi, če WiFi omogoča 'scheduling' - da se samodejno izklopi izven delovnega časa.

Seveda na koncu potrebuješ še usmerjevalnik, ki bo znal delati z VLAN-i. Če te podpore trenutno nimate, raje razmišljajte o cenovno ugodnem Firewall-u, kot o cenenem routerju.

Možno, da boste potrebovali tudi switch. ki podpira VLAN-e. To je odvisno od routerja/firewall-a, če nudi dovolj prostih portov in možnosti za konfiguriranje teh. Naprave, ki imajo na voljo samo v bridge povezane porte tu ne pridejo v poštev.

Dajte najprej tehnološko razmišljati, cenovno ugodne rešitve za posamezni segment se potem že najdejo. Seveda pa vse skupaj ne bo prišlo 150€, če se hočete stvari lotiti tako, kot se spodobi.

Amatersko pa... hja... na switch pripneš še en ali dva routerčka za 15€ in voila, zadeva 'deluje'. Sicer potem nimaš 'guest WiFi', oz. imajo gostje tudi dostop do vaših strežnikov...ampak ene to sploh ne moti. Tudi če kakšen gost s seboj prinese kakšen virusek....

trnvpeti ::

1.ssid dostop brez vpn do internih resoursov preko wifi , huh...

Zgodovina sprememb…

- spremenil: trnvpeti ()

SeMiNeSanja ::

trnvpeti ::

varnost in vec ssidov, zgresis pa pri osnovi....

ce se gres high, se pojdi, ne pa sam govorit...

ce se gres high, se pojdi, ne pa sam govorit...

SeMiNeSanja ::

varnost in vec ssidov, zgresis pa pri osnovi....

ce se gres high, se pojdi, ne pa sam govorit...

Malo se nazaj spomni, kako si rinil Mikrotika, zdaj bi pa rad pametoval?

Ali sem kje zapisal, da ne smejo zganjati VPN na WiFi?

Ampak da ostanemo realni - VPN na WiFi še v VEČINI velikih podjetij ne boš naletel, da ne govorimo o težavah, da se (pri obstoječih rešitveh) uporabnikom skonfigurira kliente.

Realno pa je za prvi korak segmentirati zadeve po SSID-jih in VLAN-ih.

Sicer pa zakaj SSID nebi bil varen? Menda ne uporabljaš še danes WEP enkripcije? Ali se morda siliš ves networking furati preko enega SSID - na koncu pa še vedno nimaš kontrole nad vsem skupaj?

Daniel ::

Za vsakega od teh obstaja določen krog uporabnikov, tako bodo nekateri, ki ne rabijo ravno top level konfiguracije omrežja kupili cenejši Mikrotik ali kakšnega od splošnih usmerjevalnikov, ostali, ki rabijo popolnoma profesionalne rešitve pa tako vedo, da nimajo v teh vodah kaj iskati in že v osnovi iščejo v smeri Cisco, Pfsense, itd,...

Vsakomur svoje, za vsakega se najde trg.

Vsakomur svoje, za vsakega se najde trg.

SeMiNeSanja ::

in ce ostanemo realni, se vedno ostane mikrotik....

Zakaj že?

Lahko uporabnike identificiraš glede na domenski username?

Imaš IPS, spletni filter, prepoznavo aplikacij?

Imaš vsaj eden uporabni ALG na njemu? Vsaj za VOIP?

Imaš pregledna firewall pravila?

Imaš kakšno pametno poročanje o uporabi glede na uporabnike, blokirane spletne strani, IPS, AV - aja, slednje takointako ne podpira...

Mikrotik ti lahko zagotovi povezovanje. Kaj pa vse ostalo?

Najbrž ostalo v podjetju ni potrebno, mar ne?

SeMiNeSanja ::

@Daniel - ponavadi ni problem v rešitvah - vsaka je po svoje cool, če jo daš tja, kjer ji je mesto, jo opremiš z ustreznimi licencami in pravilno skonfiguriraš.

Problem pa je v ozaveščenosti ljudi, ki napačne rešitve rinejo na napačna mesta (ker 'so nekje slišali, da je nekaj baje cool').

Problem je v ozaveščenosti ljudi, ki kupujejo hardware brez vseh dodatnih licenc (v čem je Cisco ASA boljši od Mikrotika, če ne dokupiš nobene licence?).

Problem je v ozaveščenosti ljudi, ki se jim ne sanja, kako so njihove rešitve skonfigurirane (glavno da dela, da se ja slučajno kaj ne blokira...).

Problem pa je v ozaveščenosti ljudi, ki napačne rešitve rinejo na napačna mesta (ker 'so nekje slišali, da je nekaj baje cool').

Problem je v ozaveščenosti ljudi, ki kupujejo hardware brez vseh dodatnih licenc (v čem je Cisco ASA boljši od Mikrotika, če ne dokupiš nobene licence?).

Problem je v ozaveščenosti ljudi, ki se jim ne sanja, kako so njihove rešitve skonfigurirane (glavno da dela, da se ja slučajno kaj ne blokira...).

SeMiNeSanja ::

to si zdaj drugo zgodbo napletel :)

V bistvu ne - zgolj navajam razliko med komunikacijsko in varnostno rešitvijo.

Nikjer ne skušam trditi, da podjetja ne potrebujejo tudi komunikacijske rešitve. Nasprotno - trdim, da so v določenih primerih lahko celo nepogrešljive.

Enako pa se je treba že enkrat začeti zavedati, da podjetja potrebujejo tudi varnostne rešitve - ne glede na to, od katerega proizvajalca prihajajo.

Spisek razlik med komunikacijskimi in varnostnimi rešitvami je še bistveno daljši od tistega, ki sem ga naštel.

Lastnosti, ki jih danes skoraj vse varnostne rešitve izpolnjujejo (ene malo bolje, druge malo slabše) potrebuje vsako podjetje, pa tudi če sta v njemu samo dva uporabnika.

Gre se za tisto dodano vrednost, da probaš prestreči neumnosti, ki jih počno uporabniki pri brezglavem klikanju po priponkah in linkih. Če samo enega 'usodnega' uspeš preprečiti, si lahko s tem podjetju prihranil več, kot te rešitve danes stanejo.

In kaj prihraniš s tem, da jim porineš komunikacijsko rešitev brez vseh varnostnih filtrov? Danes te trepljajo po rami, ker si jim pomagal 'prihraniti' par sto €, jutri te pa pljuvajo, ko se mučijo z odstranjevanjem virusa, ki ga morda nebi rabili stakniti. Po možnosti morajo še plačati zunanjega strokovnjaka, da jim čisti nesnago. Da o potencialno izgubljenih podatkih sploh nezgubljamo besede.

Ko kupujete avto, vsi gledate, da ima ABS, ESP, airbage in kaj vem katere varnostne mehanizme. Za podjetja pa priporočate 'kmečki voz' brez zavor, brez luči, še brez troble. Ja, tudi kmečki vozovi so potrebni - ampak na njivi, pripeti za traktor, ne pa na avtocesti pri hitrosti 130 km/h!

darkolord ::

Pretiravaš.

Pa malo nakladaš, ko omenjaš te viruse.

Navznoter zaprt firewall + dobra zaščita na internem networku in clientih (spet firewall, AV, ustrezne pravice) je precej bolj učinkovito kot super duper UTM z IPS/IDS/AV in podobnimi kraticami, znotraj mreže pa anarhija.

Če nakladaš o tem, da uporabnik sploh lahko klikne (in odpre!) neko priponko z virusom, si že precej mimo (razen pri 0-day zadevah, ampak tam si pri UTM na istem). Kaj pa ko stric pride na šiht z okuženim USB ključkom?

Pa malo nakladaš, ko omenjaš te viruse.

Navznoter zaprt firewall + dobra zaščita na internem networku in clientih (spet firewall, AV, ustrezne pravice) je precej bolj učinkovito kot super duper UTM z IPS/IDS/AV in podobnimi kraticami, znotraj mreže pa anarhija.

Če nakladaš o tem, da uporabnik sploh lahko klikne (in odpre!) neko priponko z virusom, si že precej mimo (razen pri 0-day zadevah, ampak tam si pri UTM na istem). Kaj pa ko stric pride na šiht z okuženim USB ključkom?

Zgodovina sprememb…

- spremenilo: darkolord ()

SeMiNeSanja ::

@Darklord - po tvoji logiki potem lahko izklopiš vse, zradiraš še antivirus, ker takointako v 20-50% primerov ni učinkovit.

Ne vem, če si že kdaj konfiguriral kakšen 'supe duper bla bla' UTM - če se konfiguriranja lotiš strokovno, se ravno tista popolna anarhija v omrežju obelodanji in jo moraš spraviti v red. Jaz vedno pravim, da iz omar padajo okostnjaki, kadar se lotim stvari skonfigurirati kakor se spodobi.

Ampak kot sem že omenil, imaš na terenu kup šalabajzerjev, ki v žep pobašejo denar za nastavitev, stranki pa pustijo enako štalo, kot so jo imeli prej.

Kar se pa tiče 0-day, se tudi te danes vse bolj uspešno zaznava, če si seveda plačal tudi ustrezno 'sandbox' licenco.

Najbolj butasto pa je trditi, da če nekaj ni 100% zaščita, potem je brezvezna. Zakaj pa imaš potem v avtu ABS, saj te ne obvaruje 100%, da se ne boš zaletel v drevo? Zakaj imaš varnostne pasove, saj te ne obvarujejo 100%, da se ti ne bo nič zgodilo? Pa airbag? itd.

NOBENA zaščita ni 100%. Ampak router z parimi ACL-i ni niti 10% zaščita! Z uporabo varnostnih servisov in ustrezno konfiguracijo lahko dvigneš zaščito mogoče na 70-80%. Nekaj še lahko dodaš z ozaveščanjem, ampak preko 90% najbrž ne moreš priti, pa če se še toliko trudiš.

Ampak če imaš lahko za nek zmeren denar 70-80% delujočo zaščito, v primerjavi z pod 10% varianto - ali ni takrat že možno govoriti o malomarnosti?

Pozabljaš, da se ne gre za neka 'testna omrežja', kjer si rečeš 'o, lej paketek je šel skozi!' ampak o omrežjih, od katerih so odvisna delovna mesta.

Saj dokler tebe osebno ne 'zadane' je vse skupaj trivialno. Jemlješ kot 'zanimivost' če je nekoga drugega prizadelo, če je izgubil nevem koliko denarja, če ga tožijo za hude zneske. Itak se to dogaja 'drugim', mar ne? Tebi se ne more zgoditi?

Kaj pa če tvoj odvetnik 'ščiti' svoje omrežje z navadnim Linksys-om. WRT54GL, pa še malo DD-WRT-ja gor, da 'malo boljši nese WiFi'. Bi bil navdušen?

Pa tvoja banka, če bi uporabljala samo pfSense. Meniš, da je dovolj? Bi še dolgo ostal njen komitent? Najbrž nebi imel časa, da bi se lahko to vprašal, ker bi prej šla iz prometa.

Pa tvoj osebni zdravnik? Ti je vseeno, če ima samo tisti Synope od SIOLa in nič drugega?

Kje je meja, kaj je tu še dopustno in kaj ne?

Če kot podjetje posluješ z drugim podjetjem, boš tudi pričakoval, da bo to znalo varovati poslovne skrivnosti. Kaj če enega dne ugotoviš, da so odtekle kritične informacije, ker jih partner ni ustrezno varoval? Jaz bi takšnega partnerja tožil za odškodnino!

Koliko vdorov misliš, da pri nas sploh uspejo zaznati? V koliko primerih odtečejo informacije, ne da bi to sploh kdo zaznal - ker nimajo nobenega nadzora nad omrežjem?

Če ti konkurent nekoga najame, da ti vdre v mrežo, odnese seznam kupcev, po možnosti skupaj s ponudbami, ki si jim jih izstavil. Boš to sploh kdaj zaznal? Ali boš prej začel izgubljati stranko po stranko, ker ti jih bo konkurent prevzel?

Ali je tu sploh na mestu, da se sprašujemo, ali bomo takšne dogodke uspeli preprečiti ali vsaj zaznati s 50%, 60% ali 80% verjetnostjo? Razlagaj ti policaju na cesti, da 1mm profila na gumi pomeni samo 10% večjo verjetnost, da se bo zgodila nesreča. Ali da 0,6 promila predstavlja komaj ??% višjo možnost, da boš povzročil nesrečo.

Malo si je treba biti tudi na jasnem, da govorimo o opustitvi skrbnega ravnanja ali drugače povedano o malomarnosti. Včasih celo grobi malomarnosti.

Malomarnost srečujemo vsak dan okoli nas. Pogosto se celo stvari srečno izidejo, kljub grobi malomarnosti. Kaj pa takrat, ko se ne? Boš takrat prevzel odgovornost? Ali boš še naprej trdil, da si naredil vse, kar je bilo 'smiselno' naresti?

Ne vem, če si že kdaj konfiguriral kakšen 'supe duper bla bla' UTM - če se konfiguriranja lotiš strokovno, se ravno tista popolna anarhija v omrežju obelodanji in jo moraš spraviti v red. Jaz vedno pravim, da iz omar padajo okostnjaki, kadar se lotim stvari skonfigurirati kakor se spodobi.

Ampak kot sem že omenil, imaš na terenu kup šalabajzerjev, ki v žep pobašejo denar za nastavitev, stranki pa pustijo enako štalo, kot so jo imeli prej.

Kar se pa tiče 0-day, se tudi te danes vse bolj uspešno zaznava, če si seveda plačal tudi ustrezno 'sandbox' licenco.

Najbolj butasto pa je trditi, da če nekaj ni 100% zaščita, potem je brezvezna. Zakaj pa imaš potem v avtu ABS, saj te ne obvaruje 100%, da se ne boš zaletel v drevo? Zakaj imaš varnostne pasove, saj te ne obvarujejo 100%, da se ti ne bo nič zgodilo? Pa airbag? itd.

NOBENA zaščita ni 100%. Ampak router z parimi ACL-i ni niti 10% zaščita! Z uporabo varnostnih servisov in ustrezno konfiguracijo lahko dvigneš zaščito mogoče na 70-80%. Nekaj še lahko dodaš z ozaveščanjem, ampak preko 90% najbrž ne moreš priti, pa če se še toliko trudiš.

Ampak če imaš lahko za nek zmeren denar 70-80% delujočo zaščito, v primerjavi z pod 10% varianto - ali ni takrat že možno govoriti o malomarnosti?

Pozabljaš, da se ne gre za neka 'testna omrežja', kjer si rečeš 'o, lej paketek je šel skozi!' ampak o omrežjih, od katerih so odvisna delovna mesta.

Saj dokler tebe osebno ne 'zadane' je vse skupaj trivialno. Jemlješ kot 'zanimivost' če je nekoga drugega prizadelo, če je izgubil nevem koliko denarja, če ga tožijo za hude zneske. Itak se to dogaja 'drugim', mar ne? Tebi se ne more zgoditi?

Kaj pa če tvoj odvetnik 'ščiti' svoje omrežje z navadnim Linksys-om. WRT54GL, pa še malo DD-WRT-ja gor, da 'malo boljši nese WiFi'. Bi bil navdušen?

Pa tvoja banka, če bi uporabljala samo pfSense. Meniš, da je dovolj? Bi še dolgo ostal njen komitent? Najbrž nebi imel časa, da bi se lahko to vprašal, ker bi prej šla iz prometa.

Pa tvoj osebni zdravnik? Ti je vseeno, če ima samo tisti Synope od SIOLa in nič drugega?

Kje je meja, kaj je tu še dopustno in kaj ne?

Če kot podjetje posluješ z drugim podjetjem, boš tudi pričakoval, da bo to znalo varovati poslovne skrivnosti. Kaj če enega dne ugotoviš, da so odtekle kritične informacije, ker jih partner ni ustrezno varoval? Jaz bi takšnega partnerja tožil za odškodnino!

Koliko vdorov misliš, da pri nas sploh uspejo zaznati? V koliko primerih odtečejo informacije, ne da bi to sploh kdo zaznal - ker nimajo nobenega nadzora nad omrežjem?

Če ti konkurent nekoga najame, da ti vdre v mrežo, odnese seznam kupcev, po možnosti skupaj s ponudbami, ki si jim jih izstavil. Boš to sploh kdaj zaznal? Ali boš prej začel izgubljati stranko po stranko, ker ti jih bo konkurent prevzel?

Ali je tu sploh na mestu, da se sprašujemo, ali bomo takšne dogodke uspeli preprečiti ali vsaj zaznati s 50%, 60% ali 80% verjetnostjo? Razlagaj ti policaju na cesti, da 1mm profila na gumi pomeni samo 10% večjo verjetnost, da se bo zgodila nesreča. Ali da 0,6 promila predstavlja komaj ??% višjo možnost, da boš povzročil nesrečo.

Malo si je treba biti tudi na jasnem, da govorimo o opustitvi skrbnega ravnanja ali drugače povedano o malomarnosti. Včasih celo grobi malomarnosti.

Malomarnost srečujemo vsak dan okoli nas. Pogosto se celo stvari srečno izidejo, kljub grobi malomarnosti. Kaj pa takrat, ko se ne? Boš takrat prevzel odgovornost? Ali boš še naprej trdil, da si naredil vse, kar je bilo 'smiselno' naresti?

darkolord ::

Kdo pravi, da je taka zaščita brezvezna?

Ti UTM-je predstavljaš kot nek sveti gral in magično rešitev (ki ti "nivo zaščite" iz manj kot 10 % dvigne na 80 %), A TO NI. Zavajaš.

_ČE_ imaš interno varnost dobro poštimano, je UTM smiseln za dodaten nivo zaščite. Dokler tega nimaš, ta tvoj UTM izgleda nekako takole:

PS. in ja, raje imam, da ima moj zobar posodobljen OS, antivirus in vklopljen požarni zid na PCju in je priključen direkt na siolov modem, kot da ima neko "magično škatlico", zaradi katere potem misli, da mu ni treba več paziti.

Ti UTM-je predstavljaš kot nek sveti gral in magično rešitev (ki ti "nivo zaščite" iz manj kot 10 % dvigne na 80 %), A TO NI. Zavajaš.

_ČE_ imaš interno varnost dobro poštimano, je UTM smiseln za dodaten nivo zaščite. Dokler tega nimaš, ta tvoj UTM izgleda nekako takole:

PS. in ja, raje imam, da ima moj zobar posodobljen OS, antivirus in vklopljen požarni zid na PCju in je priključen direkt na siolov modem, kot da ima neko "magično škatlico", zaradi katere potem misli, da mu ni treba več paziti.

Zgodovina sprememb…

- spremenilo: darkolord ()

SeMiNeSanja ::

@darklord

Ja, lahko imaš tudi tajnico, ki na fotokopircu dela kopije zaupnih poslovnih podatkov in jih prodaja konkurentu.

Lahko imaš tudi direktorja, ki ima svoje bypass podjetje in načrtno uničuje podjetje.

Lahko imaš zaposlene, ki kradejo kot srake.

Kaj ima to veze z IT-jem in odločitvijo ali boš omrežje povezal v internet preko navadnega routerja brez vsakega filtriranja, ali pa boš postavil nekaj 'malo boljšega'?

Seveda 'vrata' proti internetu niso edina 'vrata' kjer lahko odtekajo podatki ali pa se vnese kakšen virus - kaj je treba to posebej poudarjati kot malim otrokom v vrtcu? Ampak je to potem razlog, da ni treba zaklepati teh vrat?

Ali doma tudi puščaš odklenjena vrata od vhoda in garaže, ko greš spat?

Najbrž bo manj škode, ker ti ne bodo uničili okna, ko bodo vlamljali? Torej bo to nova usmeritev, da nikar zaklepati vrat, ker bo tako manj škode? Ali še bolje - pustite jih na stežaj odprta, da nebi kdo pomislil, da so zaklenjena in vseeno šel razbijati kakšno okno!

IT-jevca nima kaj dosti brigat kaj tajnica fotokopira, kako direktor vodi posle, koliko delavci kradejo. Ima ga pa še kako za brigati, kaj gre noter in ven skozi glavna informacijska vrata podjetja. Ti pa namiguješ, da je nesmisel gledati, ker je še kup stranskih vrat?

Presneto - sem mar jaz kriv, če ti ne znaš pozapreti tista stranska vrata?

Ja, lahko imaš tudi tajnico, ki na fotokopircu dela kopije zaupnih poslovnih podatkov in jih prodaja konkurentu.

Lahko imaš tudi direktorja, ki ima svoje bypass podjetje in načrtno uničuje podjetje.

Lahko imaš zaposlene, ki kradejo kot srake.

Kaj ima to veze z IT-jem in odločitvijo ali boš omrežje povezal v internet preko navadnega routerja brez vsakega filtriranja, ali pa boš postavil nekaj 'malo boljšega'?

Seveda 'vrata' proti internetu niso edina 'vrata' kjer lahko odtekajo podatki ali pa se vnese kakšen virus - kaj je treba to posebej poudarjati kot malim otrokom v vrtcu? Ampak je to potem razlog, da ni treba zaklepati teh vrat?

Ali doma tudi puščaš odklenjena vrata od vhoda in garaže, ko greš spat?

Najbrž bo manj škode, ker ti ne bodo uničili okna, ko bodo vlamljali? Torej bo to nova usmeritev, da nikar zaklepati vrat, ker bo tako manj škode? Ali še bolje - pustite jih na stežaj odprta, da nebi kdo pomislil, da so zaklenjena in vseeno šel razbijati kakšno okno!

IT-jevca nima kaj dosti brigat kaj tajnica fotokopira, kako direktor vodi posle, koliko delavci kradejo. Ima ga pa še kako za brigati, kaj gre noter in ven skozi glavna informacijska vrata podjetja. Ti pa namiguješ, da je nesmisel gledati, ker je še kup stranskih vrat?

Presneto - sem mar jaz kriv, če ti ne znaš pozapreti tista stranska vrata?

darkolord ::

Vsakemu, ki vpraša za router(!) za podjetje, zelo skrbno pereš možgane, omenjaš neke odgovornosti in poskušaš celo nakup "samo routerja" prikazati kot kaznivo dejanje ali vsaj kot nekaj, kar ga bo zaznamovalo za celo življenje.

Tega, da je ta "stranska vrata" (ki jih je precej več in so lahko precej večja) treba VSAJ tako nujno zapreti, pa nisi še nikdar prej omenil. Tudi takrat, ko je očitno, da tisti, ki sprašuje za nasvet okrog routerja, ni dovolj vešč v temu.

In ja, seveda je delo IT-ja, da večino teh vrat zapre. Ne boš verjel, če so podatki zelo občutljivi, IT zapre tudi fotokopirce (npr. časovno omejene kode + shranjevanje kopij).

Tega, da je ta "stranska vrata" (ki jih je precej več in so lahko precej večja) treba VSAJ tako nujno zapreti, pa nisi še nikdar prej omenil. Tudi takrat, ko je očitno, da tisti, ki sprašuje za nasvet okrog routerja, ni dovolj vešč v temu.

In ja, seveda je delo IT-ja, da večino teh vrat zapre. Ne boš verjel, če so podatki zelo občutljivi, IT zapre tudi fotokopirce (npr. časovno omejene kode + shranjevanje kopij).

Cveto ::

Mi smo že nad 15 zaposlenih šli na Cisco ASA, Routing, DHCP in ostalo pa dela Server. AV in FW so še na mašinah (Endpoint). Zadeva dela rock stable, pa tudi varnostni tes Canona smo prestali, ko so nas kupili. Zdaj, ko je uporabnikov 65 pa gremo počasi na eno malo močnejšo in lažje nastavljivo zadevo od Pal Alto, + menjava ostalega.

SeMiNeSanja ::

@Darklord - zato pa je tako katastrofalna varnost v omrežjih, ker takšni kot ti ljudem kvasite, da je navaden router brez vsake varnostne funkcionalnosti čisto dovolj.

Taki ste potem tudi tisti, za katerimi jaz dobim v roke konfiguracijo in se držim za glavo, ker je proti ven čisto vse odprto. 'glavno da dela'.

Najbolj žalostno pa je, da dobim tudi v roke konfiguracije s Cisco ASA naprav, kjer je ravno tako proti ven čisto vse odprto. Takrat vem, da so bili šalabajzerji na delu. Žal je teh šalabajzerjev toliko, da je grozljivka.

@Cveto - če ste vi dobili pozitivno oceno, vam je zadevo najbrž konfiguriral nekdo, ki je vedel, kaj dela. Upam si trditi, da 3/4 omrežij, ki so pri nas priključena na internet, ni imelo to srečo. Še manj da bi kdo kdaj resno pogledal njihovo konfiguracijo (pen test še ne pove vsega).

PA je zadnje čase 'popularna izbira' podjetij, katerim cena ni vprašanje. Definitivno pa je tudi kar precejšen korak naprej, če primerjaš s staro ASA tehnologijo. Drugače pa stvar okusa - na netu najdeš goreče zagovornike PA in ravno tako goreče nasprotnike, ki trdijo, da je vse skupaj samo marketing. Resnica je najbrž nekje vmes.

Samo cene so pa krute pri PA... (glede na to, da se tu podjetjem svetuje ultimativno Mikrotik rešitev za 100€)

Za 'manj premožne' obstaja še kup drugih opcij, ki so ravno tako solidne.

Taki ste potem tudi tisti, za katerimi jaz dobim v roke konfiguracijo in se držim za glavo, ker je proti ven čisto vse odprto. 'glavno da dela'.

Najbolj žalostno pa je, da dobim tudi v roke konfiguracije s Cisco ASA naprav, kjer je ravno tako proti ven čisto vse odprto. Takrat vem, da so bili šalabajzerji na delu. Žal je teh šalabajzerjev toliko, da je grozljivka.

@Cveto - če ste vi dobili pozitivno oceno, vam je zadevo najbrž konfiguriral nekdo, ki je vedel, kaj dela. Upam si trditi, da 3/4 omrežij, ki so pri nas priključena na internet, ni imelo to srečo. Še manj da bi kdo kdaj resno pogledal njihovo konfiguracijo (pen test še ne pove vsega).

PA je zadnje čase 'popularna izbira' podjetij, katerim cena ni vprašanje. Definitivno pa je tudi kar precejšen korak naprej, če primerjaš s staro ASA tehnologijo. Drugače pa stvar okusa - na netu najdeš goreče zagovornike PA in ravno tako goreče nasprotnike, ki trdijo, da je vse skupaj samo marketing. Resnica je najbrž nekje vmes.

Samo cene so pa krute pri PA... (glede na to, da se tu podjetjem svetuje ultimativno Mikrotik rešitev za 100€)

Za 'manj premožne' obstaja še kup drugih opcij, ki so ravno tako solidne.

Lonsarg ::

Prioritete pa vseeno morajo biti smiselne. Ce ti zamenjava navadnega ruterja z nečim ornh zmanjša možnost vdora za faktor 2 je to zanemarljivo proti faktorju ranga 100-1000, ki ga lahko dosežeš z konkretno varnostno politiko ter konfiguracijo samih končnih naprav.

SeMiNeSanja ::

@Darklord

Še to....

Večina teh, ki TUKAJ sprašujejo 'kateri router?' imajo izkušnje izključno iz home-networkinga in se jim še približno ne sanja, da obstaja tudi kaj takega, kar bi bilo malenkost bolj 'bulletproof' in primerno za rabo v podjetjih.

Kaj te tako zelo moti, če se tem skuša pojasniti, da naj ne enačijo mreže v podjetju z mrežo, ki jo imajo doma?

Kaj te tako zelo moti, če se jim skuša pojasniti, da obstajajo tudi rešitve za mala podjetja, ki so bistveno bolj primerne za prehod v internet, kot navaden router?

Kaj te tako zelo moti, če nekdo skuša za malenkost dvigniti ozaveščenost poslovnih uporabnikov?

Tisti, ki se spoznajo na poslovne mreže gredo sami do ustreznih prodajalcev in točno vedo, kaj želijo nabaviti (drugo vprašanje je potem, kaj dejansko kupijo).

V glavnem do danes še nisem tu naletel na nikogar, ki bi spraševal, ali naj kupi npr. PaloAlto, Cisco ASA ali morda Juniper firewall.

Skratka raje uporabnikom pojasni kaj bodo profitirali, če vzamejo Mikrotika - razen da bodo ceneje skozi prišli.

Ne pljuvaj po meni, ki se trudim kaj pojasniti in postaviti v pravo luč - če trdiš drugače, potem tudi dokaži, zakaj naj bi en Mikrotik bil čisto dovolj.

In zakaj sploh Mikrotik? Zakaj ne pfSense? DD-WRT? Stock firmware?

Razloži uporabnikom, kje je spodnji prag, kaj si še smejo privoščiti na vhodu v omrežje in probaj utemeljiti. Pa prosim ne s tisto 'kje bodo pa od celega sveta ravno tebe našli' - to mislim, da smo že preživeli? Ali pač še vedno ne?

Še to....

Večina teh, ki TUKAJ sprašujejo 'kateri router?' imajo izkušnje izključno iz home-networkinga in se jim še približno ne sanja, da obstaja tudi kaj takega, kar bi bilo malenkost bolj 'bulletproof' in primerno za rabo v podjetjih.

Kaj te tako zelo moti, če se tem skuša pojasniti, da naj ne enačijo mreže v podjetju z mrežo, ki jo imajo doma?

Kaj te tako zelo moti, če se jim skuša pojasniti, da obstajajo tudi rešitve za mala podjetja, ki so bistveno bolj primerne za prehod v internet, kot navaden router?

Kaj te tako zelo moti, če nekdo skuša za malenkost dvigniti ozaveščenost poslovnih uporabnikov?

Tisti, ki se spoznajo na poslovne mreže gredo sami do ustreznih prodajalcev in točno vedo, kaj želijo nabaviti (drugo vprašanje je potem, kaj dejansko kupijo).

V glavnem do danes še nisem tu naletel na nikogar, ki bi spraševal, ali naj kupi npr. PaloAlto, Cisco ASA ali morda Juniper firewall.

Skratka raje uporabnikom pojasni kaj bodo profitirali, če vzamejo Mikrotika - razen da bodo ceneje skozi prišli.

Ne pljuvaj po meni, ki se trudim kaj pojasniti in postaviti v pravo luč - če trdiš drugače, potem tudi dokaži, zakaj naj bi en Mikrotik bil čisto dovolj.

In zakaj sploh Mikrotik? Zakaj ne pfSense? DD-WRT? Stock firmware?

Razloži uporabnikom, kje je spodnji prag, kaj si še smejo privoščiti na vhodu v omrežje in probaj utemeljiti. Pa prosim ne s tisto 'kje bodo pa od celega sveta ravno tebe našli' - to mislim, da smo že preživeli? Ali pač še vedno ne?

Cveto ::

Je postavljal en profi ja, mi pa potem nismo tikali (programiranje ASA tudi ni nekaj za začetnike).

Sicer so pa, ko se greš enkrat zares, številke jasno večje. PA-200 je dobra 2 jurja + še cca 400 letna naročnina. Sicer se še nismo čisto odločili, ker je res malo hudi cena (BTW, predstavili nam tudi Meraki, ki zna biti še hujši).

Druga opcija je recimo Juniper SRX100H2, čeprav ni naročnina nič kaj dosti cenejša. Za tistih 500 eur je sicer to varianta tudi za manjša podjetja.

Sicer so pa, ko se greš enkrat zares, številke jasno večje. PA-200 je dobra 2 jurja + še cca 400 letna naročnina. Sicer se še nismo čisto odločili, ker je res malo hudi cena (BTW, predstavili nam tudi Meraki, ki zna biti še hujši).

Druga opcija je recimo Juniper SRX100H2, čeprav ni naročnina nič kaj dosti cenejša. Za tistih 500 eur je sicer to varianta tudi za manjša podjetja.