Huda ranljivost v vseh napravah z Wi-Fi

Čeprav je ranljivost velika in so prizadete skoraj vse naprave (od Androida 6.0, iOS in Windows 7 naprej, pa seveda tudi cel kup vgradne opreme), ki uporabljajo WPA2, najprej povejmo, da promet po šifriranih protokolih ni prizadet. To pomeni, da če brskamo po straneh HTTPS, našega prometa ne more prestreči nihče, lahko pa seveda uporabi tehnike za napad na šifrirane protokole (denimo sslstrip). Podobno velja za uporabo VPN-jev, kar je na neznanih omrežjih, četudi ponujajo šifriranje, vedno modro. Lahko pa napadalci z zlorabo ranljivosti KRACK prisluškujejo prometu, ki teče v internet nešifrirano (denimo HTTP) in v določenih primerih vrivajo paketke. To pomeni, da je omrežje tako varno, kot nezaščiten Wi-Fi brez gesla. Napadalec mora biti seveda priključen v isti Wi-Fi, torej mora biti fizično blizu (ali pa na daljavo obvladovati enega izmed v Wi-Fi povezanih računalnikov).

Pred KRACK-om se najlaže ubranimo tako, da posodobimo naprave, ki se povezujejo v internet. To pomeni, da bo treba posodobiti firmware usmerjevalnika, saj so številni proizvajalci že izdali posodobitve. Z mobilnimi napravami bo nekoliko težje. Android 6.0 je še zlasti ranljiv, a Google popravka še ni izdal, je pa na poti. Kdaj ga bodo dobili telefoni v sto in eni različici, ki se morajo zanašati na dobro voljo proizvajalcev, je drugo vprašanje. Pomisliti je treba tudi na ostale naprave, ki so povezujejo v internet (IoT), denimo kakšne pametne termostate ali varnostne kamere. Pametnih hladilnikov k sreči še ni veliko. Opozorilo je izdal tudi slovenski CERT, ki poudarja, da napada v divjini še niso zaznali.

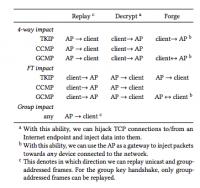

Uradna predstavitev ranljivost bo še na konferenci 1. novembra v Dallasu. Poenostavljeno povedano gre za družino sorodnih napadov na sistem za vzpostavitev povezave (handshake), različne naprave pa so ranljive na različne variante napada. Med najbolj ranljive sodita Android 6.0 in Linux zaradi posebej slabe implementacije WPA2, zaradi česar ga lahko pretentamo v uporabo ničtega šifrirnega ključa. Ocenjujejo, da je tretjina naprav z Androidom ranljiva za najbolj nevarno verzijo napada. Windows in iOS sta na to verzijo odporna, so ju pa prizadele druge. Microsoft je vse verzije Windows zakrpal v zadnjem paketu popravkov. Tudi Apple je v najnovejših verzijah svoje programske opreme ranljivost odpravil. Trenutno so še posebej ranljivi telefoni z Androidom, računalniki z Linuxom in omrežni usmerjevalniki.