Enostavnejše iskanje kolizij v SHA-1

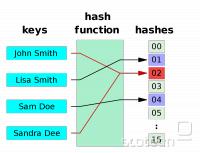

Slo-Tech - Prvo kolizijo v zgoščevalnem algoritmu SHA-1 so našli že leta 2005 in od tedaj je jasno, da uporaba SHA-1 ni več varna. Z leti so se napadi izboljševali, torej je bilo za izračun kolizije treba vse manj računske moči. Pred dvema letoma je Google pokazal, da je SHA-1 zlomljen tudi v praksi, saj so ustvarili dve očitno različni datoteki, ki sta imeli enako zgoščeno vrednost SHA-1.

Sedaj pa so raziskovalci iz Francije in Singapurja zabili še zadnji žebelj v krsto SHA-1, saj so pokazali, da je v praksi izvedljivo tudi iskanje kolizij z določeno predpono (chosen-prefix). To pomeni, da lahko skoraj poljubno izberemo podatke, ki jih pripnemo, pa bomo še vedno lahko ustvarili želeno zgoščeno vrednost. Dosedanje metode so terjale vsaj 277 izračunov SHA-1, sedaj pa jih lahko...

Sedaj pa so raziskovalci iz Francije in Singapurja zabili še zadnji žebelj v krsto SHA-1, saj so pokazali, da je v praksi izvedljivo tudi iskanje kolizij z določeno predpono (chosen-prefix). To pomeni, da lahko skoraj poljubno izberemo podatke, ki jih pripnemo, pa bomo še vedno lahko ustvarili želeno zgoščeno vrednost. Dosedanje metode so terjale vsaj 277 izračunov SHA-1, sedaj pa jih lahko...