Slo-Tech - Raziskovalci s Tehniške univerze v Berlinu so pokazali, da je v AMD-jevi implementaciji fTPM (firmware Trusted Platform Module) ranljivost, ki omogoča uspešen napad v vsega nekaj urah. Če imamo lokalni dostop do računalnika, torej ga imamo fizično pod nadzorom, lahko v treh urah zlomimo fTPM in s tem dostopamo do podatkov, ki so šifrirani izključno z uporabo funkcij v fTPM - tak primer je na primer BitLocker, če ne vključimo dodatnega PIN-a.

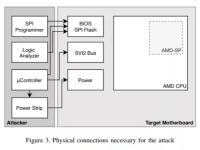

Za napad je zadostovala oprema, ki stane približno 200 evrov. Ranljivosti so AMD-jevih procesorjih Zen 2 in Zen 3, in sicer v Platform Security Processor (PSP). Za zdaj ni jasno, ali je novi Zen 4 tudi ranljiv, saj tega v članku niso omenjali. Starejši procesorji uporabljajo drugačno implementacijo fTPM. Kako je napad možno izvesti, si lahko pogledamo z analizo delujoče kode, ki so jo raziskovalci objavili na Githubu.

AMD je v odzivu dejal, da so z ranljivostjo seznanjeni. Prvikrat je bila predstavljena že predlani na konferenci ACM CCS, ko so raziskovalci uporabili isti vektor, a z njim niso napadli TPM. Obstajajo tudi ločeni čipi TPM, ki jih kupimo posebej, a tudi ti so ranljivi zaradi napadov na vodilo med procesorjem in čipom TPM. Za zaščito pred tem je bil razvit TPM v firmwaru, ki bi odpravil ne-varno povezavo.

AMD je še poudaril, da gre za napad s fizičnim dostopom do računalnika, kar je običajno težko preprečiti - to ni čisto res, saj je šifriranje namenjeno prav temu. Dodali so, da razvijajo nove metode za zaščito, ki bodo omejili učinkovitost teh napadov v prihodnosti. Mimogrede, med avtorji članka je tudi Robert Buhren, ki je bil tedaj še asistent na fakulteti, danes pa je že zaposlen pri - AMD.

Novice » Varnost » AMD-jev fTPM se zlomi v treh urah

MisterR ::

Imam disk (particijo) ki sem jo 5 let nazaj kriptiral z uporabo bitlockerja, je kak način za dekodiranje, če nimam ne gesla in ne recoverya?

T5_k ::

Ja, bruteforce

Mogoče, če jim rata za to praktični qvantni računalnik usposobit IN ga proizvajat dovolj cenovno ugodno za mass-scale. No to drugo ni res, če maš miljone za zapravit za disk

Mogoče, če jim rata za to praktični qvantni računalnik usposobit IN ga proizvajat dovolj cenovno ugodno za mass-scale. No to drugo ni res, če maš miljone za zapravit za disk

bobby ::

Hashcat podpira razbijanje bitlocker enkripcije.

Torej iz diska rabis extraktar bitlocker hash potem pa ga spustit cez hashcat.

Pa pomaga, ce vsaj priblizno ves iz cesa naj bi bili geslo sestavljeno in pa priblizna dolzina.

Torej iz diska rabis extraktar bitlocker hash potem pa ga spustit cez hashcat.

Pa pomaga, ce vsaj priblizno ves iz cesa naj bi bili geslo sestavljeno in pa priblizna dolzina.

Ce eksplicitno ne odgovorim osebam PNG ali PR,..I dont care about your opinion.

bbbbbb2015 ::

Hashcat podpira razbijanje bitlocker enkripcije.

Torej iz diska rabis extraktar bitlocker hash potem pa ga spustit cez hashcat.

Pa pomaga, ce vsaj priblizno ves iz cesa naj bi bili geslo sestavljeno in pa priblizna dolzina.

Ja, samo rabiš GPU KARTICE, ker brez teh je hashcat počasen. In rabiš slovarje, to je nekaj TB slovarjev. In rabiš vsaj 25A varovalko, ker to pa žre elektrike nenormalno. In potem, če je geslo iz količkaj znanih besed, z nekaj števili, male velike črke, ne predolgo, to zlomiš v 6-8 mesecih. Strošek tega je cca 25-40k € za opremo, elektrike morda 3-4k € na mesec, pač zdaj ne vem, elektrika je sedaj dražja.

Pa to je treba hashcat poznati, ni to kar tako. Kartice pa ne rabijo biti te ultra nove, že AMD 5850 (kar se je svojčas kupovalo za 30€) so v redu hashirale.

To je delo za profesionalce.

Izi ::

Leta 2021 je bil na Slo-Tech članek "TPM se zlomi v pol ure", letos je kot kaže potrebno 3 ure. Napredek torej

Dejstvo, da niti najboljši Hacker ne more uporabiti te metode se seveda ne omeni nikoli.

Moraš biti znanstvenik z desetletjem izkušenj na tem področju, fizično moraš priti do računalnika, s seboj pripeljati cel voziček opreme in instrumentov, računalnik moraš razstaviti, potem pride na vrsto zelo natančno spajkanje kupa žic vse naokoli, na koncu pa še vsaj 3 ure natančnega spremljanja instrumentov. Čist Simpl

Dejstvo, da niti najboljši Hacker ne more uporabiti te metode se seveda ne omeni nikoli.

Moraš biti znanstvenik z desetletjem izkušenj na tem področju, fizično moraš priti do računalnika, s seboj pripeljati cel voziček opreme in instrumentov, računalnik moraš razstaviti, potem pride na vrsto zelo natančno spajkanje kupa žic vse naokoli, na koncu pa še vsaj 3 ure natančnega spremljanja instrumentov. Čist Simpl

XIIT ::

Imam disk (particijo) ki sem jo 5 let nazaj kriptiral z uporabo bitlockerja, je kak način za dekodiranje, če nimam ne gesla in ne recoverya?

Če si bil prijavljen z MS računom, maš v računu shranjen recovery key.

"Only physical beauty is the foundation for a true higher culture of

the mind and spirit as well. Only sun and steel will show you the path."

Beauty is absolutely terrifying to people because it highlights what is ugly.

the mind and spirit as well. Only sun and steel will show you the path."

Beauty is absolutely terrifying to people because it highlights what is ugly.

borisk ::

bbbbbb2015 je izjavil:

Strošek tega je cca 25-40k € za opremo, elektrike morda 3-4k € na mesec, pač zdaj ne vem, elektrika je sedaj dražja.

Za 4k€ mesečno dobiš več 10000kWh elektrike(po trenutnih cenah), če upoštevaš omrežnino in ostalo navlako na računu. toliko ne moreš porabiti na 25A varovalke....

bobby ::

Do neke tocke imas prav, ampak sem v zacetku postavil pogojnike.

Ce priblizno ve, kaksno naj bi bilo geslo in njegova problizna dolzina, se zadeva obcutno da olajsat.

Konkretno 4090 za primer bitlockerja zmore zgolj 10000 poizkusov na sekundo (1070 zmore 800) kar je mnogokratnik glede na to, kolikokrat lahko on z rocnim vnosom.

Zato pod pogojniki, ki sem jih primarno nastavil, je mnogo vecja moznost recover passworda.

Bitlockerja na brute pod tvojo predpostavko nima smisla, se strinjam cetudi imas dictionary in v povezavi z masko nima smisla.

Hashcat je pa kar lepo preprost, probaj.

Ce priblizno ve, kaksno naj bi bilo geslo in njegova problizna dolzina, se zadeva obcutno da olajsat.

Konkretno 4090 za primer bitlockerja zmore zgolj 10000 poizkusov na sekundo (1070 zmore 800) kar je mnogokratnik glede na to, kolikokrat lahko on z rocnim vnosom.

Zato pod pogojniki, ki sem jih primarno nastavil, je mnogo vecja moznost recover passworda.

Bitlockerja na brute pod tvojo predpostavko nima smisla, se strinjam cetudi imas dictionary in v povezavi z masko nima smisla.

Hashcat je pa kar lepo preprost, probaj.

Ce eksplicitno ne odgovorim osebam PNG ali PR,..I dont care about your opinion.

Lonsarg ::

Men še vedno ni jasno zakaj Microsoft ne integrira avtentikacije v Windows račun (PIN ali password) kot ekstra zaščite za dekriptiranje. Če hočeš PIN zaščito za bitlocker rabiš trenutno ločen PIN poleg prijave v račun, kar je zelo tečno in posledično tega skoraj noben ne vklaplja.

No da bo jasno, tudi zgolj TPM zaščita je veliko veliko bolje kot nič, ker te vseeno ščiti pred 99.99% primerov.

No da bo jasno, tudi zgolj TPM zaščita je veliko veliko bolje kot nič, ker te vseeno ščiti pred 99.99% primerov.

MrStein ::

Zato, ker zaradi implementacije ni mogoče ta dva gesla združiti.

Vsaj ne na preprost in univerzalen način.

Sem pa že pred leti videl, da si lahko za "BIOS password" vpisal svoje geslo za Windows, in ko se je zagnal Windows, je nekako od BIOS-a dobil to geslo in se je prijavilo v desktop, brez da bi uporabnik moral še enkrat isto geslo tipkati.

Torej, če se hoče, se da.

Vsaj ne na preprost in univerzalen način.

Sem pa že pred leti videl, da si lahko za "BIOS password" vpisal svoje geslo za Windows, in ko se je zagnal Windows, je nekako od BIOS-a dobil to geslo in se je prijavilo v desktop, brez da bi uporabnik moral še enkrat isto geslo tipkati.

Torej, če se hoče, se da.

Motiti se je človeško.

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

Lonsarg ::

Meni se modificrat Bitlocker Login screen da zgleda enako/podobno kot windows login screen in da to passthrough naredi naprej ne sliši preveč komplicirano.

Tak da jaz sumim da je razlog da tega ne naredijo, da nalašč nočejo narediti preveč secure. Pač TPM only zaščita je dovolj proti common criminal, ne pa dovolj za tajne agencije.

Čeprav po drugi strani bi skoraj pričakoval da tajne agencije tudi PIN + TPM pridejo čez z kakimi "soft" backdoori ko uporabijo kake brute force bližnice (v algoritme se da vgratiti kake bližnice ki olajšajo brute-force in tudi če so odkrite izpadejo kot pomankljivosti algoritma in ne kot namenske luknje) v kombinaciji z superačunalniki. Je pa res da jim najbrž prav pride da lahko razbijajo zadeve bolj masovno in ne samo targetirano, zato imajo najbrž radi brez PIN zaščite.

Tak da jaz sumim da je razlog da tega ne naredijo, da nalašč nočejo narediti preveč secure. Pač TPM only zaščita je dovolj proti common criminal, ne pa dovolj za tajne agencije.

Čeprav po drugi strani bi skoraj pričakoval da tajne agencije tudi PIN + TPM pridejo čez z kakimi "soft" backdoori ko uporabijo kake brute force bližnice (v algoritme se da vgratiti kake bližnice ki olajšajo brute-force in tudi če so odkrite izpadejo kot pomankljivosti algoritma in ne kot namenske luknje) v kombinaciji z superačunalniki. Je pa res da jim najbrž prav pride da lahko razbijajo zadeve bolj masovno in ne samo targetirano, zato imajo najbrž radi brez PIN zaščite.

Zgodovina sprememb…

- spremenil: Lonsarg ()

bbbbbb2015 ::

Leta 2021 je bil na Slo-Tech članek "TPM se zlomi v pol ure", letos je kot kaže potrebno 3 ure. Napredek torej

Dejstvo, da niti najboljši Hacker ne more uporabiti te metode se seveda ne omeni nikoli.

Moraš biti znanstvenik z desetletjem izkušenj na tem področju, fizično moraš priti do računalnika, s seboj pripeljati cel voziček opreme in instrumentov, računalnik moraš razstaviti, potem pride na vrsto zelo natančno spajkanje kupa žic vse naokoli, na koncu pa še vsaj 3 ure natančnega spremljanja instrumentov. Čist Simpl

Torej, to ni mišljeno, da pustiš laptop na seminarju, greš na malico, vmes pa ti men in black vdrejo v laptop in pokradejo nekaj.

Lahko pa ti laptop (namerno!) fizično ukradejo, ti ga nimaš več in se tolažiš, da je nemogoče kaj ukrasti. Ker je Bitlocker in vse vklopljeno. No, v resnici ti na ta način lahko potem vdrejo in poberejo podatke.

bbbbbb2015 je izjavil:

Strošek tega je cca 25-40k € za opremo, elektrike morda 3-4k € na mesec, pač zdaj ne vem, elektrika je sedaj dražja.

Za 4k€ mesečno dobiš več 10000kWh elektrike(po trenutnih cenah), če upoštevaš omrežnino in ostalo navlako na računu. toliko ne moreš porabiti na 25A varovalke....

Mogoče, ja nisem šel računat. Svojčas sem to intenzivno počel. Samo tam so bili trije števci: 3x20A, 3x25A in enkrat mislim da 3x62 ali 65A števec, ki je štel tudi jalovi tok. Te zadnje amperaže se ne spomnim, je pa neka čudna, ni okrogla. Računi so bili kar visoki.

Zgodovina sprememb…

- spremenilo: bbbbbb2015 ()

Vredno ogleda ...

| Tema | Ogledi | Zadnje sporočilo | |

|---|---|---|---|

| Tema | Ogledi | Zadnje sporočilo | |

| ! | [Windows 11] Debate, vprašanja in težave (strani: 1 2 3 4 … 24 25 26 27 )Oddelek: Operacijski sistemi | 265202 (503) | Han |

| » | Ranljivost v Intel procesorjih (strani: 1 2 3 4 5 6 7 8 )Oddelek: Strojna oprema | 68262 (16193) | Horzen |

| » | Programi za ENKRIPTIRANJE namesto BitlockerjaOddelek: Pomoč in nasveti | 6137 (4383) | Yacked2 |

| » | Razlika med encr. key na USB in uporabo TPMOddelek: Informacijska varnost | 2975 (2375) | Mr.B |

| » | Nova anketa: ali šifrirate podatke na svojem disku? (strani: 1 2 )Oddelek: Novice / Ankete | 24565 (19116) | matijadmin |