Forum » Omrežja in internet » Domači VPN

Domači VPN

mobisux9 ::

Pozdravljeni,

ker sem zadnje čase precej službeno na poti, bi si želel urediti doma VPN server, da bi se lahko iz različnih lokacij nanj priključil ter potem dostopal do službenega omrežja, privat spletne banke, in podobno. Doma imam srečo, da imam precej dobro linijo 50/50 in sedaj me zanima, kaj naj uporabim? Naj kupim računalnik, nanj naložim Linux in ga ustrezno konfiguriram ALI malo bolj zmogljiv router (mikrotik? cisco?). Vprašanje je tudi, kaj se najbolj splača uporabiti: IPSec / SSL VPN / PPTP / L2TP?

Hvala za vse nasvete!

ker sem zadnje čase precej službeno na poti, bi si želel urediti doma VPN server, da bi se lahko iz različnih lokacij nanj priključil ter potem dostopal do službenega omrežja, privat spletne banke, in podobno. Doma imam srečo, da imam precej dobro linijo 50/50 in sedaj me zanima, kaj naj uporabim? Naj kupim računalnik, nanj naložim Linux in ga ustrezno konfiguriram ALI malo bolj zmogljiv router (mikrotik? cisco?). Vprašanje je tudi, kaj se najbolj splača uporabiti: IPSec / SSL VPN / PPTP / L2TP?

Hvala za vse nasvete!

espacious ::

Jaz sem uzel asusov router, nastavil openvpn ter povezal dve lokaciji in 3 obcasne uporabnike. Sepravi site to site in road warrior. Malce nastavitev okol "routinga", win, android app, use dela bp.

Lp

Lp

LP, espacious

SeMiNeSanja ::

Pozabi PPTP - ta že dolgo ne velja več za 'priporočljivega'. Se pa (žal) še vedno marsikje uporablja, ker ni druge alternative (ali pa ljudje ne vedo, da ni priporočljiv).

IPSec in L2TP pa imata isti problem: maksikje z njim ne prideš 'ven', ker nimajo odprtih ustreznih portov.

Jaz običajno najprej probam, če bo šlo z IPSec in če ne gre, uporabim OpenVPN oz. SSL VPN na portu 443/tcp, ki ga večinoma omrežja prepuščajo brez težav.

Drugače pa je definitivno najbolj preprosto, če tvoj router lahko posluži kot gateway, saj nisi odvisen od tega, če je še en računalnik nekje prižgan ali ne.

IPSec in L2TP pa imata isti problem: maksikje z njim ne prideš 'ven', ker nimajo odprtih ustreznih portov.

Jaz običajno najprej probam, če bo šlo z IPSec in če ne gre, uporabim OpenVPN oz. SSL VPN na portu 443/tcp, ki ga večinoma omrežja prepuščajo brez težav.

Drugače pa je definitivno najbolj preprosto, če tvoj router lahko posluži kot gateway, saj nisi odvisen od tega, če je še en računalnik nekje prižgan ali ne.

Pesimist ::

jaz uporabljam Windows 10 build in VPN server. Povezava je 300/40Mbit in dosegam brez problema 40Mbit, Razne ruter variannte precej obremenjujejo te bol cenejske ruterje. Netgear 3500l je dosegal je cirka 8Mbit z openVPN.

Zgodovina sprememb…

- spremenilo: Pesimist ()

18Jerry18 ::

Predlagam en star PC ali laptop in pfsense fw ;)

Zgodovina sprememb…

- spremenil: 18Jerry18 ()

XS!D3 ::

Tudi moj glas gre za OpenVPN na TCP portu 443, saj po mojih izkušnjah deluje super, pravilno nastavljen je načeloma veren (za razliko od recimo PPTP), poleg tega pa promet izgleda podobno kot običajen HTTPs in ti bo delalo praktično povsod (Z deep packet inspection se da sicer zaznat, da ne gre za HTTPs, saj spodaj ni čisti TLS/SSL. Če se nekdo res potrudi, lahko blokira, ampak načeloma ne boš imel problemov).

Sem imel postavljeno na eni Linux kišti, trenutno imam kar na pfSense, ki mi sicer laufa kot virtualka na ESXi strežniku in služi kot GW, FW in VPN server, lahko pa seveda pfSense goniš tudi na namenski fizični kišti.

Običajni usmerjevalniki bodo vrjetno prešvoh (Ubiquiti EdgeRouter Lite naj bi prek IPSec spravil cca 100Mb/s, ampak z OpenVPN baje ne gre več kot 10Mb/s, na cenejših varjantah bo še slabše). Če nimaš kište, ki bi jo lahko uporabil v ta namen, lahko mogoče pogledaš za kakšnim Intel NUC.

Sem imel postavljeno na eni Linux kišti, trenutno imam kar na pfSense, ki mi sicer laufa kot virtualka na ESXi strežniku in služi kot GW, FW in VPN server, lahko pa seveda pfSense goniš tudi na namenski fizični kišti.

Običajni usmerjevalniki bodo vrjetno prešvoh (Ubiquiti EdgeRouter Lite naj bi prek IPSec spravil cca 100Mb/s, ampak z OpenVPN baje ne gre več kot 10Mb/s, na cenejših varjantah bo še slabše). Če nimaš kište, ki bi jo lahko uporabil v ta namen, lahko mogoče pogledaš za kakšnim Intel NUC.

espacious ::

Kakšne hitrosti pa dosegaš? (in kakšno imaš linijo?)

Server leži na liniji 100/50, nekih večjih padcev prenosa nisem opazil, sicer se pa povezujem vecinoma z klientom ki leži na liniji 10/5 (tu gre hitrost do max) tko da ti konkretno nemorem odg.

V praksi pa je tako kot sta fanta tud zgoraj lepo razlozila, cenen router bo kaj kmalu pokleknil. Je pa tu bistveno katero vrsto enkripcije uporabljas.

Sam tudi uporabljam pfsense kot openvpn server, na eni drugi lokaciji tam koristim sicer samo site to site, ena linija je 100/50 druga 20/20, zadeva gre zopet bp do max. Aja sem pozabil da pfsense poganja nek star single core... tko da je od enkripcije res dosti odvisno koliko bo obremenilo cpu.

LP

LP, espacious

Zgodovina sprememb…

- spremenil: espacious ()

Pesimist ::

Jaz imam drugace doma Windows 10 pro desktop PC, kateri kot sem ze omenil poganja Windows 10 nativni VPN. Potem pa se na isti masini poganjam Ubuntu Server skoz HyperV. Ta pa izkljucno poganja IPTV server udpxy, saj tudi tega odkar so HD kanali zelo tesko ta netgear 3500l prebavi. Lahko bi tudi OpenVPN namestil v tam ubuntu sever, samo sem zaenrkat vec kot zadovoljen z Win10 variantno. VPN vec ali majn uporabljam za Steam Inhouse streaming kjer poganjam 30Mbit link sliko, ter popcorntime kjer pravtako obremenjen na max 40Mbit brez nihanj.

udpxy pa moram poganjat ker edini bere rtsp protokol, odkar je telekom spreminjal zadeve, dobena druga windows varianta serverja to ne zmore.

udpxy pa moram poganjat ker edini bere rtsp protokol, odkar je telekom spreminjal zadeve, dobena druga windows varianta serverja to ne zmore.

Zgodovina sprememb…

- spremenilo: Pesimist ()

XS!D3 ::

Sem še malo potestiral z iPerf3, koliko spravim čez VPN v trenutni konfiguraciji med 1 virtualko v lokalni mreži in drugo virtualko, ki jo povezana preko OpenVPN iz druge mreže (drug interface [network] na pfSense, ki drugače nima dostopa do lokalne mreže, za simulacijo WANa, ki je sicer bottleneck).

Ugotovil sem, da gre v trenutni konfiguraciji čez VPN cca. 550Mb/s, pri čemer fizična mašina niti ni polno obremenjena, ker ima pfSense virtualka nastavljen 1vCPU in 512MB RAM (od sicer 4 jeder/8 threadov na Xeon E3-1230v3 procu in 32GB RAM). V praksi me itak obremenjuje 120/10 linija. Kar se tiče enkripcije je uporabljen AES-256-CBC in SHA1 digest.

Imam pa poleg remote access VPNja nastavljen tudi Site2Site VPN (OpenVPN preko UDP) z drugo lokacijo pri punci, kjer je navaden TP-Link 1043ND v2 in gor OpenWRT CHAOS CALMER (15.05.1). Nazadnje, ko sem testiral, je šlo čez teh 10Mb/s, kolikor imam uploada na primarni lokaciji. Pri tem CPU na TP-Linku sicer ni bil na 100%, tako da kak mbps več bi mogoče še šlo, kaj dosti več pa tudi ne.

Ugotovil sem, da gre v trenutni konfiguraciji čez VPN cca. 550Mb/s, pri čemer fizična mašina niti ni polno obremenjena, ker ima pfSense virtualka nastavljen 1vCPU in 512MB RAM (od sicer 4 jeder/8 threadov na Xeon E3-1230v3 procu in 32GB RAM). V praksi me itak obremenjuje 120/10 linija. Kar se tiče enkripcije je uporabljen AES-256-CBC in SHA1 digest.

Imam pa poleg remote access VPNja nastavljen tudi Site2Site VPN (OpenVPN preko UDP) z drugo lokacijo pri punci, kjer je navaden TP-Link 1043ND v2 in gor OpenWRT CHAOS CALMER (15.05.1). Nazadnje, ko sem testiral, je šlo čez teh 10Mb/s, kolikor imam uploada na primarni lokaciji. Pri tem CPU na TP-Linku sicer ni bil na 100%, tako da kak mbps več bi mogoče še šlo, kaj dosti več pa tudi ne.

mobisux9 ::

Okay, bom na računalnik naložil linux in ga uporabljal za "router". OpenVPN (SSL VPN) torej :)

Ali mislite, da bo Intel Atom N270 z 1GB RAM dovolj ali potrebujem kaj boljšega? Linija je, kot rečeno 50/50, želel bi jo čimbolj izkoristiti.

Ali mislite, da bo Intel Atom N270 z 1GB RAM dovolj ali potrebujem kaj boljšega? Linija je, kot rečeno 50/50, želel bi jo čimbolj izkoristiti.

XS!D3 ::

Zadnje verzije OpenVPN podpirajo tudi AES-256-GCM, ki ga lahko precej pohitriš z ustrezno HW podporo (AES-NI), tako da če že kupuješ, bi mogoče gledal kak proc, ki podpira AES-NI. Tale N270 je že kar stara zadeva, tako da boš moral malo pogooglati, če je kdo objavil kake rezultate, kak novejši Atom pa bo skoraj sigurno dovolj. No edino, če imaš N270 že doma, potem najboljše da naložiš in sprobaš.

Lonsarg ::

Jaz osebno bi sicer izbral IKEv2 za VPN. Gre za edini VPN, ki ima reconnection poštiman kot se šika tako kot mobilni operaterji, ko se premikaš med towerji pa klic ne prekine.

Podprt je nativno v večino napravah in preko aplikacij v drugih.

Ta izbira ima sicer edino pomankljivost, da je težje postavit na server strani in sicer je praktično edina izbira odprtokodni strongSvan na linuxu, ampak če bodo tudi mobilne naprave med klienti je to edina res profi rešitev.

Podprt je nativno v večino napravah in preko aplikacij v drugih.

Ta izbira ima sicer edino pomankljivost, da je težje postavit na server strani in sicer je praktično edina izbira odprtokodni strongSvan na linuxu, ampak če bodo tudi mobilne naprave med klienti je to edina res profi rešitev.

XS!D3 ::

IKEv2 sam po sebi ni VPN ampak samo protokol (RFC7296), ki se uporablja za vzpostavitev SAjev pri IPSec. StrongSwan pa je implementacija IPSeca za Linux. Delček tega je seveda tudi implementacija IKEv2, ki se uporablja v fazi vzpostavitve povezave.

Kar se tiče IPSeca, smo pa že debatirali, kje so težave in se mi za omenjen primer ne zdi najbolj praktičen. Da se sicer poskrbeti, da IPSec deluje tudi čez NAT, je pa še vedno problem z odprtimi porti, če se bo dostopalo iz različnih neznanih lokacij. Ravno za to se danes v ta namen uporabljajo večinoma takšni in drugačni SSL VPNji.

Ne rečem za Site2Site tunele, tam je IPSec praktično de facto standard in ga podpira večino mrežne opreme.

Kar se tiče IPSeca, smo pa že debatirali, kje so težave in se mi za omenjen primer ne zdi najbolj praktičen. Da se sicer poskrbeti, da IPSec deluje tudi čez NAT, je pa še vedno problem z odprtimi porti, če se bo dostopalo iz različnih neznanih lokacij. Ravno za to se danes v ta namen uporabljajo večinoma takšni in drugačni SSL VPNji.

Ne rečem za Site2Site tunele, tam je IPSec praktično de facto standard in ga podpira večino mrežne opreme.

Lonsarg ::

Nekaj je kaj tehnično striktno pomeni IKEv2, nekaj pa za kaj se ta ime uporablja v vmesnikih pri končnih uporabnikih.

Če odpreš Windows 10 nastavitev za dodajanje VPNja(desktop ali mobile) imaš med možnosti tudi IKEv2. Dodatnega pojasnila ni, gre pa v bistvu za implementacijo "IKEv2 + MOBIKE + IPsec". In ta implementacija je standard, načeloma pri vseh napravah ko vidiš IKEv2 v nastavtvah gre v bistvu za "IKEv2 + MOBIKE + IPsec", nikoli za kakšno drugo implementacijo IKEv2.

Ta dotična implementacija vedno podpira NAT, deluje na dveh portih(500 in 4500) in podpira menjavo postaj(MOBIKE). Port 4500 je blokiran dokaj redko, komaj kaj bolj pogosto kot OpenSSL na portu 443 preko packet inspectiona.

Nativna podpora v Windows, Mac in iOS sistemih je identična tej implementaciji(za Android imaš pa strongSwan). Skratka zadeva je res pro, na nivoju kako imajo operaterji zrihtano mobilno telefonijo, zahteva pa zaradi tega malo več konfiguracije na strani serverja.

Če odpreš Windows 10 nastavitev za dodajanje VPNja(desktop ali mobile) imaš med možnosti tudi IKEv2. Dodatnega pojasnila ni, gre pa v bistvu za implementacijo "IKEv2 + MOBIKE + IPsec". In ta implementacija je standard, načeloma pri vseh napravah ko vidiš IKEv2 v nastavtvah gre v bistvu za "IKEv2 + MOBIKE + IPsec", nikoli za kakšno drugo implementacijo IKEv2.

Ta dotična implementacija vedno podpira NAT, deluje na dveh portih(500 in 4500) in podpira menjavo postaj(MOBIKE). Port 4500 je blokiran dokaj redko, komaj kaj bolj pogosto kot OpenSSL na portu 443 preko packet inspectiona.

Nativna podpora v Windows, Mac in iOS sistemih je identična tej implementaciji(za Android imaš pa strongSwan). Skratka zadeva je res pro, na nivoju kako imajo operaterji zrihtano mobilno telefonijo, zahteva pa zaradi tega malo več konfiguracije na strani serverja.

Zgodovina sprememb…

- spremenil: Lonsarg ()

Lonsarg ::

SeMiNeSanja je izjavil:

V bistvu se zadevi reče L2TP VPN.

IKEv2 je zavajajoča oznaka za moje pojme.

Ne zdaj mešat zadev L2TP/IPsec != IKEv2!

Popolnoma različni zadevi, edina skupna točka je, da obe za enkripcijo uporabljata IPsec.

Obstaja sicer še drugo ime za L2TP/IPsec in sicer IKEv1. Skratka številka na koncu spremeni zadevo totalno.

Še najbolj pravilno bi bilo če bi nastavitvah pisalo IKEv1/IPsec ter IKEv2/IPsec/MOBIKE. Ampak gleda na to, da se v širšem trgu uporablja zgolj ena implementacija IKEv2 je načeloma čisto OK poenostavitev za navadne uporabnike da piše v nastavitvah kar preprosto "IKEv2".

Zgodovina sprememb…

- spremenil: Lonsarg ()

SeMiNeSanja ::

Sorry - prav imaš, L2TP je spet druga reč (me je zmedla ena slika, ki sem jo gledal....). Šel pogledat nastavitve 'native VPN klienta' na Win 10 in res je ločeno L2TP in IKEv2 pod izbiro tipa VPN-a. Se vidi, da ne uporabljam native klienta....

Ampak.... ko gledaš naokoli, vsi proizvajalci požarnih pregrad in malo boljših routerjev podpirajo skoraj izključno SSL, IPSec in L2TP. Tisti IKEv2 (whatever it is - however you call it), pa bo po moje bolj default izbira, kadar boš kot prehod uporabljal Windows sistem.

Ampak.... ko gledaš naokoli, vsi proizvajalci požarnih pregrad in malo boljših routerjev podpirajo skoraj izključno SSL, IPSec in L2TP. Tisti IKEv2 (whatever it is - however you call it), pa bo po moje bolj default izbira, kadar boš kot prehod uporabljal Windows sistem.

XS!D3 ::

Očitno imaš drugačne izkušnje, sam sem pa že večkrat doživel, da je bilo na raznoraznih free WiFijih po tujini zaprto bolj kot ne vse razen 80/443 ter DNS in me je rešil ravno SSL VPN na portu 443. Drugače pa tudi strongSwan ni tak bav bav skonfigurirati, če ima kdo željo, saj imajo relativno dobro dokumentacijo, samo razumet je treba zadeve. Sam pa še vedno preferiram OpenVPN za ta namen.

Drugače pa tudi IKEv1 ni nujno L2TP/IPSec. Lahko imaš L2TP/IPSec z IKEv1 ali IKEv2, kakor tudi IPSec z IKEv1 ali IKEv2.

Drugače pa tudi IKEv1 ni nujno L2TP/IPSec. Lahko imaš L2TP/IPSec z IKEv1 ali IKEv2, kakor tudi IPSec z IKEv1 ali IKEv2.

SeMiNeSanja ::

Načeloma lahko, saj uporabljata različne porte.

Vsekakor si daj SSL VPN na 443/tcp, da imaš na voljo 'trotlziher' opcijo, ki skoraj vedno deluje (nekatere namestitve uporabljajo druge default porte).

Pa na port forwarding na routerju ne pozabiti.... Za SSL VPN rabiš samo enega, za IPSec jih pa potrebuješ ene par (preveri dokumentacijo).

Vsekakor si daj SSL VPN na 443/tcp, da imaš na voljo 'trotlziher' opcijo, ki skoraj vedno deluje (nekatere namestitve uporabljajo druge default porte).

Pa na port forwarding na routerju ne pozabiti.... Za SSL VPN rabiš samo enega, za IPSec jih pa potrebuješ ene par (preveri dokumentacijo).

mobisux9 ::

Zdravo, po dolgem času se spet oglašam ... kupil sem Mikrotika in deluje odlično, le z VPN (IKEv2) imam težavo, ker mi tega nikakor ne uspe pripraviti do delovanja. Od zunaj se brez težav povežem na VPN, tudi pingam Mikrotika (192.168.1.1 ali 192.168.64.101), vendar pa ne morem uporabljati interneta / pingati drugih računalnikov. Mogoče kdo ve kaj bi bila rešitev za to težavo?

[admin@MikroTik] > export

# jul/17/2017 18:52:38 by RouterOS 6.39.1

#

/interface bridge

add admin-mac=X auto-mac=no comment=defconf name=bridge

/interface ethernet

set [ find default-name=ether2 ] name=ether2-master

set [ find default-name=ether3 ] master-port=ether2-master

set [ find default-name=ether4 ] master-port=ether2-master

set [ find default-name=ether5 ] master-port=ether2-master

/ip neighbor discovery

set ether1 discover=no

/ip hotspot profile

set [ find default=yes ] html-directory=flash/hotspot

/ip ipsec proposal

set [ find default=yes ] auth-algorithms=sha256 enc-algorithms=aes-256-cbc pfs-group=modp2048

/ip pool

add name=dhcp ranges=192.168.1.3-192.168.1.200

add name=rw-pool ranges=192.168.1.201-192.168.1.250

/ip dhcp-server

add address-pool=dhcp disabled=no interface=bridge name=defconf

/ip ipsec mode-config

add address-pool=rw-pool name=cfg1

/interface bridge port

add bridge=bridge comment=defconf interface=ether2-master

add bridge=bridge comment=defconf interface=sfp1

/interface l2tp-server server

set caller-id-type=ip-address

/ip address

add address=192.168.1.1/24 comment=defconf interface=ether2-master network=192.168.1.0

add address=192.168.64.101/24 interface=ether1 network=192.168.64.0

/ip dhcp-client

add comment=defconf dhcp-options=hostname,clientid interface=ether1

/ip dhcp-server network

add address=192.168.1.0/24 comment=defconf gateway=192.168.1.1 netmask=24

/ip dns

set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4

/ip dns static

add address=192.168.1.1 name=router

/ip firewall filter

add action=accept chain=input

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment="Webfig" dst-port=80 protocol=tcp

add action=accept chain=input comment="VPN" dst-port=500 protocol=udp

add action=accept chain=input dst-port=4500 protocol=udp

add action=accept chain=input comment="defconf: accept established,related" connection-state=established,related

add action=drop chain=input comment="defconf: drop all from WAN" in-interface=ether1

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related

add action=accept chain=forward comment="defconf: accept established,related" connection-state=established,related

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface=ether1

/ip firewall nat

add action=masquerade chain=srcnat comment="defconf: masquerade" out-interface=ether1

/ip ipsec peer

add address=0.0.0.0/0 auth-method=rsa-signature certificate=server dh-group=modp2048 enc-algorithm=aes-256 exchange-mode=ike2 generate-policy=port-strict \

hash-algorithm=sha256 mode-config=cfg1 passive=yes

/ip ipsec policy

set 0 dst-address=192.168.1.0/24 src-address=0.0.0.0/0

/ip route

add distance=1 gateway=192.168.64.1

/system clock

set time-zone-name=Europe/Ljubljana

/system ntp client

set enabled=yes primary-ntp=193.2.1.117 secondary-ntp=193.2.1.92

/tool mac-server

set [ find default=yes ] disabled=yes

add interface=bridge

/tool mac-server mac-winbox

set [ find default=yes ] disabled=yes

add interface=bridge

[admin@MikroTik] > ip route print Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit # DST-ADDRESS PREF-SRC GATEWAY DISTANCE 0 A S 0.0.0.0/0 192.168.64.1 1 1 ADC 192.168.1.0/24 192.168.1.1 bridge 0 2 ADC 192.168.64.0/24 192.168.64.101 ether1 0

[admin@MikroTik] > ip address print

Flags: X - disabled, I - invalid, D - dynamic

# ADDRESS NETWORK INTERFACE

0 ;;; defconf

192.168.1.1/24 192.168.1.0 ether2-master

1 192.168.64.101/24 192.168.64.0 ether1

Ice-Heki ::

Sam bi sicer za VPN uporabil npr. 192.168.2.X

Mogoče zna biti kaj s firewallom?

Poskusi onemogočiti spodnji pravili ...

Mogoče zna biti kaj s firewallom?

Poskusi onemogočiti spodnji pravili ...

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface=ether1

mobisux9 ::

Hvala za odgovore. Sem dodal nov bridge (imenovan bridge-vpn) in mu nastavil proxy-arp, vendar ne znam sedaj "vpn" obesiti na ta bridge. Privzeto je bil že narejen "bridge", na katerega so dodani ether2-master, ether3, ether4 in ether5. Kje oz. kaj naj torej dodam na bridge-vpn?

BCSman ::

Imam wrt54gl in nameravam namestiti vpn, da bom na javnih omrežjih dostopal na net preko vpn-ja. Trenutno imam nameščen OpenWrt Backfire 10.03.1 in me zanima preden se podam v te zadeve ali je bolje, da namestim DD-wrt, kateri izgleda da je precej bolj popularen za vpn pri navadnih smrtnikih. Predvsem zaradi težavnosti, saj sem popoln noob glede tega. Pri dd-wrtu izgleda je openvpn že nameščen, medtem ko pri openwrt-ju je že namestitev openvpn-ja cela znanost.

igorpec ::

Imam wrt54gl in nameravam namestiti vpn, da bom na javnih omrežjih dostopal na net preko vpn-ja. Trenutno imam nameščen OpenWrt Backfire 10.03.1 in me zanima preden se podam v te zadeve ali je bolje, da namestim DD-wrt, kateri izgleda da je precej bolj popularen za vpn pri navadnih smrtnikih. Predvsem zaradi težavnosti, saj sem popoln noob glede tega. Pri dd-wrtu izgleda je openvpn že nameščen, medtem ko pri openwrt-ju je že namestitev openvpn-ja cela znanost.

http://www.linksysinfo.org/index.php?ta...

Najprej preveri če ti je ultra počasna hitrost dovolj. Strojna oprema tega routerja je za v muzej. Zamenjaj ali postavi VPN strežnik na recimo Orangepi zero, ki bo to nalogo opravil z lahkoto.

SmeskoSnezak ::

SeMiNeSanja je izjavil:

Pozabi PPTP - ta že dolgo ne velja več za 'priporočljivega'. Se pa (žal) še vedno marsikje uporablja, ker ni druge alternative (ali pa ljudje ne vedo, da ni priporočljiv).

IPSec in L2TP pa imata isti problem: maksikje z njim ne prideš 'ven', ker nimajo odprtih ustreznih portov.

Jaz običajno najprej probam, če bo šlo z IPSec in če ne gre, uporabim OpenVPN oz. SSL VPN na portu 443/tcp, ki ga večinoma omrežja prepuščajo brez težav.

Kaj je torej sedaj najboljsa povezava za VPN, ce omenjas da tezave z PPTP, L2TP, IPSec... se lahk mal razpises? Hvala.

@ Pusti soncu v srce... @

SeMiNeSanja ::

SmeskoSnezak je izjavil:

SeMiNeSanja je izjavil:

Pozabi PPTP - ta že dolgo ne velja več za 'priporočljivega'. Se pa (žal) še vedno marsikje uporablja, ker ni druge alternative (ali pa ljudje ne vedo, da ni priporočljiv).

IPSec in L2TP pa imata isti problem: maksikje z njim ne prideš 'ven', ker nimajo odprtih ustreznih portov.

Jaz običajno najprej probam, če bo šlo z IPSec in če ne gre, uporabim OpenVPN oz. SSL VPN na portu 443/tcp, ki ga večinoma omrežja prepuščajo brez težav.

Kaj je torej sedaj najboljsa povezava za VPN, ce omenjas da tezave z PPTP, L2TP, IPSec... se lahk mal razpises? Hvala.

PPTP je stvar preteklosti, čim prej pozabi nanj.

IPSec je meni na problematičnih mobilnih omrežjih (HR otoki, velika gostota mobilnih uporabnikov, nihajoč signal,..) deloval nekoliko bolje kot SSL VPN.

Ampak še vedno velja, da marsikje ne moreš uporablajti IPSec (in L2TP), celo v hotelih imaš lahko težave, da ne bo deloval. Takrat je dejansko zlata vredno, da imaš na voljo tudi SSL VPN opcijo na portu 443/tcp.

Drugače se pa lahko zadeve razlikujejo od implementacije do implementacije.

Jaz za IPSec uporabljam NCP-jev odjemalec, za SSL VPN pa standardni OpenVPN odjemalec. Kakšne druge implementacije se lahko obnašajo tudi kaj drugače (mislim na performanse, zanesljivost zveze). Dodatno pa seveda stvar tudi zavisi od gateway strani.

Torej, če nekaj na novo postavljaš, bi vsekakor najprej vzpostavil SSL VPN povezljivost, ker je enostavno najbolj univerzalno uporabna.

Če ti gateway rešitev to omogoča, pa potem skonfiguriraš še IPSec in/ali L2TP in testiraš, kaj se ti najbolje obnese v tvoji kombinaciji naprave/odjemalca/omrežja/strežnika. To potem uporabljaš kot primarno opcijo, drugo pa si prihraniš kot backup varianto, če prva kdaj 'nagaja'.

Če pa tvoj gateway podpira zgolj eno varianto, pa takointako nimaš izbire...

SmeskoSnezak ::

Ustvaril bi vse tako , da deluje SSL VPN s IPSEC , backup pa L2TP. Kaksno strojno opremo to zahteva?

@ Pusti soncu v srce... @

SeMiNeSanja ::

Za domačo rabo se bojm, da boš moral biti malo bolj skromen pri izbiri VPN standardov. Sploh pa se mi zdi, da za domačo rabo povsem zadošča SSL VPN oz. OpenVPN opcija. To pa lahko najdeš na kar precejšnem številu consumer routerjev, če ne že v osnovnem firmware, pa preko alternativnih firmware-ov.

Opcijsko pa si nekateri OpenVPN poganjajo na kakšnem PC-ju, najdejo se pa tudi taki, ki so si to namestili na kakšen Raspberry.

IPSec in L2TP pa sta nekako bolj 'premium' zadeva in ju najdeš implementirana v poslovnih rešitvah oz. routerjih in požarnih pregradah. Žal ne vem, če kje obstaja kakšen resnejši pregled, katere VPN opcije kdo ponuja na svoji rešitvi. Dodatno se lahko pojavi težava z licenciranjem - nekateri proizvajalci ponudijo eno varianto kot osnovno, ostalo pa moraš dokupovati licence. Tretji pa to spet rešujejo s plačljivimi odjemalci. Kar precej zmešnjave na tem delu.

Imaš pa tudi gateway variante na PC-jih. L2TP bi moral iti tudi preko Windows serverja. Imaš pa tudi hibridne software rešitve. NCP npr. ponuja strežnik, ki ti z njihovim odjemalcem najprej poskusi vzpostaviti povezavo preko IPSec. Če to ne uspe, pa samodejno preide na SSL VPN varianto. Idealno za velika podjetja z dummy userji, da jim ne rabiš razlagat kaj naj delajo, če jim ne uspeva vzpostaviti eno ali drugo vrsto povezave, predvsem pa potrebujejo le enega odjemalca. Edina pomanjkljivost - cena....

Opcijsko pa si nekateri OpenVPN poganjajo na kakšnem PC-ju, najdejo se pa tudi taki, ki so si to namestili na kakšen Raspberry.

IPSec in L2TP pa sta nekako bolj 'premium' zadeva in ju najdeš implementirana v poslovnih rešitvah oz. routerjih in požarnih pregradah. Žal ne vem, če kje obstaja kakšen resnejši pregled, katere VPN opcije kdo ponuja na svoji rešitvi. Dodatno se lahko pojavi težava z licenciranjem - nekateri proizvajalci ponudijo eno varianto kot osnovno, ostalo pa moraš dokupovati licence. Tretji pa to spet rešujejo s plačljivimi odjemalci. Kar precej zmešnjave na tem delu.

Imaš pa tudi gateway variante na PC-jih. L2TP bi moral iti tudi preko Windows serverja. Imaš pa tudi hibridne software rešitve. NCP npr. ponuja strežnik, ki ti z njihovim odjemalcem najprej poskusi vzpostaviti povezavo preko IPSec. Če to ne uspe, pa samodejno preide na SSL VPN varianto. Idealno za velika podjetja z dummy userji, da jim ne rabiš razlagat kaj naj delajo, če jim ne uspeva vzpostaviti eno ali drugo vrsto povezave, predvsem pa potrebujejo le enega odjemalca. Edina pomanjkljivost - cena....

Daniel ::

Mikrotik podpira en kup VPN protokolov, med drugim tudi L2TP. Sam imam na Mikrotiku postavljen L2TP VPN, za OpenVPN pa koristim DietPi na RaspberryPi. Deluje odlično in tam nekje do 25 Mbit (OpenVPN).

igorpec ::

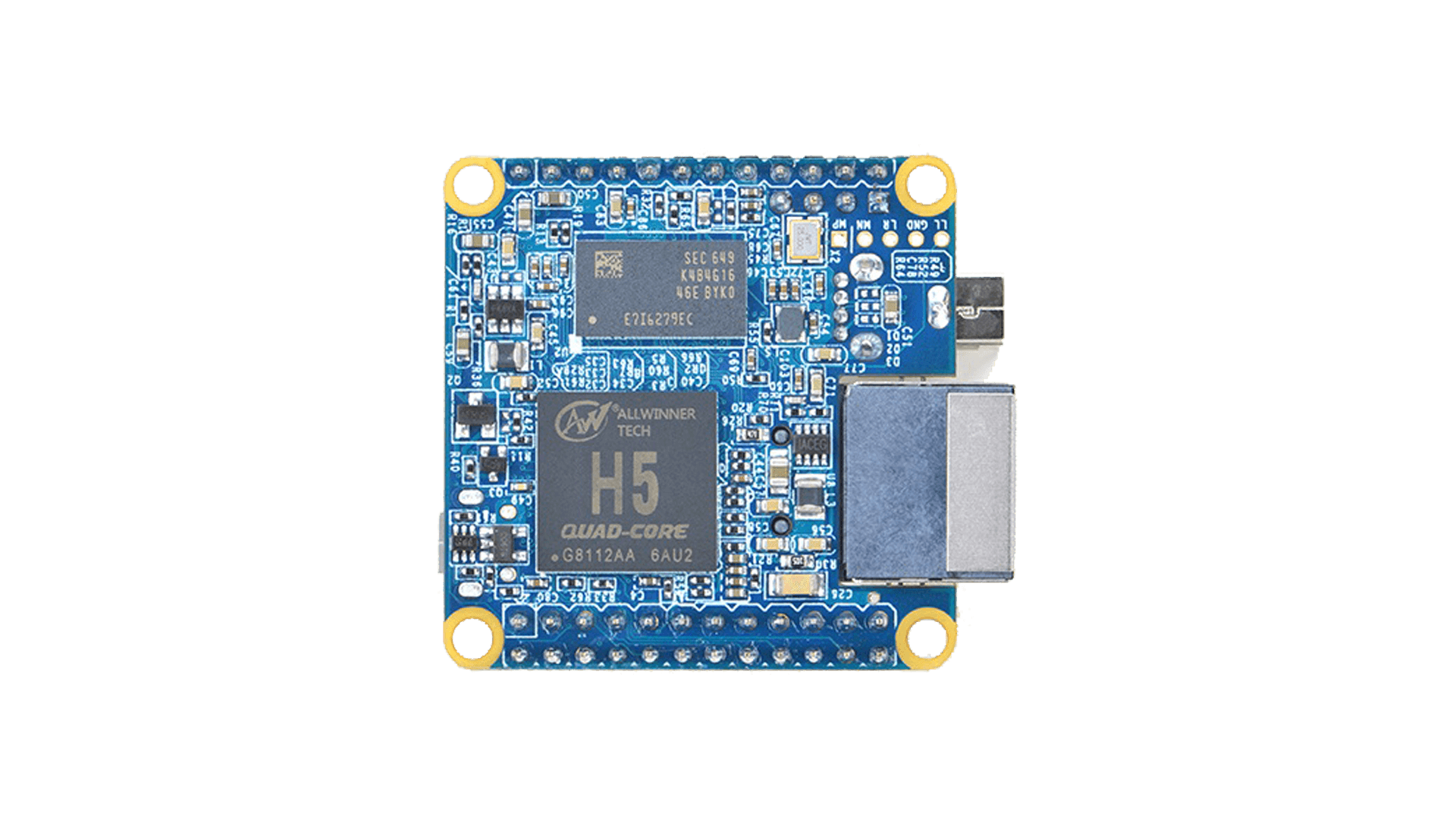

Če potrebuješ vse žive protokole in rabiš še preprosto nastavljanje, potem je morda opcija še Softether VPN. Sam uporabljam tega, hardware pa je Nanopi Neo 256Mb in Armbian, kernel 4.11 ... zraven teče še TVheadend pa še bitcoine bi lahko zraven iskal :)

radmannsdorf ::

Odpiram staro temo. Potreboval bom VPN doma, za občasno laufanje IPTV-ja na drugo lokacijo. Glede tega sem čisti laik. Najrajši bi kupil router ki bi bil to zmožen, ne da laufam kišto. Kje naj se lotim?

SeMiNeSanja ::

radmannsdorf je izjavil:

Odpiram staro temo. Potreboval bom VPN doma, za občasno laufanje IPTV-ja na drugo lokacijo. Glede tega sem čisti laik. Najrajši bi kupil router ki bi bil to zmožen, ne da laufam kišto. Kje naj se lotim?

Ne vem, zakaj ti fantje vsiljujejo čisto egzotiko (Wireguard & ZeroTierOne), še je danes najbolj pogosto uporabljen protokol OpenVPN oz. SSLVPN, katerega podpira marsikateri router (tudi od nekoga predlagani Edgerouter) out of the box.

Problem raznoraznih VPN inkarnacij je, da bi se z njim rad uspel prebiti do svojega domačega omrežja. SSL VPN si ljudje običajno nastacijo na port 443/tcp, tako da ga cse malenkost bolj butaste naprave, kamorkoli greš, vidijo kot običajni https web browsing in posledično ne ovirajo.

KARKOLI drugega uporabljaš za VPN protokol, boš VEDNO imel tombolo. Lahko te spustijo ven, lahko te blokirajo. Najmanj pa si želiš, da bi moral v tujini preklopiti na mobilno omrežje, da bi lahko dostopal do domačega omrežja.

Tudi SSL VPN ne bo garantirano deloval vsepovsod. Ponekod imajo še za stopnjo bolj inteligentne filtre, ki zaznajo, da promet na portu 443 ni legitimno https brskanje po spletu in posledično zablokirajo, če jim ne ustreza, da ima nekdo preko VPN 'obvoz' okoli predpisane varnosti lokalnega omrežja.

V hotelih in podobnih javnih ustanovah je to sicer bedastoča, a se vseeno dogaja.

Drugače pa nikoli ni slabo imeti še dodatno alternativo, kakšen drugi STANDARDNI VPN protokol, npr. IPSec ali danes vse bolj priljubljeni L2TP ali celo IKEv2. Za slednja dva je VPN odjemalec že integriran v marsikateri operacijski sistem, tako da ne rabiš nameščati posebnega odjemalca, kot je to v primeru SSL VPN-a.

V principu najprej poskusiš, če ti deluje IPSec/L2TP/IKEv2 (- karkoli od tega že imaš možnost si skombinirati). Kjerkoli jih VPN-i ne motijo (ali pa nič ne filtrirajo) bo to delovalo.

Če ne gre, potem preklopiš na SSL VPN, ki potem v večini primerov deluje.

Egzotiko pa... ne vem... če si eksperimentator in se sam znajdeš...ok... če pa hočeš tudi kdaj koga vprašat 'kako pa naj...?', potem zagotovo egzotika ne bo najboljša opcija. Ampak , če bi bil 'eksperimentator', potem najbrž nebi tukaj spraševal?

Pričujoče sporočilo je (lahko) oglasno sporočilo

- četudi na prvi pogled ni prepoznavno kot tako.

(Zdaj me pa obtožite prikritega oglaševanja, če morete!)

- četudi na prvi pogled ni prepoznavno kot tako.

(Zdaj me pa obtožite prikritega oglaševanja, če morete!)

radmannsdorf ::

Super! Hvala vsem za odgovore, hehe. Se bom poglobil! In ja, bolj enostavne rešitve so mi bolj všeč. :)

damirj79 ::

Ekzotika je toliko, kolikor si upaš. Tudi OpenVPN še vedno lahko razumeš kot ekzotika, ali pa tudi že kar nekaj standarnega, kot vzameš. fajn pa je imet alternativo, sem že večkrat naletel na oviro tudi pri OpenVPNju.

SeMiNeSanja ::

Ekzotika je toliko, kolikor si upaš. Tudi OpenVPN še vedno lahko razumeš kot ekzotika, ali pa tudi že kar nekaj standarnega, kot vzameš. fajn pa je imet alternativo, sem že večkrat naletel na oviro tudi pri OpenVPNju.

Če si prebral kar sem napisal, sem tudi jaz zagovornik tega, da imač plan B, neko alternativo.

Pod vprašaj sem postavil, če je dobro, da imaš alternativo, za katero se nimaš na koga obrniti, ko boš potreboval pomoč - ali pa boš uporabil nekaj, kar bolj ali manj vsakdo pozna, ki je že kdaj kaj čačkal na tem področju.

Bolj kot si 'novinec' manj ti je za priporočat ekzotiko - ne glede na to, kako 'tehnično dovršena' bi lahko bila.

Pričujoče sporočilo je (lahko) oglasno sporočilo

- četudi na prvi pogled ni prepoznavno kot tako.

(Zdaj me pa obtožite prikritega oglaševanja, če morete!)

- četudi na prvi pogled ni prepoznavno kot tako.

(Zdaj me pa obtožite prikritega oglaševanja, če morete!)

damirj79 ::

No saj to se strinjam, ampak dober razlog zakaj uporabit ekzotiko, je točno v tem, da je ekzotika in kot taka manjša verjetnost, da so jo recimo hotelski admini dali na block listo.

radmannsdorf ::

App bi uporabljal v bistvu pri punci, na drugi lokaciji, na drugem omrežju. Za dopust pa na privat lokaciji, ne v hotelu.

SeMiNeSanja ::

No saj to se strinjam, ampak dober razlog zakaj uporabit ekzotiko, je točno v tem, da je ekzotika in kot taka manjša verjetnost, da so jo recimo hotelski admini dali na block listo.

Hotelski admin je butast... zapre vse porte in odpre port 53,80 in 443. Kao več takointako ne potrebuješ.

Tako ti potem bolj ali manj vse odpove, kar ne gre preko 443 (recimo, da DNS rešuje na lokalnem strežniku in ravno tako onemogoči zlorabo za kaj drugega kot DNS).

Pričujoče sporočilo je (lahko) oglasno sporočilo

- četudi na prvi pogled ni prepoznavno kot tako.

(Zdaj me pa obtožite prikritega oglaševanja, če morete!)

- četudi na prvi pogled ni prepoznavno kot tako.

(Zdaj me pa obtožite prikritega oglaševanja, če morete!)

igorpec ::

raspberry pi + https://github.com/Nyr/openvpn-install

Mnogo bolje (in bolj sexy) kakšen https://www.armbian.com/nanopi-neo-2 Sam sem poganjal VPN in TVheadend (še NAS opravila so mnogo hitrejša od RPi pod v4, ker ima gigabit mrežo z možnostjo polne utilizacije. Gigabit = gigabit) kako leto, preden sem prestavil VPN servis direktno na router (RB4011).

SeMiNeSanja ::

raspberry pi + https://github.com/Nyr/openvpn-install

Mnogo bolje (in bolj sexy) kakšen https://www.armbian.com/nanopi-neo-2 Sam sem poganjal VPN in TVheadend (še NAS opravila so mnogo hitrejša od RPi pod v4, ker ima gigabit mrežo z možnostjo polne utilizacije. Gigabit = gigabit) kako leto, preden sem prestavil VPN servis direktno na router (RB4011).

Pa lahko nahecaš to igračo, da po enem VLAN sprejema kriptirane povezave, na drugem VLAN pa potem posreduje dalje nekriptiran promet? Ali se vse skupaj meša in godlja na istem omrežju (ni tako zelo lepo...)?

Pri routerju kot GW je vedno kriptirani promet izključno na zumanji strani. Tako nikakor ni noben paket prepuščen na notranjo stran omrežja, dokler se VPN ne vzpostavi.

Čim imaš nek RPI ali kakšno drugo varianto GW na notranji strani omrežja in to po možnosti še izza routerja, ki ne podpira niti VLAN-ov, pa dejansko ves promet, tudi tistega, ki ga potencialno ne želiš, moraš spustiti do VPN GW, ki se potem s tem prometom spopada kakor ve in zna. Ni nujno, da vedno uspešno... (DOS&Co)

Pričujoče sporočilo je (lahko) oglasno sporočilo

- četudi na prvi pogled ni prepoznavno kot tako.

(Zdaj me pa obtožite prikritega oglaševanja, če morete!)

- četudi na prvi pogled ni prepoznavno kot tako.

(Zdaj me pa obtožite prikritega oglaševanja, če morete!)

Vredno ogleda ...

| Tema | Ogledi | Zadnje sporočilo | |

|---|---|---|---|

| Tema | Ogledi | Zadnje sporočilo | |

| » | Mikrotik T-2 IPTV IGMP ProxyOddelek: Omrežja in internet | 13203 (2710) | raceboy |

| » | Kaj uporabit za remote dostop do domačega računalnika? (strani: 1 2 )Oddelek: Pomoč in nasveti | 17998 (15043) | sbawe64 |

| » | Kateri router za VPN ?Oddelek: Pomoč in nasveti | 8775 (7459) | SeMiNeSanja |

| » | Ponudniki VPN za Android množično vohunijo (strani: 1 2 )Oddelek: Novice / Zasebnost | 24300 (21269) | roli |

| » | Kateri VPN za Android---domov?Oddelek: Omrežja in internet | 2029 (1566) | videc |