Slo-Tech - V zadnjih letih se na področju informacijske varnosti čedalje več govori o problematiki zlonamerne strojne programske opreme (ang. firmware), pa tudi o sami zlonamerni strojni programski opremi oziroma trojanskih konjih skritih v fizični strojni opremi. O prvih smo že pisali (npr. o napadu na krmilnik trdega diska ali zlonamerni strojni programski opremi na mrežni kartici), tokrat pa se bomo spustili prav na nivo strojne opreme.

Trojanski konj oz. trojanec (ang. trojan horse, trojan) je zlonamerna programska koda ali zlonamerna strojna oprema, ki pa ima navidezno koristno funkcijo oziroma je vključena v legitimno in koristno programsko kodo ali strojno opremo.

Strojni trojanci so zlonamerna sprememba integriranega vezja, s pomočjo katere napadalec lahko pridobi dostop do sistema, ali pa mu omogoča izvedbo tim. napada preko stranskega kanala (ang. side channel attack) (prevsem časovnega napada (ang. timing attack) in napada z analizo porabe električne energije (ang. power analysis)). Znani so tudi primeri strojnih trojancev s tim. ubijalskim stikalom (ang. kill switch) ali vprogramirano odpovedjo po določenem času, kar omogoča izvedbo DOS napada na strojno opremo.

Osnovni problem tim. strojnih trojancev (ang. hardware trojan) je, da napadalcu, ki takšno opremo izdela, omogočajo nepooblaščen dostop do sistema ne glede na zaščite na nivoju programske opreme. Proti takšni zlonamerni napravi ne pomaga ne antivirus, ne požarni zid, konec koncev tudi nobena zaščita na nivoju operacijskega sistema. Sodobna informacijska varnost pač temelji na zaupanju strojni opremi.

Kljub temu, da se o problemu strojnih trojancev v zadnjem času čedalje več govori in kljub problematiki proizvodnje ponarejenih integriranih vezij, zaenkrat še ni bilo javno zaznati kakšnega konkretnega strojnega trojanca "v divjini". A razkritja Edwarda Snowdena sprožajo številne špekulacije tudi na tem področju.

Po nekaterih podatkih naj bi tovrstno tehnologijo leta 1982 uporabila ameriška obveščevalna služba CIA proti tedanji Sovjetski zvezi, in sicer v sabotažne namene. Takrat naj bi šlo za uporabo zlonamerne programske opreme na SCADA sistemu za prečrpavanje zemeljskega plina. Ameriška CIA naj bi tedanji Sovjetski zvezi podtaknila defekten SCADA sistem, ki je nadzoroval plinske črpalke in ventile, zaradi česar je prišlo do velike eksplozije na sibirskem plinovodu. Po nekaterih ocenah je ta dogodek močno oslabil ekonomijo tedanje Sovjetske zveze. (Nekateri viri sicer trdijo, da naj bi bil ta dogodek v resnici zgolj mit, do eksplozije je sicer zares prišlo, vendar naj bi bil vzrok človeška napaka).

Zaradi posledic, ki jih ima zlonamerna strojna oprema lahko za varnost, (zdrava) bojazen pred strojnimi trojanci zato vsekakor ni odveč. Kot v svoji knjigi Hladna vojna in bitka za informacijsko tehnologijo omenja nekdanji direktor Iskre Delte Janez Škrubej, so bile tovrstne skrbi precej prisotne v 1980-tih letih v tedanji Sovjetski zvezi, zaradi česar je sovjetska tajna služba KGB skušala priti do svoje lastne informacijske tehnologije.

Zgodnji začetki: Illinois Malicious Processor

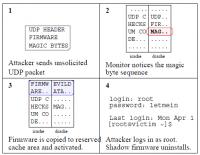

Ena prvih odmevnejših raziskav iz področja strojnih trojancev je bil tim. Illinois Malicious Processor iz leta 2008. Raziskovalci Samuel T. King, Joseph Tucek, Anthony Cozzie, Chris Grier, Weihang Jiang in Yuanyuan Zhou so v članku Designing and implementing malicious hardware opisali razvoj zlonamernega procesorja, ki je omogočal nepooblaščen dostop do sistema, krajo gesel, dvig uporabniških privilegijev na sistemu, itd.

Za svojo raziskavo so uporabili poseben programabilni LEON procesor, ki se uporablja večinoma na mednarodni vesoljski postaji ISS oziroma v elektronskih napravah, ki jih uporabljajo v vesolju. Pokazali pa so, da je strojnega trojanca mogoče implementirati že s spremembo zgolj 1341 logičnih vrat na procesorju, ki ima sicer več kot milijon logičnih vrat.

Izdelava nezaznavnega strojnega trojanca

Problema strojnih trojancev se sicer zavedajo zlasti vojaške organizacije, pa tudi proizvajalci čipov, zato se za odkrivanje morebitnih zlonamernih sprememb uporablja več različnih mehanizmov. Najpomembnejši je optični pregled strukture integriranega vezja oziroma ožičenja na njem, uporablja pa se tudi tim. formalna verifikacija ter funkcionalno testiranje čipa ter preverjanje s pomočjo referenčnega tim. zlatega čipa (ang. golden chip, gre za tim. side-channel comparison ter trojan detection circuitry). Nekatera testiranja so že del proizvodnega procesa integriranih vezij, nekatera testiranja se izvajajo občasno, z namenom odkritja ponarejenih ali zlonamerno spremenjenih čipov.

Metode za zaznavanje strojnih trojancev implementiranih na integriranih vezjih naj bi torej obstajale, potrebno bi bilo le njihovo izvajanje. Pa je res tako?

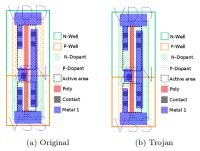

Pred kratkim se je izkazalo, da te doslej znane metode proti nekaterim strojnim trojancem ne zadostujejo. Še več, raziskovalci Georg T. Becker, Francesco Regazzoni, Christof Paar ter Wayne P. Burleson so pokazali, da je strojne trojance mogoče povsem nezaznavno implementirati na najnovejše in široko uporabljane sodobne procesorje (med drugim tudi Intelove Ivy Bridge procesorje) ter celo, da tehnologija za implemetacijo strojnih trojancev že obstaja (vendar se trenutno uporablja za druge namene - za skrivanje delovanja integriranih vezij).

V članku z naslovom Stealthy Dopant-Level Hardware Trojans so namreč demonstrirali izdelavo dveh strojnih trojancev in sicer vgradnjo zlonamerne strojne opreme na Intelov generator naključnih števil, ki je implementiran Ivy Bridge procesorjih ter vgradnjo zlonamerne strojne opreme na strojno implementacijo AES šifrirnega čipa, ki naj bi bil odporen na napad preko stranskega kanala (ang. side channel attack).

Pri vsem tem pa ne gre spregledati dejstva, da te zlonamerne strojne opreme ni mogoče zaznati ne z optičnim pregledom (kovinsko in polisilikonsko ožičenje modificiranega čipa je nespremenjeno), ne z izvedbo BIST testa (ang. build-in-self-test, gre za postopek samotestiranja strojne opreme), ne s preverjanjem s pomočjo referenčnega zlatega čipa.

Ideja napada temelji na spremembi polaritete tim. dopanta v posameznih tranzistorjih, s čimer je mogoče spreminjati posamezna logična vrata tranzistorja. Dopant je posebna snov, ki v mikro količini primešana drugi snovi, povzroči spremembo električnih lastnosti danega materiala. Električne lastnosti polprevodnika je namreč mogoče spremeninjati z dodajanjem primesi v polprevodnik. Ta postopek se imenuje dopiranje, dodane primesi pa dopanti. Dopiranje je zato zelo pomembno pri izdelavi polprevodniških elementov ter integriranih vezij, z njim lahko ustvarjamo N-tipe polprevodnikov (v njih kot nosilci električnega toka prevladujejo negativni elektroni) ter P-tipe polprevodnikov (v njih kot nosilci električnega toka prevladujejo pozitivne vrzeli prazne kovalentne vezi, ki omogočajo prevodnost).

Z ustreznim dopiranjem so tako raziskovalci uspeli ustvariti ustrezne spremembe logičnih vrat tranzistorjev na integriranem vezju, te spremembe pa je nemogočeoz. zelo težko zaznati. Če so spremembe napravljene na pravih mestih, je z njimi mogoče na integrirano vezje vgraditi zlonamerno strojno opremo. Mimogrede, podoben postopek se že komercialno uporablja za zakrivanje delovanja integriranih vezij. To kaže, da izvedba tovrstnega napada v praksi ni tako nemogoča, kot se zdi na prvi pogled.

Kot rečeno, so raziskovalci moč napada demonstrirali na dveh konkretnih primerih. V prvem primeru so s pomočjo strojnega trojanca spremenili generator naključnih števil (tim. strojni RNG) na Intelovem Ivy Bridge procesorju.

Intelov strojni RNG privzeto generira 128-bitna naključna števila. To pomeni, da je vseh možnih kombinacij posameznega naključnega števila 2128 oziroma 340282366920938463463374607431768211456.

Raziskovalci pa so s svojo spremembo procesorja obseg naključnih števil lahko poljubno zmanjšali. Na primer na 232 kar vrne samo še 4294967296 možnih kombinacij. Te pa je veliko lažje uganiti.

Delovanja tega trojanca ni mogoče zaznati ne z BIST testom (JTAG testiranje je zaradi varnostnih razlogov onemogočeno), niti s tim. funkcionalnim testiranjem. Pri tem so raziskovalci BIST testiranje je spremenili tako, da zazna vse ostale napake, razen specifič no te. Prav tako tako modificiran generator naključnih števil prestane teste ameriškega National Institute of Standards and Technology (NIST) za ugotavljanje naključnosti generiranih števil.

V drugem primeru so raziskovalci napad implementirali na strojno implementacijo AES šifrirnega čipa, ki naj bi bil odporen na napade preko stranskega kanala (ang. side channel attack). Gre za posebno namensko integrirano vezje, iMDPL (Improved Masked Dual-Rail Logic), ki so ga spremenili tako, da je glede na vhodne podatke spreminjal porabo električne energije (vendar samo na napadalcu znan način). Raziskovalci so v članku pokazali, kako je na ta način mogoče implementirati "uhajanje" AES šifrirnega ključa, pri čemer pa integrirano vezje še vedno opravlja svojo nalogo - zaščito pred ostalimi napadi preko stranskega kanala. Tudi v tem primeru nikakršno funkcionalno testiranje ne zazna strojnega trojanskega konja.

Zlom varnosti?

In tako smo pri koncu zgodbe o informacijski varnosti. Kot smo namreč omenili na začetku, sodobna informacijska varnost temelji na zaupanju strojni opremi. V primeru, da imamo v sistemu podtaknjeno zlonamerno strojno opremo, nam padejo tudi vsi ostali varnostni mehanizmi. Začenši s šifriranjem, da o raznih antivirusih, požarnih zidovih ter ostalih še bolj primitivnih mehanizmih zaščite niti ne govorimo.

Bi nas to moralo skrbeti? Če smo povprečen uporabnik, ki cele dneve veselo objavlja svoje "življenjske dosežke" na socialnih omrežjih niti ne. Če pa imamo resno razvojno podjetje ali če bi radi imeli vsaj približno resno državo, pa bi bilo potrebno nekoliko razmišljati tudi v tej smeri.

Proizvodni proces procesorjev in ostalih integriranih vezij je namreč razdrobljen po celem svetu in možnosti za vstavljanje zlonamernih modifikacij v resnici ni tako malo. Po drugi strani pa je razvoj praktično vseh zmogljivejših procesorjev skoncentriran v krogu nekaj ameriških podjetij. Ki so tako ali drugače tudi povezane z ameriško vlado in njenimi tričrkovnimi agencijami.

Kot rečeno, varnost na tem nivoju je izven dometa povprečnega posameznika. Pa to velja tudi za slovenske državne ustanove?

Novice » Varnost » Strojni trojanci na integriranih vezjih

Brane22 ::

Je dober razlog, zakaj so se spravili na RNG.

Ampak temu itak najbrž ne verjameš preveč, torej verjetno rezultate pri bolj pomembnih operacijah še malo premešaš in/ali kombiniraš še s kakim RNG.

Rad bi videlt a trik kje drugje, recimo v instrukcijskem dekoderju itd.

Ampak temu itak najbrž ne verjameš preveč, torej verjetno rezultate pri bolj pomembnih operacijah še malo premešaš in/ali kombiniraš še s kakim RNG.

Rad bi videlt a trik kje drugje, recimo v instrukcijskem dekoderju itd.

BlackMaX ::

Zanimivo, prav ko so prihajali tisti članki o napadu na krmilnik in na omrežno kartico, sem se vprašal koliko daleč lahko še to pelje in sumi do bili potrjeni. Torej kaj zdaj?

To bi lahko razumel tud kot ti. kill switch za interent :)

To bi lahko razumel tud kot ti. kill switch za interent :)

ender ::

Ampak temu itak najbrž ne verjameš preveč, torej verjetno rezultate pri bolj pomembnih operacijah še malo premešaš in/ali kombiniraš še s kakim RNG.Že na običajnih strežnikih je problem dobiti dovolj entropije, če pa si v virtualnem računalniku, je pa stvar še toliko slabša (še posebej, če zaženeš več virtualk iz iste osnove). RNG na procesorju je za take stvari rešitev - če seveda deluje pravilno...

There are only two hard things in Computer Science:

cache invalidation, naming things and off-by-one errors.

cache invalidation, naming things and off-by-one errors.

Blisk ::

Pred cca 7 leti je bil en blog od enega tipa, ki je razmontiral svoj DELL laptop in kjer je bil dodatno nalotan en čip, ki je bil direktno vezan na izhod mrežne kartice in ko je zadevo raziskal, je ugotovil, da je dobil prenosnik, ki je bil namenjen za azijski trg in da je tist dodaten čip vezan na izhod mrežne kartice za oddaljen dostop do računalnika.

Danes se ve, da so te zadeve že integrirane na samem vezju osnovne plošče oz. so že operacijski sistemi narejeni z backdoor dostopom, do računalnikov.

ne smeš sumit, če karkoli sumiš in poveš svoja opažanja si takoj teoretični psihotik zarote :)

Svet je samo lep in nihče nam noče nič slabega vse je samo za naše dobro :)

Danes se ve, da so te zadeve že integrirane na samem vezju osnovne plošče oz. so že operacijski sistemi narejeni z backdoor dostopom, do računalnikov.

Zanimivo, prav ko so prihajali tisti članki o napadu na krmilnik in na omrežno kartico, sem se vprašal koliko daleč lahko še to pelje in sumi do bili potrjeni. Torej kaj zdaj?

To bi lahko razumel tud kot ti. kill switch za interent :)

ne smeš sumit, če karkoli sumiš in poveš svoja opažanja si takoj teoretični psihotik zarote :)

Svet je samo lep in nihče nam noče nič slabega vse je samo za naše dobro :)

Zgodovina sprememb…

- spremenil: Blisk ()

Hayabusa ::

Imaš link od tega bloga ?

Če je že na SoC, potem ne igra OS nobene vloge več.

Danes se ve, da so te zadeve že integrirane na samem vezju osnovne plošče oz. so že operacijski sistemi narejeni z backdoor dostopom, do računalnikov.

Če je že na SoC, potem ne igra OS nobene vloge več.

Zgodovina sprememb…

- spremenilo: Hayabusa ()

Blisk ::

Imaš link od tega bloga ?

ne sem že iskal pa ne najdem, predolgo nazaj je tega.

Mi je pa zanimivo, sem iskal tudi ali obstaja antivirusni program za firmware, pa nič ni na to temo, vprašanje zakaj? :)

tuki je tudi link pa ne dela več

http://socialize.morningstar.com/NewSoc...

še nekaj na to temo

http://www.truthorfiction.com/rumors/h/...

Zgodovina sprememb…

- spremenil: Blisk ()

MrStein ::

Saj AV za OS level rootkite tudi ni (za rootkit-e na pravi strani...)

Motiti se je človeško.

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

Motiti se pogosto je neumno.

Vztrajati pri zmoti je... oh, pozdravljen!

LightBit ::

Blisk ::

Mi je pa zanimivo, sem iskal tudi ali obstaja antivirusni program za firmware, pa nič ni na to temo, vprašanje zakaj? :)

Ker mora biti antivirusni en nivo nižje kot nivo ki ga ščiti.

ja to mi je jasno, vendar kljub temu bi rečmo lahko nekdo naredil antivirusni program za firmware sliko, ki jo preskeniraš in šele potem namestiš na določeno napravo.

Seveda ti to verjetno kaj dosti ne pomaga če je gor hardwer, ki je namenjen samo za špijuniranje.

Spock83 ::

Kitajska se je pametno odločila za izdelavo lastnih procesorjev. Za mrežne naprave itak obstaja genterator ključev, ki ti omogoča dostop do administracije mrežne naprave. Tako, da neke varnosti ni.

Blisk ::

Še ena na temo varnosti, kjer google in microsoft tožita državo zaradi razkritja podatkov o špijuniranju. Karte se očitno obračajo :)

http://www.exposingthetruth.co/ms-googl...

http://www.exposingthetruth.co/ms-googl...

LightBit ::

ja to mi je jasno, vendar kljub temu bi rečmo lahko nekdo naredil antivirusni program za firmware sliko, ki jo preskeniraš in šele potem namestiš na določeno napravo.

To pa že navadni antivirusni delajo. Samo ne poznajo noben firmware virus.

Če najdeš okužen firmware jim ga lahko pošlješ pa ga bodo verjetno dodal v bazo.

vbohinc ::

V članku z naslovom Stealthy Dopant-Level Hardware Trojans so namreč demonstrirali izdelavo dveh strojnih trojancev in sicer vgradnjo zlonamerne strojne opreme na Intelov generator naključnih števil, ki je implementiran Ivy Bridge procesorjih ter vgradnjo zlonamerne strojne opreme na strojno implementacijo AES šifrirnega čipa, ki naj bi bil odporen na napad preko stranskega kanala (ang. side channel attack).So simulirali delovanje strojnih trojancec, do sedaj je v zvezi s to raziskavo vse samo na papirju, dejanskega čipa (procesorja) NISO izdelali. So pa s tem pokazali na možnost izdelave tovrstne strojne opreme kar v sami tovarni.

Human nature is not a machine to be built after a model, and set to

do exactly the work prescribed for it, but a tree, which requires to grow

and develop itself on all sides...

do exactly the work prescribed for it, but a tree, which requires to grow

and develop itself on all sides...

Zgodovina sprememb…

- spremenil: vbohinc ()

Ahim ::

V članku z naslovom Stealthy Dopant-Level Hardware Trojans so namreč demonstrirali izdelavo dveh strojnih trojancev in sicer vgradnjo zlonamerne strojne opreme na Intelov generator naključnih števil, ki je implementiran Ivy Bridge procesorjih ter vgradnjo zlonamerne strojne opreme na strojno implementacijo AES šifrirnega čipa, ki naj bi bil odporen na napad preko stranskega kanala (ang. side channel attack).

Kje v clanku pa so to demonstrirali (torej to kako so dobili vstop v Intelov obrat, kjer izdelujejo maske, s pomocjo katerih bi lahko selektivno dopirali del waferja, te maske spremenili po svoje, ter mato vstopili se v drug Intelov obrat, kjer so tako spremenjene maske podtaknili v proizvodnjo, pocakali da jim je Intel nevedoc izdelal tako modificiran procesor, in potem tak procesor odtujili brez da bi vse to kdorkoli opazil) ?

Malo manj senzacionalizma in malce vec bralnega razumevanja (ali, bognasvaruj, celo branja originalnega clanka namesto prevajanja traparij iz anglescine) v bodoce !

poweroff ::

Res je, dejanskega procesorja niso izdelali, so pa pokazali, da je to mogoče. In da se celo podobna tehnologija že komercialno uporablja.

Za tiste, ki jim je višek informacijske varnosti nameščanje najnovejšega antivirusa so to morda res traparije. Za ostale, ki malo bolj globoko razumejo problematiko informacijske varnosti, pač ne.

Za tiste, ki jim je višek informacijske varnosti nameščanje najnovejšega antivirusa so to morda res traparije. Za ostale, ki malo bolj globoko razumejo problematiko informacijske varnosti, pač ne.

sudo poweroff

BaToCarx ::

@Blisk

Link 1 / Link 2 / Link 3 / Link 4

Link 1&2 je zgleda prišel do tebe, 3&4 pa nikoli. Slab "paranoik" si, tako da te prosim če se iz novic te vrste umakneš. In ja svet je lep, kot si sam. btw, lepa rekonstrukcija paranoidnega spomina na današnji čas, beri original pa boš videl kaj si sam dodal.

Zdaj pa ontopic, komentarja nimam ker sem to prebral že pred časom in se samo malo nsamejal. Tko je ko zaupaš HW/SW ki ga nisi ti naredil. Samo kaj čmo, nezmoremo vsega imeti pod kontrolo, nekaj pa se vseeno da. ;)

Link 1 / Link 2 / Link 3 / Link 4

Link 1&2 je zgleda prišel do tebe, 3&4 pa nikoli. Slab "paranoik" si, tako da te prosim če se iz novic te vrste umakneš. In ja svet je lep, kot si sam. btw, lepa rekonstrukcija paranoidnega spomina na današnji čas, beri original pa boš videl kaj si sam dodal.

Zdaj pa ontopic, komentarja nimam ker sem to prebral že pred časom in se samo malo nsamejal. Tko je ko zaupaš HW/SW ki ga nisi ti naredil. Samo kaj čmo, nezmoremo vsega imeti pod kontrolo, nekaj pa se vseeno da. ;)

Zgodovina sprememb…

- spremenil: BaToCarx ()

Blinder ::

čimveč tega, pa bomo ing. rač. mogoče tudi v sloveniji dobili delo primerno naši izobrazbi.

99.991% of over-25 population has tried kissing.

If you're one of the 0.009% who hasn't, copy & paste this in your Signature.

Intel i5-14400f rtx 3050 Pismo smo stari v bozjo mater. Recesija generacija

If you're one of the 0.009% who hasn't, copy & paste this in your Signature.

Intel i5-14400f rtx 3050 Pismo smo stari v bozjo mater. Recesija generacija

fiction ::

@Ahim: Narobe razumeš "threat model". Problem ni Joe, ki vdre v tovarno, ampak sama tovarna. Zadeve večinoma delajo na Kitajskem in tam lahko začnejo lepo vgrajevat v določen (manjši) sestavni del backdoor (magari po vladnem naročilu). In pravi naročnik npr. Intel nima pravega načina, da bi to detektiral, vsaj ne dovolj poceni za masovno uporabo.

Blisk ::

Potem pa se vprašajmo ali bi dejansko razne agencije tipa NSA dovolile, da bi antivirusni programi brisali ven njihove zadeve?

Verjetno ne in zato je tudi to verjetno razlog, da tega še ni.

Verjetno ne in zato je tudi to verjetno razlog, da tega še ni.

techfreak :) ::

@Blisk: precej bolj verjetno je da imajo lasten razvoj teh zadev ter da jih namestijo na zelo majhno stevilo racunalnikov in tako jih AV podjetja niti videla se niso.

LightBit ::

poweroff ::

Ja, pa znamo?

Mislim, v Evropi znamo delati 30 let stare čipe. Proizvodni proces kakšnega Intela je pa za evropska podjetja čisti sci-fi... začne se že pri gradnji proizvodnih hal, ki morajo biti brez tresljajev.

Mislim, v Evropi znamo delati 30 let stare čipe. Proizvodni proces kakšnega Intela je pa za evropska podjetja čisti sci-fi... začne se že pri gradnji proizvodnih hal, ki morajo biti brez tresljajev.

sudo poweroff

specing ::

Ja, pa znamo?

Mislim, v Evropi znamo delati 30 let stare čipe. Proizvodni proces kakšnega Intela je pa za evropska podjetja čisti sci-fi... začne se že pri gradnji proizvodnih hal, ki morajo biti brez tresljajev.

Proizvodnji proces je še najmanjši problem.

Kdo v evropi zna načrtovati vezja, ki se lahko kosajo z Intelom? Nihče. Najbližje je ARM iz anglije, ampak so oni ista sorta kot američani in jim ni za zaupati.

TESKAn ::

Znanje je, ekonomske računice ni. Če se bomo šli pa vojno, bo pa preprosteje okupirat AMDjevo (oz. zdaj GlobalFoundries, IIRC) fabriko v Dresdnu, kot postavljat svojo.

Uf! Uf! Je rekel Vinetou in se skril za skalo,

ki jo je prav v ta namen nosil s seboj.

ki jo je prav v ta namen nosil s seboj.

dope1337 ::

Ja, pa znamo?

Mislim, v Evropi znamo delati 30 let stare čipe. Proizvodni proces kakšnega Intela je pa za evropska podjetja čisti sci-fi... začne se že pri gradnji proizvodnih hal, ki morajo biti brez tresljajev.

Da ne govorimo, da mora biti ppm (particles per milion) skoraj ničeln (točne cifre ne najdem).

"Everybody is a genius. But if you judge a fish by its ability to climb a tree

it will live its whole life believing that it is stupid."

-Albert Einstein

it will live its whole life believing that it is stupid."

-Albert Einstein

M & M ::

Mogoče je pa "rešitev" open source hardware. Za procesorje na primer OpenSPARC. Zdaj rabiš samo še nekoga, ki ti naredi varnostni pregled, potem pa gremo delat procesorje ;)

Brane22 ::

V bistvu bi se tudi računica hitro našla, če bi se šli open-sauce hardware. Od česar nismo več daleč.

Tudi Intel ni več to kar je bil. Mnogi so denarno tam ali pa še večji. TSMC recimo ali pa Qualcom.

Tudi Intel ni več to kar je bil. Mnogi so denarno tam ali pa še večji. TSMC recimo ali pa Qualcom.

poweroff ::

Ok, pa imamo kakšno strategijo na področju odprtega/alternativnega hardwara?

sudo poweroff

NSA Agent ::

http://www.infowars.com/91497/

"Secret" 3G Intel Chip Gives Snoops Backdoor PC Access

Intel Core vPro processors contain a "secret" 3G chip that allows remote disabling and backdoor access to any computer even when it is turned off.

Although the technology has actually been around for a while, the attendant privacy concerns are only just being aired. The "secret" 3G chip that Intel added to its processors in 2011 caused little consternation until the NSA spying issue exploded earlier this year as a result of Edward Snowden's revelations.

Še dobro, da sem pred 2 letoma kupil AMD in ne Intela. :)

"Secret" 3G Intel Chip Gives Snoops Backdoor PC Access

Intel Core vPro processors contain a "secret" 3G chip that allows remote disabling and backdoor access to any computer even when it is turned off.

Although the technology has actually been around for a while, the attendant privacy concerns are only just being aired. The "secret" 3G chip that Intel added to its processors in 2011 caused little consternation until the NSA spying issue exploded earlier this year as a result of Edward Snowden's revelations.

Še dobro, da sem pred 2 letoma kupil AMD in ne Intela. :)

Zgodovina sprememb…

- spremenilo: NSA Agent ()

Brane22 ::

Ok, pa imamo kakšno strategijo na področju odprtega/alternativnega hardwara?

Imamo karnekaj v osnovi odprtih platform. ARM, MIPS pa še kaj. Zavest o potrebi po odprtih standardih, sploh v computingu je vse bolj zaznavna. Že danes je poleg performans odprtost platforme pogosto bistven element.

Mr.B ::

Hm, v enem procesorju je cca mijardo tranzistorjev. Me zanima kakšna bo verjetnost, da boš v tisti količini našel tistih nekaj tranzistorjev, ki bodo sprejeli kill kodo, itd. Realno nična, ker moraš razumeti tudi kam so kateri povezani, in na katerem sloju se nahajajo. Tako da realno rabiš lastni razvoj in proizvodnjo, kateri zaupaš.....

Lol se Hutiji delajo Facpalm USA:

A Navy fighter jet fell overboard Monday when the USS Harry S. Truman

aircraft carrier veered to avoid fire from the Houthis

A Navy fighter jet fell overboard Monday when the USS Harry S. Truman

aircraft carrier veered to avoid fire from the Houthis

M & M ::

Se strinjam, da ni rešitev, vsaj ne na kratek rok in takoj. Približno tako, kot da dobiš v pregled kompleksno izvorno kodo kakšnega operacijskega sistema - tudi ni enostavno ugotovit, ali obstaja kakšen backdoor. Ampak, če te zanima samo varnost kakšnega manjšega dela procesorja - npr. RNG v procesorju - se verjetno da ugotovit, če je vse OK. Sicer pa ... tako kot je z Linuxom in drugimi odprtokodnimi projekti - treba bi bilo zgradit cel community okoli tega, in ta bi potem poskrbel za varnost in odpravljanje (namernih) hroščev.

Se pa povsem strinjam glede potrebe po lastni proizvodnji. Na tem pa se v EU že nekaj premika. Vprašanje sicer, če je cilj ravno večje zaupanje v lastne čipe

Se pa povsem strinjam glede potrebe po lastni proizvodnji. Na tem pa se v EU že nekaj premika. Vprašanje sicer, če je cilj ravno večje zaupanje v lastne čipe

TESKAn ::

Ali pa za varnostno kritične zadeve FPGA. Imaš SW, ki ti da kritičen HW na random področje v FPGAju in ni šans, da ti v fabriki z pokvarjenimi parimi tranzistorji kompromirajo varnost.

Uf! Uf! Je rekel Vinetou in se skril za skalo,

ki jo je prav v ta namen nosil s seboj.

ki jo je prav v ta namen nosil s seboj.

poweroff ::

Kako boš pa na FPGA implementiral celo serijo routerjev za državno upravo ali nacionalnega operaterja, recimo? Mislim, saj teoretično se da... ampak v praksi?

Sploh pa če kaj spremljate dogajanje okrog Dual_EC_DRBG... kdo ugane katera firma zadevo uporablja? Yes, it is called Cisco. In od katere firme kupuje omrežno opremo država? Da, uganili ste...

Sploh pa če kaj spremljate dogajanje okrog Dual_EC_DRBG... kdo ugane katera firma zadevo uporablja? Yes, it is called Cisco. In od katere firme kupuje omrežno opremo država? Da, uganili ste...

sudo poweroff

Brane22 ::

Ali pa za varnostno kritične zadeve FPGA. Imaš SW, ki ti da kritičen HW na random področje v FPGAju in ni šans, da ti v fabriki z pokvarjenimi parimi tranzistorji kompromirajo varnost.

Ne verjamem. Prvič, proizvajalci skrivajo strukturo FPGAja. Ja, povedo ti osnovne stvari, ampak detajle ( ruting resursi itd) so prepuščeni namenskim, ponavadi njihovim programom ki sintetizirajo bitstream.

Drugič, programa bilna logika sama zase nosi velike hitrostne in energijske penale. Če je kje v intrukcijskem dekoderju težko kaj shakcati ne da bi se to opazilo, je v FPGA tako skrivanje veliko lažje zaradi vse krame, ki jo prinaša režija.

Tretjič, težko si predstavljam neke kritične dele proca izven njega samega, ne da bi to zbilo performanse totalka.

TESKAn ::

Z FPGAji bi se lahko šli open source HW. Če je OS skupnost skupaj spravila linux in malo morje drugih (kompleksnih) programov, bi skupaj spravila tudi OS orodja za delo z FPGAji. Performančno se tako ali tako FPGA ne bo mogel kosat z namenskimi čipi, ampak če si hočeš zagotovit, da nimaš "pokvarjenega" HW, ki bo pošiljal tvoje podatke tričrkovnim agencijam ali pa ti pokvaril generator naključnih števil, potem rabiš HW, kjer ne moreš "prilagodit" par tranzistorjev in tako redefinirat delovanje hardwera, ne da bi se to kakorkoli dalo detektirat. In če imaš OS hardware bloke, je načeloma precej težko zasnovat kompiler, ki bi ti neko funkcionalnost zmeraj zmapiral na shekane bloke. Na primer v novici omenjen RNG generator. Če imaš en čip, ki bo potem uporabljen v milijonih naprav, boš z enim hackom v tovarni vse te naprave kompromiral. Če imaš en splošno namenski čip, ki ima logiko odvisno od poljubne kode, ki jo gor naloži uporabnik, je tak hack v tovarni praktično nemogoč. Ti že n različnih kombinacij programov, ki ti zdefinirajo routing na hardveru, to onemogoča. Prištej še lahkoto spreminjanja delovanja RNGja (če si dovolj paranoičen, si spišeš svoje rutine) in ni šanse, da pohekan tranzistor ali dva v čipu zdefinirata n bitov v generiranem številu.

Uf! Uf! Je rekel Vinetou in se skril za skalo,

ki jo je prav v ta namen nosil s seboj.

ki jo je prav v ta namen nosil s seboj.

poweroff ::

Mislim, da bi bil že zelo konkreten napredek, če bi imeli open source firmware. Če bi bil CoreBoot uporaben, pa tako dalje...

sudo poweroff

specing ::

@TESKAn: Lahko imaš trojanca embeddanega v hardverju od FPGA-ja, potem ti noben softwerski čip ne pomaga ;)

@Matthai: saj coreboot je uporaben... če imaš AMD (Asus A85 matična je podprta - za APUje) tam lahko tudi izklopiš SMM (nek hypervisor vsega)

@Matthai: saj coreboot je uporaben... če imaš AMD (Asus A85 matična je podprta - za APUje) tam lahko tudi izklopiš SMM (nek hypervisor vsega)

Brane22 ::

Performančno se tako ali tako FPGA ne bo mogel kosat z namenskimi čipi, ampak če si hočeš zagotovit, da nimaš "pokvarjenega" HW, ki bo pošiljal tvoje podatke tričrkovnim agencijam ali pa ti pokvaril generator naključnih števil, potem rabiš HW, kjer ne moreš "prilagodit" par tranzistorjev in tako redefinirat delovanje hardwera, ne da bi se to kakorkoli dalo detektirat. In če imaš OS hardware bloke, je načeloma precej težko zasnovat kompiler, ki bi ti neko funkcionalnost zmeraj zmapiral na shekane bloke. Na primer v novici omenjen RNG generator.

Natanko obratno. pri FPGAju ti ne dajo vpogleda v to, kaj leži pod vidno površino, hkrati pa so klasična vezja _daleč_ manjša in hitrejša od sestavljenih s programabilno logiko. Kako misliš da koneckoncev delajo in-system analyzerji pri Xilinxu in podobnih ? Z njimi lahko _med_delom analiziraš praktično poljubne točke po čipu.

In ja, stvari se pri programabilnem dizajnu lahko spreminjajo ampak ta dizajn je javen in kdorkoli ima ključ za šnjofanje po čipu ne rabi nič hackinga da zve kaj pošnjofat, kako in kje.

Open-sauce pritisk na proizvajalce FPGAjev je brezupen, vsaj če stvari ostanejo take kot so.

FPGA ni x86. Pri slednjem si proizvajalci ne morejo privoščiti drastičnih sprememb že zaradi proizvajalcev SW, ki itak zaostaja. Skrita logika FPGA-ja je diametralno drugačna. Znana je samo proizvajalcu čipa in opcijsko pogodbenemu, intimno vezanemu proizvajalcu določenega dela SW opreme za ta čip/serijo.

Tako prizvajalec lahko tu počne kar hoče, le zmeniti se mora sam s sabo, kako bo temu ustrezno spremenil svoj kos SW. Zaradi tega je to praktično nemogoča tarča za open-sauce. Rabijo leta da ujamejo dizajn enega čipa ( pa rezultat _nikoli_ ne bo 100% zanesljivo zamenljiv), med tem časom pa se zamenjajo 3 generacije, vsaka z radikalnimi spremembami.

Skratka, no-go. Razen, če se proizvajalci FPGAjev odločijo drugače in opensourcajo vsaj del zadeve in specsov, pa še takrat ostane kup drugih problemov. FPGAji so zanimiva stvar, niso pa videti niti približno rešitev za ta problem.

retsom ::

Kot rečeno, varnost na tem nivoju je izven dometa povprečnega posameznika. Pa to velja tudi za slovenske državne ustanove?Matej kaj pa ti predlagaš, da bi morala država storiti zaradi te "nevarnosti"? Da HKOM ukinemo in vsem uradnikom nabavimo pisalni stroj? Ali da gremo brusit vse čipe na napravah in z mikroskopom iščemo karkoli že? Ali morda gremo analizirat RF signale ki jih oddajajo vezja? To da ne bomo šli delat svojih čipov si pa že sam ugotovil. Aja pa ne mislit da če bo "made in EU" pa teh pomislekov kar naenkrat ne bo več. Enako če bo "open source". Imaš na svojem sistemu nameščen SELinux?

Če imajo 3-črkovne agencije iz ZDA stranska vrata v HW, zakaj potem kupujejo exploite pri Vupenu? Pa zakaj Kitajci pošiljajo EU uradnikom maile, katerim so priloženi xls-ji ali pdf-ji z nekaj dodane vsebine? Če mene vprašaš imamo trenutno dosti hujših varnostnih problemov kot pa so HW trojanci.

zaenkrat še ni bilo javno zaznati kakšnega konkretnega strojnega trojanca "v divjini"Natanko tako.

Brane22 ::

@retsom:

Država bi morala zaznati in artikulirati skupni interes, nato pa zanj poskrbeti skozi zakonodajo in nadzor.

Se pravi, tako kot pri kakovosti hrane bi morala uvesti minimalne standarde varnosti, nadzora in transparentnosti tudi na tem področju.

Nič ni popolno, a nekaj je zagotovo bolje kot nič.

iz istega razloga, kot so Britanci med WWII _namenoma_ trpeli žrtve, ki bi jih lahko preprečili z uporabo dekriptiranih informacij. Ker bi lahko druga stran posumila preboj kode in nehala uporabljati te metode.

Kar pomeni, da so take stvari zlata vredne in se izpostavljajo riziku samo za najvrednejši plen.

Država bi morala zaznati in artikulirati skupni interes, nato pa zanj poskrbeti skozi zakonodajo in nadzor.

Se pravi, tako kot pri kakovosti hrane bi morala uvesti minimalne standarde varnosti, nadzora in transparentnosti tudi na tem področju.

Nič ni popolno, a nekaj je zagotovo bolje kot nič.

Če imajo 3-črkovne agencije iz ZDA stranska vrata v HW, zakaj potem kupujejo exploite pri Vupenu?

iz istega razloga, kot so Britanci med WWII _namenoma_ trpeli žrtve, ki bi jih lahko preprečili z uporabo dekriptiranih informacij. Ker bi lahko druga stran posumila preboj kode in nehala uporabljati te metode.

Kar pomeni, da so take stvari zlata vredne in se izpostavljajo riziku samo za najvrednejši plen.

Zgodovina sprememb…

- spremenilo: Brane22 ()

retsom ::

Država bi morala zaznati in artikulirati skupni interes, nato pa zanj poskrbeti skozi zakonodajo in nadzor.Hm, v kateri državi pa ti živiš? Sem mislil da je govora o Sloveniji.

Čisto resno, dajmo najprej rešit bistvene varnostne pomanjkljivosti, kot so npr. zaščita državnega omrežja in kritične infrastrukture. Pa tu sem še zelo zelo daleč od reševanja problemov HW trojancev.

Se pravi, tako kot pri kakovosti hrane bi morala uvesti minimalne standarde varnosti, nadzora in transparentnosti tudi na tem področju.Spet "bi morala", nihče pa ne navede konkretnih zadev. Spet sprašujem: kakšne konkretne (minimalne) standarde varnosti bi morala uvesti država za preprečevanje nevarnosti HW trojancev?

Kar pomeni, da so take stvari zlata vredne in se izpostavljajo riziku samo za najvrednejši plen.Jaz sem po naravi precej velik skeptik. Tako da če ni dokazov me take "teorije zarote" ne prepričajo. Se pa pustim presenetiti.

Brane22 ::

Hm, v kateri državi pa ti živiš? Sem mislil da je govora o Sloveniji.

Jaz jo vidim kot republičico EU Superfederacije.

Čisto resno, dajmo najprej rešit bistvene varnostne pomanjkljivosti, kot so npr. zaščita državnega omrežja in kritične infrastrukture. Pa tu sem še zelo zelo daleč od reševanja problemov HW trojancev.

Zakaj je to zaporedje nujno ? zakaj ne mroemo reči med tem časom ali celo prej kaj o različnih vidikih kakovosti osnovnih gradnikov ?

Se pravi, tako kot pri kakovosti hrane bi morala uvesti minimalne standarde varnosti, nadzora in transparentnosti tudi na tem področju.Spet "bi morala", nihče pa ne navede konkretnih zadev. Spet sprašujem: kakšne konkretne (minimalne) standarde varnosti bi morala uvesti država za preprečevanje nevarnosti HW trojancev?

Točno. Če bi imel jaz osebno odgovore, ne bi rabil države in njenih služb. Tako kot pri hrani in mnogih drugih zadevah so se zganili državni organi, opravili svoje in sedaj imamo odgovore. Zakaj pričakuješ od nekoga da ti mora napamet zdrdrati odgovore, ki jih pred tem postopkom niti poznati ne more, mi ni jasno.

Jaz sem po naravi precej velik skeptik. Tako da če ni dokazov me take "teorije zarote" ne prepričajo. Se pa pustim presenetiti.

Se pravi _natanko_ tako kot Nemci z Enigmo...

poweroff ::

Matej kaj pa ti predlagaš, da bi morala država storiti zaradi te "nevarnosti"? Da HKOM ukinemo in vsem uradnikom nabavimo pisalni stroj? Ali da gremo brusit vse čipe na napravah in z mikroskopom iščemo karkoli že? Ali morda gremo analizirat RF signale ki jih oddajajo vezja? To da ne bomo šli delat svojih čipov si pa že sam ugotovil. Aja pa ne mislit da če bo "made in EU" pa teh pomislekov kar naenkrat ne bo več. Enako če bo "open source". Imaš na svojem sistemu nameščen SELinux?

Se strinjam, da je na drugih področjih potrebno še veliko prej stvari poštimat. Ampak poglejmo konkreten primer. Dual_EC_DRBG. RNG, ki je backdooran s strani NSA.

Na kratko gre zgodba takole. Dual_EC_DRBG NSA sfura za standard preko NIST nekje okrog leta 2007. Dva modela iz Microsofta leta 2007 naredita varnostno analizo in ugotovita pomanjkljivosti, na predstavitvi celo špekulirata o backdooru. Zadeva nima dosti odmeva (a o njej kljub temu poroča Slo-Tech). Schneier celo javno posvari, da zadeve ne bi smeli uporabljati. Ever.

Potem z enim service packom zadeva postane del Windowsov. Kasneje se izkaže, da je ameriška vlada pritiskala na proizvajalce softwera, da morajo Dual_EC_DRBG vključiti v svoje produkte, ker je pač standard. In če njihovi produkti ne bodo FIPS compliant, njihovi produkti ne bodo mogli sodelovati pri javnih naročilih.

Zato proizvajalci seveda Dual_EC_DRBG pridno vključujejo v svoje produkte.

In zadnjič grem gledat kje hudiča se zadeva uporablja. In glej ga vraga. Tam na seznamu pade ven... Cisco.

Ciscovo omrežno opremo (in tudi VPN za dostop do HKOM) pa uporablja - slovenska državna uprava. Juniper, Ubiquity, itd., pač ne.

In se človek vpraša zakaj? In dobi odgovor od nekoga iz državne uprave, ki je zadolžen za informacijsko varnost. Ker ima Cisco oprema varnostne certifikate. In ker mi tem certifikatom zaupamo.

Pri čemer funkcija varnostnih certifikatov NI, da bi zagotavljali varnost. So zgolj nekakšno potrdilo. Zagotavljajo pa ti izključitev odgovornosti. Če gre kaj narobe, in ti uporabljaš necertificirano opremo - boš posredno odgovornost za incident nosil ti. Če pa si uporabljal certificirano opremo, pa odgovornosti ne nosi nihče. (Saj je zadeva vendar imela štempelj, da je varna!) In slednje - izogibanje odgovornosti - je v državni upravi zelo pomembno.

Zato se bo v slovenski državni upravi kupovalo opremo, kjer nekdo tretji zagotavlja ali pač zgolj trdi, da je oprema varna. Zato se ne bo uporabljalo opensource opreme. Ker tam se moraš o varnosti prepričati čisto sam. In za to sprejeti odgovornost.

Torej, kaj pričakujem od države? Da bo na glas povedala, da obstajajo tudi tovrstni problemi. In da bo morda začela razmišljati, kako bi se jih enkrat lahko lotila.

Če imajo 3-črkovne agencije iz ZDA stranska vrata v HW, zakaj potem kupujejo exploite pri Vupenu? Pa zakaj Kitajci pošiljajo EU uradnikom maile, katerim so priloženi xls-ji ali pdf-ji z nekaj dodane vsebine? Če mene vprašaš imamo trenutno dosti hujših varnostnih problemov kot pa so HW trojanci.

Se strinjam. To je tudi argument zakaj se kljub vsemu splača uporabljati kakršnokoli zaščito. Ker tudi če je slaba, in če jo znajo razbiti, jo morajo razbiti.

zaenkrat še ni bilo javno zaznati kakšnega konkretnega strojnega trojanca "v divjini"Natanko tako.

Se strinjam. Natanko tako - še ni bilo javno zaznati kakšnega konkretnega strojnega trojanca "v divjini". Kar seveda ne pomeni, da ga ni.

sudo poweroff

Vredno ogleda ...

| Tema | Ogledi | Zadnje sporočilo | |

|---|---|---|---|

| Tema | Ogledi | Zadnje sporočilo | |

| » | Akustični napad na RSA šifrirne ključeOddelek: Novice / Varnost | 17583 (13344) | poweroff |

| » | Strojni trojanci na integriranih vezjihOddelek: Novice / Varnost | 23988 (18937) | poweroff |

| » | Zanimiv napad na kontroler trdega diska (strani: 1 2 3 )Oddelek: Novice / Varnost | 52323 (46244) | MrStein |

| » | Ameriško-britanske tajne službe so mnenja, da so v računalnikih Lenovo skrite ranljivOddelek: Novice / Varnost | 10581 (7965) | Mandi |

| » | Predstavitev Ring -3 rootkitov na BlackHat konferenciOddelek: Novice / Varnost | 4012 (3476) | jype |