Italija kaznovala Cloudflare

Slo-Tech - Italijanski regulator telekomunikacij AGCOM je Cloudflaru izrekel 14,2 milijona evrov težko globo, ker podjetje v svoje strežnike DNS ni vgradilo blokad za dostop do piratskih vsebin. Cloudflare je neuspešno ugovarjal, da tega tehnično ni možno storiti brez žrtvovanja hitrosti delovanja.

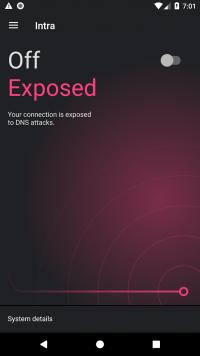

Leta 2024 je Italija uvedla ščit pred piratstvom (Piracy Shield), ki omogoča prijavo kršitev avtorskih pravic in njihovo avtomatično obdelavo. Nato morajo ponudniki infrastrukture, kamor sodijo ponudniki dostopa do interneta, VPN-ja, gostovanja, upravljavci spletnih strani in drugi onemogočiti dostop do problematičnih strani. AGCOM meni, da tudi Cloudflare sodi v to skupino, saj njihovi strežniki DNS na naslovu 1.1.1.1 omogočajo razreševanje zahtevkov po naslovih IP.

Cloudflare trdi, da je nevtralni posrednik, ki nudi tehnične storitve (CDN, DNS resolver, WARP, reverse proxy service). AGCOM je na splošno drugačnega mnenja, saj je bil tudi od Googla zahteval, da njegova strežnika (8.8.8.8 in...

Leta 2024 je Italija uvedla ščit pred piratstvom (Piracy Shield), ki omogoča prijavo kršitev avtorskih pravic in njihovo avtomatično obdelavo. Nato morajo ponudniki infrastrukture, kamor sodijo ponudniki dostopa do interneta, VPN-ja, gostovanja, upravljavci spletnih strani in drugi onemogočiti dostop do problematičnih strani. AGCOM meni, da tudi Cloudflare sodi v to skupino, saj njihovi strežniki DNS na naslovu 1.1.1.1 omogočajo razreševanje zahtevkov po naslovih IP.

Cloudflare trdi, da je nevtralni posrednik, ki nudi tehnične storitve (CDN, DNS resolver, WARP, reverse proxy service). AGCOM je na splošno drugačnega mnenja, saj je bil tudi od Googla zahteval, da njegova strežnika (8.8.8.8 in...