Kraja podatkov prek modulacije svetlosti zaslona

Slo-Tech - Na Univerzi Ben Gurion v Beer Ševi je skupina raziskovalcev v laboratoriju Mordechaija Gurija pokazala nov način kraje podatkov z računalnikov, ki niso povezani v omrežje. Skupina, ki že vrsto let raziskuje napade na odklopljene (air-gapped) sisteme, je to pot uporabila modulacijo svetlosti zaslonov.

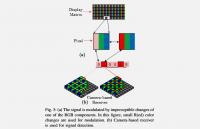

Pokazali so, kako lahko okuženi računalnik neznatno spreminja svetlost zaslona, tako da uporabnik tega ne opazi. Hkrati pa je to dovolj, da lahko oddaljena kamera spremembe zazna in algoritem izlušči modulirane podatke. Najučinkovitejše je spreminjajo svetlosti rdečih pikslov, kjer zadostuje triodstotna sprememba. Človeško oko tega zaradi hitrega osveževanja slike ne zazna, že preproste spletne kamere pa nimajo težav. Podatke je moč prenašati s hitrostjo do 10 b/s.

Napad so poimenovali Brightness in deluje, dokler lahko izolirani sistem nekako okužimo. To je dostikrat najtežji del vdora, a ni nemogoč. Kot je pokazal Stuxnet, gre največkrat z USB-ključi, pri čemer niti ne potrebujemo...

Pokazali so, kako lahko okuženi računalnik neznatno spreminja svetlost zaslona, tako da uporabnik tega ne opazi. Hkrati pa je to dovolj, da lahko oddaljena kamera spremembe zazna in algoritem izlušči modulirane podatke. Najučinkovitejše je spreminjajo svetlosti rdečih pikslov, kjer zadostuje triodstotna sprememba. Človeško oko tega zaradi hitrega osveževanja slike ne zazna, že preproste spletne kamere pa nimajo težav. Podatke je moč prenašati s hitrostjo do 10 b/s.

Napad so poimenovali Brightness in deluje, dokler lahko izolirani sistem nekako okužimo. To je dostikrat najtežji del vdora, a ni nemogoč. Kot je pokazal Stuxnet, gre največkrat z USB-ključi, pri čemer niti ne potrebujemo...

![[dodaj]](https://static.slo-tech.com/63658sm.jpg)