Odkrite ranljivosti v priljubljenem Wi-Fi čipu Realtek RTL8195A

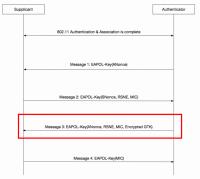

Slo-Tech - V priljubljenem modulu za Wi-Fi podjetja Realtek (RTL8195A), ki ga uporabljajo številne nezahtevne naprave, so raziskovalci iz izraelskega podjetja Vdoo odkrili šest resnih ranljivosti. Sumijo, da so iste ranljivosti prisotne tudi v čipih RTL8711AM, RTL8711AF in RTL8710AF, česar pa niso izrecno preverili. V vseh primerih gre za napake prekoračitve sklada (stack overflow) in branje izven okvirja (out-of-bounds reads), ki se skrivajo v izvedbi rokovalnega protoka pri vzpostavljanju povezave WPA2 (four-way handshake).

Ena izmed ranljivosti napadalcu, ki je v dovolj blizu čipa, omogoča prevzem popolnega nadzora nad čipom, ne da bi poznal ključ, če je RTL8195A dostopna točka ali odjemalec. To napadalcu dovoljuje, da izvede poljubno kodo. Dve drugi ranljivosti omogoča izvedbo napada DoS, preostale tri pa izrabo odjemalcev in izvajanje poljubne kode.

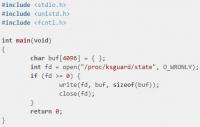

Napake v programski kodi Ameba Arduino 2.0.8, ki teče na čipu, je Realtek že zakrpal. Vse verzije po 21. 4. 2020 so odporne na...

Ena izmed ranljivosti napadalcu, ki je v dovolj blizu čipa, omogoča prevzem popolnega nadzora nad čipom, ne da bi poznal ključ, če je RTL8195A dostopna točka ali odjemalec. To napadalcu dovoljuje, da izvede poljubno kodo. Dve drugi ranljivosti omogoča izvedbo napada DoS, preostale tri pa izrabo odjemalcev in izvajanje poljubne kode.

Napake v programski kodi Ameba Arduino 2.0.8, ki teče na čipu, je Realtek že zakrpal. Vse verzije po 21. 4. 2020 so odporne na...