Kazahstan začenja napad MITM na ravni celotne države

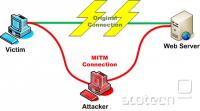

Slo-Tech - V sredo so kazahstanske oblasti začele prestrezati ves promet prek HTTPS v državi, s čimer želijo okrepiti nadzor nad internetom in početjem državljanov. Ponudniki dostopa do interneta so morali vzpostaviti posebne spletne strani, na katerih lahko uporabniki namestijo državne certifikate. Z namestitvijo certifikatov, ki jih je izdala kazahstanska vlada, bi imele oblasti možnost dešifrirati komunikacijo med uporabniki in strežniki HTTPS, jo prebrati in potem šifrirati ponovno ter poslati do končnega cilja. Gre torej za klasični napad MITM.

ISP-ji uporabnike od včerajšnjega dne preusmerjajo na strani za namestitev certifikate, če tega še niso storili. Enaka obvestila so prejeli po...

ISP-ji uporabnike od včerajšnjega dne preusmerjajo na strani za namestitev certifikate, če tega še niso storili. Enaka obvestila so prejeli po...