Ameriški vlaki imajo varnostno ranljivost že desetletje, popravka še ni

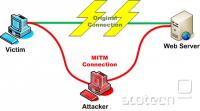

Paradoksalno ranljivost povzroča sistem, ki je bil zasnovan, da bi bili vlaki varnejši. Ameriški vlaki imajo v lokomotivi napravo Head-of-Train, na drugem koncu pa End-of-Train, ki komunicirata z brezžično povezavo. Prenos podatkov pa ni šifriran, zato ga lahko ponareja kdorkoli. Za izrabo ranljivosti je bilo treba zgolj ugotoviti, kako je kodiran (ne šifriran!) zapis. To je za protokol EOT/HOT znano že vsaj od leta 2012, a Association of American Railroads (AAR) ni reagirala. Tudi ko je bil leta 2016 objavljen podroben članek o tej luknji, se ni zgodilo nič.

Lahko pa bi se. Ranljivost omogoča...