vir: BBC

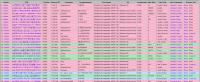

Seculert je prvo verzijo Dexterja odkril že lani decembra, medtem ko naj bi bil začel krožiti po svetu že lanskega septembra ali najpozneje oktobra. Medtem ko večina kraj številk kreditnih kartic temelji na odtujeni številki kartice v domačem računalniku s trojanskim konjem ali kopiranju magnetnega zapisa s fizično napravo na bankomatu (skimming), so se avtorji Dexterja odločili za enostavnejšo izvedbo tatvine. Napisali so specializiran kos programske opreme, ki okuži pametno blagajno. Ta nato ob vsaki transakciji strežnikom pod nadzorom pisca posreduje podatke z magnetnega zapisa na kartici (Track 1 in Track 2), ki omogočajo izdelavo fizičnega duplikata. Decembra se je Dexter širil zlasti po ZDA in Veliki Britaniji, letos pa napada zlasti Južno Afriko.

Napadalci sicer zbranih podatkov ne morejo uporabiti za spletne nakupe, ker na magnetnem zapisu ni podatka o trimestni kodi CVV2, ki je fizično zapisana na zadnji strani kartice. Vendar pa vsebuje magnetni zapis dovolj podatkov, da je mogoče izdelati fizični duplikat kartice in jo uporabiti za dvig gotovine na bankomatu ali plačilo prek POS-terminala. Lepota tega napada, če smemo to tako imenovati, je eleganca. Blagajne tečejo na različnih operacijskih sistemih; znaten delež jih poganja tudi Windows, ki je bil tarča tokratnega napada. Hkrati je to najmanj zaščitena točka bančnega sistema, saj je vdor v procesni center ali banko bistveno težji (ni pa nemogoč, kot smo tudi že pisali).

Napade v Južni Afriki je bilo nekoliko teže identificirati, saj so zlikovci uporabili predelano verzijo Dexterja, ki se izogiba detekciji. Še vedno pa ni točno znano, kako so uspeli okužiti blagajne, saj gre za precej specializiran kos strojne in programske opreme, ki ne brska po spletu in podobno. Verjetno so Dexter namestili z lažno posodobitvijo iz okuženega centra.