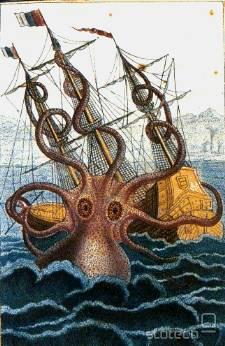

Mitološka pošast Kraken

vir: WikipediaKraken trenutno še nima grafičnega vmesnika, teče pa na Linux večjedrnih računalnikih z vsaj 3 GB RAM-a ter 1,7 do 2 TB praznega diskovja. V bližnji prihodnosti pa nameravajo avtorji dodati še podporo za hitrejše računanje (tim. GPU procesiranje) za ATI Radeon HD, nato pa še grafični vmesnik, ki bo delo s programom še bolj poenostavil.

Kraken sicer skupaj z mavričnimi tabelami (katerih dopolnjevanje sicer še vedno poteka) predstavlja le en del "problema" prestrezanja GSM komunikacij, saj skrbi le za krptoanalizo že prestreženih pogovorov. Samo prestrezanje je sicer mogoče izvesti na več načinov: s pomočjo posebne naprave USRP (cena s potrebnimi dodatki: pod 1000 EUR) ter programa AirProbe, s pomočjo cenenega GSM telefona s spremenjeno strojno programsko opremo OsmocomBB ali pa izdelavo domačega "IMSI catcherja" (o tem bomo še poročali, je pa projekt povezan z OpenBTS projektom).

Dodatne podrobnosti o projektu bodo predstavljene na Black Hat konferenci v Las Vegasu, 29. julija. Posebno predavanje bo sicer namenjeno tudi GSM varnosti na splošno.

Šifrirni algoritem A5 (v klasičnem GSM omrežju se uporabljata močnejši A5/1 in šibkejši A5/2) je bil teoretično prvič razbit leta 1999 (neodvisno sta ga razbila Jovan Golić in Marc Briceno). V 3G omrežjih se za šifriranje sicer uporablja A5/3 (algoritem Kasumi), ki je sicer precej bolj varen, a ima veliko pomanjkljivost: v primeru izpada 3G omrežja (npr. zaradi motenja signala) namreč GSM aparati samodejno preklopijo na "klasičen" GSM in s tem na A5/1 oz. A5/2.