Canon, Nikon in Sony z digitalnimi podpisi proti deepfakom

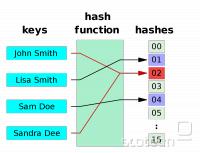

Slo-Tech - Ker razvoj umetne inteligence prinaša nove izzive pri zagotavljanju verodostojnosti slik in drugih posnetkov, so se v preteklosti pojavili pozivi za obvezno označevanje tako ustvarjenih vsebin. A problema se je možno lotiti tudi z druge smeri. Canon, Nikon in Sony razvijajo tehnologijo, ki bo v slike vstavila digitalne podpise, ki bodo jamčili za njihovo avtentičnost.

Orodje Verify, ki ga uporablja več novinarskih hiš, podpirajo pa ga tudi proizvajalci fotoaparatov in druge tehnike, omogoča brezplačno preverjanje avtentičnosti posnetkov. Če ima slika digitalni podpis, stran to prikaže skupaj s podatki o datumu, lokaciji in drugih podrobnostih. Standard podpira tudi omenjena trojica proizvajalcev, kamer ki obvladujejo več kot 90 odstotkov trga.

Sony bo spomladi letos pripravil posodobitve firmwara, ki bodo prinesli digitalne podpise v fotoaparate SLR. Canon bo prav tako izdal prvi fotoaparat s podporo za digitalne podpise v začetku tega leta, podpo tudi Nikon. Poteka tudi razvoj...

Orodje Verify, ki ga uporablja več novinarskih hiš, podpirajo pa ga tudi proizvajalci fotoaparatov in druge tehnike, omogoča brezplačno preverjanje avtentičnosti posnetkov. Če ima slika digitalni podpis, stran to prikaže skupaj s podatki o datumu, lokaciji in drugih podrobnostih. Standard podpira tudi omenjena trojica proizvajalcev, kamer ki obvladujejo več kot 90 odstotkov trga.

Sony bo spomladi letos pripravil posodobitve firmwara, ki bodo prinesli digitalne podpise v fotoaparate SLR. Canon bo prav tako izdal prvi fotoaparat s podporo za digitalne podpise v začetku tega leta, podpo tudi Nikon. Poteka tudi razvoj...