Sabotaže optičnih kablov v Franciji

Slo-Tech - Francoski operater Netalis je sporočil, da so bili v Franciji priče drugemu napadu na infrastrukturo od začetka olimpijskih iger. Po napadu na železniško omrežje so neznanci to pot sabotirali optične kable. Napad so zaznali okrog 2.15 zjutraj, njegove posledice pa so v nekaj urah odpravili.

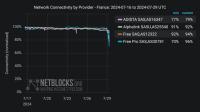

Zaradi napada je bil upočasnjen internetni promet v državi. Težave so imeli operaterji Bouygues, SFR in Free, Iz operaterja Iliad, ki ima v lasti Free, so sporočili, da Pariz ni bil prizadet, je bilo pa šest francoskih departmajev z upočasnjeno povezljivostjo. To so bili Bouches-du-Rhône, Aude, Oise, Hérault, Meuse in Drôme, a so do večera že povsod vzpostavili normalno povezljivost.

Največ težav je imel Free, manj pa SFR in Bouygues. Medtem ko je policija osumljence za napad na železniško omrežje že prijela, storilci za sabotažo kablov pa še niso identificirani.

Zaradi napada je bil upočasnjen internetni promet v državi. Težave so imeli operaterji Bouygues, SFR in Free, Iz operaterja Iliad, ki ima v lasti Free, so sporočili, da Pariz ni bil prizadet, je bilo pa šest francoskih departmajev z upočasnjeno povezljivostjo. To so bili Bouches-du-Rhône, Aude, Oise, Hérault, Meuse in Drôme, a so do večera že povsod vzpostavili normalno povezljivost.

Največ težav je imel Free, manj pa SFR in Bouygues. Medtem ko je policija osumljence za napad na železniško omrežje že prijela, storilci za sabotažo kablov pa še niso identificirani.