Najdena resna varnostna ranljivost v AJPESovi podpisni komponenti

Slo-Tech - V nedeljo popoldan se je na nas (in na SI-CERT) preko omrežja Tor obrnil neimenovan varnostni raziskovalec, ki je odkril več resnih varnostnih ranljivosti v podpisni komponenti, ki jo uporablja AJPES. Gre za aplikacijo mdSign, s pomočjo katere zavezanci podpisujejo dokumente, ki jih elektronsko oddajajo AJPES-u. Ker je bilo obvestil v zvezi s to spletno stranjo iz različnih virov v zadnjem času kar precej in ker gre v tem primeru res za jagodni izbor, smo se odločili prejeto obvestilo objaviti nemudoma.

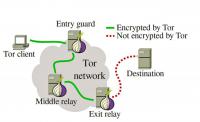

Varnostni raziskovalec je ugotovil, da zaradi napake v podpisni komponenti obstaja možnost, da napadalec, ki ima zmožnost izvesti aktiven napad s posrednikom (tim. MITM napad), žrtev pretenta, da z zasebnim ključem svojega kvalificiranega digitalnega potrdila...

Varnostni raziskovalec je ugotovil, da zaradi napake v podpisni komponenti obstaja možnost, da napadalec, ki ima zmožnost izvesti aktiven napad s posrednikom (tim. MITM napad), žrtev pretenta, da z zasebnim ključem svojega kvalificiranega digitalnega potrdila...