Vsi Western Digitalovi zunanji diski z zanič šifriranjem

Slo-Tech - Raziskovalci so ugotovili, da so Western Digitalovi zunanji diski iz družin My Passport in My Book, ki uporabljajo vgrajeno 256-bitno šifriranje AES, bistveno manj varni od pričakovanj. Diski imajo različne krmilnike in različno implementacijo šifriranja, vsem pa je skupno, da je napad nanje sorazmerno enostaven, s tem pa tudi prebiranje šifriranih podatkov. O izsledkih poročajo v 36-strani dolgem članku in predstavitvi.

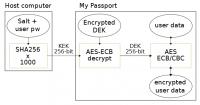

Preverjali so zunanje diske, ki uporabljajo šest različnih USB-vmesnikov različnih proizvajalcev: JMicron, Symwave, Initio in PLX. Šifriranje poteka tako, da se uporabnikovo geslo z algoritmom SHA256 pretvori v ključni kriptografski ključ (KEK). Ta se potem uporabi za šifriranje ključa za šifriranje podatkov (DEK). V EEPROM-u oziroma na servisnem področju na...

Preverjali so zunanje diske, ki uporabljajo šest različnih USB-vmesnikov različnih proizvajalcev: JMicron, Symwave, Initio in PLX. Šifriranje poteka tako, da se uporabnikovo geslo z algoritmom SHA256 pretvori v ključni kriptografski ključ (KEK). Ta se potem uporabi za šifriranje ključa za šifriranje podatkov (DEK). V EEPROM-u oziroma na servisnem področju na...