Microsoft bo upokojil SHA-1 in RC4

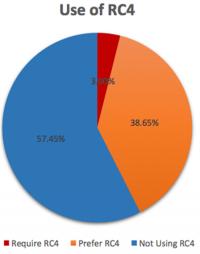

Microsoft - Algoritem RC4 je ena izmed najstarejših tokovnih šifer, ki se še vedno uporablja v starih verzijah protokola TLS in WEP. V RC4 so odkrili že številne ranljivosti, zato je njegova uporaba odsvetovana in se opušča. Raziskovalci so odkrili številne pomanjkljivosti, ki skupaj z naraščanjem računske moči omogočajo praktično izvedbo napadov na RC4. Recimo šifriranje WEP v brezžičnih usmerjevalnikih je že dlje časa mogoče zlomiti sorazmerno hitro (v manj kot dnevu). Obstajajo celo...