Slo-Tech - Veliki napad z izsiljevalsko programsko opremo je prizadel več kot deset britanskih zdravstvenih ustanov, poročajo z Otoka. Po zadnjih podatkih britanske NHS (National Health Service) je prizadetih vsaj 16 ustanov. Napad ni usmerjen izključno na bolnišnice in je prizadel tudi druge računalnike, dodajajo. Gre za izrabo ranljivosti EternalBlue, ki jo je prva odkrila NSA in uporabljala za lastne potrebe, vdor vanjo s strani Shadow Brokers pa jo je obelodanil celemu svetu. Najverjetneje gre za napad z Wanna Decryptor. O sorodnem napadu z virusom WannaCry pozročajo tudi iz Španije, kjer je velika žrtev operater Telefonica.

The Blackpool Gazette poroča, da je napad povzročil posledice na nacionalni ravni in da so nekatere bolnišnice (npr. Blackpool Victoria Hospital) ljudem že priporočile, naj do ureditve razmer ne obiskujejo zdravnika, če ne gre za urgentno situacijo. Številni računalniški sistemi namreč ne delujejo, zato je otežena obravnava bolnikov. Dokler sistema ne popravijo, bodo vse počeli papirnato. Podatki pacientov niso ogroženi v smislu kraje podatkov, so pa onesposobljeni informacijski sistemi. Trenutno so nedostopni podatki o zgodovini pacientov, datumi pregledov in posegov (sistem za naročanje), elektronska pošta in interni telefonski sistemi (posledica uporabe VoIP).

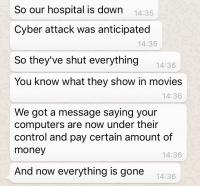

Britanska National Crime Agency (nekakšen njihov FBI) že preiskuje zadevo, a k ureditvi razmer to ne bo pripomoglo. V ta namen interni IT-oddelki delajo s polno paro. Virus, ki se širi po sistemih, od uporabnikov zahteva plačilo 300 dolarjev v bitcoinih, kar je precej običajen primer malwara. Problem pa nastopi, ko taka programska oprema napade ncentralni informacijski sistem. Okužba se je razširila ob 12.30, v naslednji uri in pol pa so prejeli navodila IT-oddelkov, naj vse sisteme izključijo, da preprečijo nadaljnje širjenje okužbe.

Novice » Kriptovalute » Britanske bolnišnice poklenile pod izsiljevalsko programsko opremo

dronyx ::

Se bo treba na hitro odklopit iz interneta. Jutri grem pa časopis kupit da vidim kaj je novega. Upam da ni imel spet Kim Jong Un slabega dneva...

Zgodovina sprememb…

- spremenil: dronyx ()

poweroff ::

Skratka, težava je v temle. NSA ve za cel kup ranljivosti, ampak jih ne sporoči proizvajalcem, pač pa zadrži zase. S tem imajo sicer strateško prednost, dokler... se ni zgodilo, da so jim to zlonamerno kodo ukradli (domnevno) Rusi. Pred časom se je namreč pojavila "hekerska skupina" Shadow Brokers (v resnici so bili to verjetno ruski agenti), ki je te ranljivosti javno objavila na internetu.

Microsoft je sicer hitro reagiral in izdal varnostne popravke, ampak marsikdo si popravkov ni naložil. Ranljivost so sedaj izkoristile kriminalne združbe in napisale kripto virus s katerim od bolnišnic sedaj terjajo denar.

Skratka, to kar je bila za NSA do nedavnega strateška prednost, se je sedaj obrnilo proti njim oziroma proti njihovim lastnim državam... glede na obseg problema se zna zgoditi, da bo dejansko ogroženo tudi kakšno človeško življenje.

Microsoft je sicer hitro reagiral in izdal varnostne popravke, ampak marsikdo si popravkov ni naložil. Ranljivost so sedaj izkoristile kriminalne združbe in napisale kripto virus s katerim od bolnišnic sedaj terjajo denar.

Skratka, to kar je bila za NSA do nedavnega strateška prednost, se je sedaj obrnilo proti njim oziroma proti njihovim lastnim državam... glede na obseg problema se zna zgoditi, da bo dejansko ogroženo tudi kakšno človeško življenje.

sudo poweroff

dronyx ::

(v resnici so bili to verjetno ruski agenti)

No, tole da so danes za vse krivi "Rusi" me spominja na čase hladne vojne, ko so ZDA razvijale na skrivaj vohunska letala U2 in SR-71. Takrat so bili pa priročen izgovor UFO in nezemljani...Moraš vedeti, da je v svetu "tajnih služb" en cel kup namernih dezinformacij, izmišljenih zgodb, zavajanja in laži...

Zgodovina sprememb…

- spremenil: dronyx ()

Mr.B ::

Potem pa bereš pri Slovenskih novicah neaj takega : Bizarna napaka znanega proizvajalca računalnikov ogrozila uporabnike

Ajde dajmo dolžino onega, kdo za to bolje od Kitajcev, rusov in Jimma

Ajde dajmo dolžino onega, kdo za to bolje od Kitajcev, rusov in Jimma

Lol se Hutiji delajo Facpalm USA:

A Navy fighter jet fell overboard Monday when the USS Harry S. Truman

aircraft carrier veered to avoid fire from the Houthis

A Navy fighter jet fell overboard Monday when the USS Harry S. Truman

aircraft carrier veered to avoid fire from the Houthis

SlimDeluxe ::

Mene pa zanima, kateri sistemi so prizadeti in ali je kateri od antivirusnikov uspešen pri zaustavljanju?

Desktop: R5 3600X | MSI MPG B550 | RX580 8GB | 32GB DDR4 | be quiet! 650W

Laptop: Lenovo ThinkPad T15 G2 | i7-1165G7 | 32GB DDR4 | 15" FullHD IPS

Laptop: Lenovo ThinkPad T15 G2 | i7-1165G7 | 32GB DDR4 | 15" FullHD IPS

dronyx ::

Za širjenje takih napadov so danes praktično idealni pogoji, oziroma skoraj prelepo da bi bilo lahko res! Na eni strani je praktično prosto dostopnih cel kup orodji, ki so jih naredili razni profiji za izkoriščanje znanih ranljivosti, na drugi strani pa je v omrežje povezanih ogromno računalnikov kjer je posodabljanje ali namerno izklopljeno (razne piratske verzije OS), ali pa je zaradi raznih razlogov v nekem trenutku prenehalo delovati in uporabniki tega ne vedo, ali pa ne znajo rešiti. Se sploh ne čudim zakaj bitcoinom tako raste vrednost. Skratka...srečno...

In kaj naj bi bili dokazi?

Shadow Brokers so skoraj gotovo Rusi. O tem praktično ni več dvoma.

In kaj naj bi bili dokazi?

Zgodovina sprememb…

- spremenil: dronyx ()

Mr.B ::

Obstajajo dobri programi, ki imajo nameščenega agenta na PC-ju, rabiš pa tudi real time povezavo na internetni "oblak". Samo to je za večino no vsaj slovenskih "veleumnikov" velik problem. No pa pustimo da je dražje kot ms defender , ki je v tem tednu dobil kritični popravkek, ker kao prevzameš nadzor nad pc-jem kar s poslanim mejlom, ne da bi tega s klinetom sploh pogledal...

Lol se Hutiji delajo Facpalm USA:

A Navy fighter jet fell overboard Monday when the USS Harry S. Truman

aircraft carrier veered to avoid fire from the Houthis

A Navy fighter jet fell overboard Monday when the USS Harry S. Truman

aircraft carrier veered to avoid fire from the Houthis

dronyx ::

Ko veliko telekomunikacijsko podjetje po zvočnikih zaposlene obvešča, da naj takoj ugasnejo računalnike je jasno, da nimajo pojma kaj delajo.

dronyx ::

SlimDeluxe je izjavil:

Mene pa zanima, kateri sistemi so prizadeti in ali je kateri od antivirusnikov uspešen pri zaustavljanju?

Očitno Windows, ampak Microsoft naj bi za to ranljivost (EternalBlue) že pred časom izdal popravek. Kakor sem do sedaj prebral ranljivost (ki jo je izkoriščala NSA in so jim znanje ukradli ter javno objavili) omogoča prevzem nadzora nad PC, tako da je verjetno dovolj, da se ti okuži en računalnik v LAN prek e-pošte, ostali pa potem zadevo dobijo prek omrežja samodejno, podobno kot se je širil virus blaster. To bi razložili kako se je lahko to tako hitro razširilo.

Zgodovina sprememb…

- spremenil: dronyx ()

sash69 ::

Offtopic:

Vedno ko slišim Shadow Broker(s) se spomnim na Mass Effect. :)

Res kul ime za hekersko skupino. :)

Vedno ko slišim Shadow Broker(s) se spomnim na Mass Effect. :)

Res kul ime za hekersko skupino. :)

So, Eclipse and Xdebug walk into a bar, and then my Apache server dies.

konspirator ::

Obstajajo dobri programi, ki imajo nameščenega agenta na PC-ju, rabiš pa tudi real time povezavo na internetni "oblak". Samo to je za večino no vsaj slovenskih "veleumnikov" velik problem. No pa pustimo da je dražje kot ms defender , ki je v tem tednu dobil kritični popravkek, ker kao prevzameš nadzor nad pc-jem kar s poslanim mejlom, ne da bi tega s klinetom sploh pogledal...

Britanski so kot kaže tudi v isti kategoriji kot slovenski.

In ko bo naslednji nsa zero day exploit prišel na svet, se bo zgodba ponovila.

--

Zgodovina sprememb…

- spremenilo: konspirator ()

Mr.B ::

MS kritični popravek : ajde grem stavit da je praktično 0 računalnikov na UKC-ju up to date. Sreča, da doktorji ne uporabljajo elekteonske pošte.

Lol se Hutiji delajo Facpalm USA:

A Navy fighter jet fell overboard Monday when the USS Harry S. Truman

aircraft carrier veered to avoid fire from the Houthis

A Navy fighter jet fell overboard Monday when the USS Harry S. Truman

aircraft carrier veered to avoid fire from the Houthis

SeMiNeSanja ::

MS kritični popravek : ajde grem stavit da je praktično 0 računalnikov na UKC-ju up to date. Sreča, da doktorji ne uporabljajo elekteonske pošte.

Saj dovolj, da jo vratar....

konspirator ::

SlimDeluxe je izjavil:

Mene pa zanima, kateri sistemi so prizadeti in ali je kateri od antivirusnikov uspešen pri zaustavljanju?

Očitno Windows, ampak Microsoft naj bi za to ranljivost (EternalBlue) že pred časom izdal popravek. Kakor sem do sedaj prebral ranljivost (ki jo je izkoriščala NSA in so jim znanje ukradli ter javno objavili) omogoča prevzem nadzora nad PC, tako da je verjetno dovolj, da se ti okuži en računalnik v LAN prek e-pošte, ostali pa potem zadevo dobijo prek omrežja samodejno, podobno kot se je širil virus blaster. To bi razložili kako se je lahko to tako hitro razširilo.

Če se je exploit razširil preko zero day microsoft SMB, potem to pojasnjuje, da so morali napadalci samo najti 1 slabše zaščiten sistem/ali 1x biti uspešni v ribarjenju z emaili, od tu dalje gre zadeva preko ms smb exploita kot snežni plaz naprej po lanu.

Obstaja kakšna pametna alternativa ms smb za file sharing v lanu ?

--

Zgodovina sprememb…

- spremenilo: konspirator ()

Mr.B ::

Sreča je to, da nisem v timu, ki "kjer dela" skrbi za ostale stranke, ampak sem dediciran za stranko, ki ima "ensilo", samo me pa verjetno v ponedeljek čaka tudi kak egneyt restore

Lol se Hutiji delajo Facpalm USA:

A Navy fighter jet fell overboard Monday when the USS Harry S. Truman

aircraft carrier veered to avoid fire from the Houthis

A Navy fighter jet fell overboard Monday when the USS Harry S. Truman

aircraft carrier veered to avoid fire from the Houthis

dronyx ::

cyber gang with possible links to Russia is being blamed for the extraordinary worldwide computer security breach - possibly in retaliation for US airstrikes on Syria.

vir

Zgodovina sprememb…

- spremenil: dronyx ()

SeMiNeSanja ::

Jaz se samo bojim, da ne bo komu poknil film, tako kot je onemu, ki je šel s pištolo nad zdravnika - s to razliko, da bo vzel enega od teh kriptovirusov, ga lepo preimenoval v 'napotnica.pdf' in poslal na vse naše zdravstvene ustanove (meil naslovi za naročanje so itak objavljeni). Če še v spremnem besedilu napiše "kdaj bi lahko bil na vrsti za storitev, na katero me je napotil moj zdravnik?", grem staviti, da bo priponka odprta v 99,9% prejemnikov.

Tudi pomisliti si ne upam, kakšna štala bi to bila.

Tudi pomisliti si ne upam, kakšna štala bi to bila.

dronyx ::

Si Cert je izdal obvestilo.

Skrbniki omrežij lahko v namen zaščite pred okužbo na požarnih pregradah blokirajo dohodni promet na vratih 445 (SMB over IP). Pred postavitvijo je potrebno preveriti, da tovrstna blokada ne bo blokirala tudi morebitnih legitimnih povezav oz. prometa.

Zgodovina sprememb…

- spremenil: dronyx ()

SimplyMiha ::

Kar je nesmisel, saj vsi vedo, da Rusi nimajo denarja. Bolj se splača ciljati telefone holivudskih zvezd!

7982884e ::

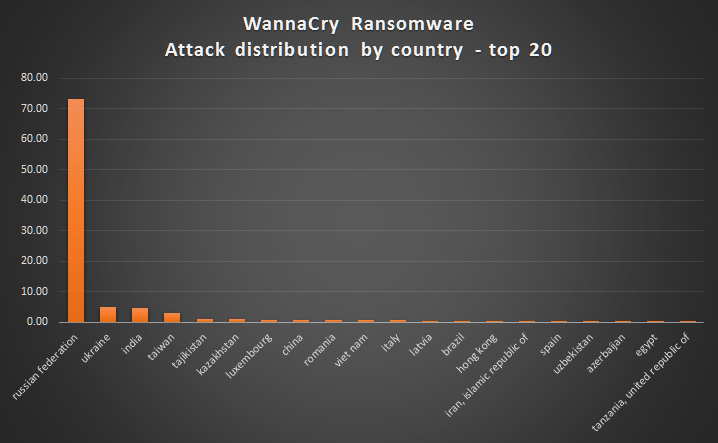

Kar je nesmisel, saj vsi vedo, da Rusi nimajo denarja. Bolj se splača ciljati telefone holivudskih zvezd!kaj ima tukaj smisel? saj virus ne ve, kdo ima denar, samo pride tja, kamor lahko. in dolocene drzave so lazje zaradi drugacne distribucije OSov. zgornja slika pa sploh nakazuje, da je bil zacetek infekcije v rusiji.

konspirator ::

izvor infekcije je torej znan

Kako veš da ni to samo proksi (en kup okuženih strežnikov, ki služijo kot navidezni c&c) ?

--

Zgodovina sprememb…

- spremenilo: konspirator ()

SeMiNeSanja ::

Si Cert je izdal obvestilo.

Skrbniki omrežij lahko v namen zaščite pred okužbo na požarnih pregradah blokirajo dohodni promet na vratih 445 (SMB over IP). Pred postavitvijo je potrebno preveriti, da tovrstna blokada ne bo blokirala tudi morebitnih legitimnih povezav oz. prometa.

Očitno so prebrali moje godrnjanje - pred pol ure tega obvestila še ni bilo.

Skrbniki omrežij lahko v namen zaščite pred okužbo na požarnih pregradah blokirajo dohodni promet na vratih 445 (SMB over IP).Kateri norec ga pa ima odprtega proti internetu? Tega bi bilo treba takoj odpustiti.

SeMiNeSanja ::

Glede na to, da zadeva uporablja Tor za C&C, sem dejansko tudi presenečen, da toliko ljudi dovoljuje uporabo Tor-a v svojih omrežjih - nenazadnje je to skrit backdoor. Že samo z blokiranjem Tor-a bi se očitno kar nekaj tega zaustavilo še predenj bi naredilo kakšno resno škodo.

LeQuack ::

Men je čudno da so ti hekerji tako skromni, glede na to da gre za zdravstvene ustanove bi komot zahtevali 100x več in bi bil to še vedno drobiž, 30k računajo za eno dobro kosilo v bolniški postelji. Najbrž jih vsaka izgubljena minuta zaradi ukvarjanja s tem problemom stane vsaj 30k če ne še več. Mogoče gre pa samo za simbolno ceno in gre za princip ali kaj podobnega.

Quack !

Zgodovina sprememb…

- spremenil: LeQuack ()

tony1 ::

SeMiNeSanja je izjavil:

Glede na to, da zadeva uporablja Tor za C&C, sem dejansko tudi presenečen, da toliko ljudi dovoljuje uporabo Tor-a v svojih omrežjih - nenazadnje je to skrit backdoor. Že samo z blokiranjem Tor-a bi se očitno kar nekaj tega zaustavilo še predenj bi naredilo kakšno resno škodo.

Preprosto nimajo firewallov, ki bi znala Tor blokirati na Layerju 7.

Še huje, niti sanja se jim ne, da takšna oprema obstaja.

Nauk zgodbe? Investirajte v BTCje.

poweroff ::

Huh, koliko traparij ste napisali... Pojdimo po vrsti.

Prvič, neizpodbitnega dokaza, da je za Shadow Brokers Rusija seveda ni. Predlagam pa, da si preberete kakšne analize, pa ne CNN ali RT, pač pa kar Schneierja. Lepo pove, da je to teorija, ampak jo precej dobro utemelji. Sicer je zadeva tudi logična. ZDA same svojih orodij niso objavile, žvižgač najverjetneje tudi ne (Schneier pojasni zakaj), torej ostanejo zgolj nasprotniki ZDA. Ti pa vemo kateri so. Ko upoštevaš samo tiste, ki imajo dovolj zmožnosti za kaj takega, je rezultat jasen.

Da se razumemo, meni gredo ZDA s svojim prisluškovanjem izjemno na jetra, ampak zato pač ne bo zagovarjal Ruskih kibernapadov.

Drugič - ne mešati ruskega izvora Shadow Brokers z ransomwareom, ki izvora iz Rusije. Ruska kriminalna scena je pač samo dovolj razvita in inteligentna, da so ta orodja pograbili in jih vgradili v svoje trojance. Tako kot bi pograbili orodja, ki bi jih leaknili Američani, Izraelci ali kdo tretji.

Zakaj zahtevajo 300 EUR? Ker je to najbolj racionalno. Poznam primer, ko so neki (najverjetneje) Slovenci okužili neko šolo in zahtevalo 7000 EUR za obnovitev računovodskih podatkov. Vodstvo je izračunalo, da jih pretipkavanje podatkov stane več kot pol manj, in so kriminalcem lepo pokazali sredinec. 300 EUR je ravno taka vsota, da jo bo plačal praktično vsak takoj brez pomislekov. Pa treba je vedeti, da je to 300 x št. računalnikov...

Tretjič. Za določene sisteme obstajajo zelo dobri razlogi, da se jih ne posodablja. Žal je to neposodabljanje kultura, ki je razširjena predvsem v okolju Windows, saj je tam zelo pogosto, da posodobitev kaj pokvari. Po drugi strani Mac OS tega problema skorajda nima. Ampak kakorkoli, to je žal realnost in ne slaba praksa, saj za to realnost obstajajo določeni tehtni razlogi.

Četrtič. Da veliko telekomunikacijsko podjetje po zvočnikih zaposlene obvešča, da naj takoj ugasnejo računalnike je samo dokaz, da je sranje zadelo ventilator. Verjamem, da jim v tistem trenutku ni ostalo nič drugega. Ja, lahko bi izklopili omrežje, ampak verjetno niti nimajo ustreznega scenarija za to, oziroma bi izklapljanje trajalo bistveno več časa. Zapora firewalla pa najbrž še bistveno več.

Petič. Sem imel priložnost videti informacijski sistem v eni večjih slovenskih bolnišnic in sem prepričan, da v takemle primeru gladko pade. Kar je pa najhuje je pa to, da je SI-CERT sicer izdal obvestilo, ampak marsikateri informatik ga ne bo prebral, nekateri ga celo ne bodo razumeli, skoraj nihče pa ne bo mogel kakorkoli ukrepati. O nameščanju popravkov ne odloča sam, o nakupu NAS sistemov ne odloča sam, itd... V bistvu nimamo niti podatkov za vsaj približno oceno kakšen je najslabši možen scenarij in kako hitro se lahko uresniči. Nimamo (kot država) nobenih načrtov ali mehanizmov za vzpostavitev zaščite oz. obrambe pred takimi zadevami. In nimamo niti načrta za odpravo škode.

Prvič, neizpodbitnega dokaza, da je za Shadow Brokers Rusija seveda ni. Predlagam pa, da si preberete kakšne analize, pa ne CNN ali RT, pač pa kar Schneierja. Lepo pove, da je to teorija, ampak jo precej dobro utemelji. Sicer je zadeva tudi logična. ZDA same svojih orodij niso objavile, žvižgač najverjetneje tudi ne (Schneier pojasni zakaj), torej ostanejo zgolj nasprotniki ZDA. Ti pa vemo kateri so. Ko upoštevaš samo tiste, ki imajo dovolj zmožnosti za kaj takega, je rezultat jasen.

Da se razumemo, meni gredo ZDA s svojim prisluškovanjem izjemno na jetra, ampak zato pač ne bo zagovarjal Ruskih kibernapadov.

Drugič - ne mešati ruskega izvora Shadow Brokers z ransomwareom, ki izvora iz Rusije. Ruska kriminalna scena je pač samo dovolj razvita in inteligentna, da so ta orodja pograbili in jih vgradili v svoje trojance. Tako kot bi pograbili orodja, ki bi jih leaknili Američani, Izraelci ali kdo tretji.

Zakaj zahtevajo 300 EUR? Ker je to najbolj racionalno. Poznam primer, ko so neki (najverjetneje) Slovenci okužili neko šolo in zahtevalo 7000 EUR za obnovitev računovodskih podatkov. Vodstvo je izračunalo, da jih pretipkavanje podatkov stane več kot pol manj, in so kriminalcem lepo pokazali sredinec. 300 EUR je ravno taka vsota, da jo bo plačal praktično vsak takoj brez pomislekov. Pa treba je vedeti, da je to 300 x št. računalnikov...

Tretjič. Za določene sisteme obstajajo zelo dobri razlogi, da se jih ne posodablja. Žal je to neposodabljanje kultura, ki je razširjena predvsem v okolju Windows, saj je tam zelo pogosto, da posodobitev kaj pokvari. Po drugi strani Mac OS tega problema skorajda nima. Ampak kakorkoli, to je žal realnost in ne slaba praksa, saj za to realnost obstajajo določeni tehtni razlogi.

Četrtič. Da veliko telekomunikacijsko podjetje po zvočnikih zaposlene obvešča, da naj takoj ugasnejo računalnike je samo dokaz, da je sranje zadelo ventilator. Verjamem, da jim v tistem trenutku ni ostalo nič drugega. Ja, lahko bi izklopili omrežje, ampak verjetno niti nimajo ustreznega scenarija za to, oziroma bi izklapljanje trajalo bistveno več časa. Zapora firewalla pa najbrž še bistveno več.

Petič. Sem imel priložnost videti informacijski sistem v eni večjih slovenskih bolnišnic in sem prepričan, da v takemle primeru gladko pade. Kar je pa najhuje je pa to, da je SI-CERT sicer izdal obvestilo, ampak marsikateri informatik ga ne bo prebral, nekateri ga celo ne bodo razumeli, skoraj nihče pa ne bo mogel kakorkoli ukrepati. O nameščanju popravkov ne odloča sam, o nakupu NAS sistemov ne odloča sam, itd... V bistvu nimamo niti podatkov za vsaj približno oceno kakšen je najslabši možen scenarij in kako hitro se lahko uresniči. Nimamo (kot država) nobenih načrtov ali mehanizmov za vzpostavitev zaščite oz. obrambe pred takimi zadevami. In nimamo niti načrta za odpravo škode.

sudo poweroff

dronyx ::

"Nameščanje popravkov" v praksi niti ni tako preprosto kot se zdi. Teoretično pač imaš vklopljeno posodabljanje in ti ni potrebno narediti nič. Vendar v praksi se iz raznih razlogov lahko posodabljanje v nekem trenutku ustavi in je potrebno na računalniku reševat zakaj ne dela več. S tem je lahko veliko dela, sploh v organizacijah, kjer je več sto ali več tisoč PC. Ponavadi imajo sicer centralni sistem za distribucijo popravkov kot je WSUS in lahko vidijo stanje popravkov na računalnikih iz centralne lokacije oziroma konzole, ampak problemi se pa ne rešijo sami. Za to reševat potrebuješ kader (patika team ljubkovalno imenovan, ki mora skakat okrog), čas, znanje...

Zgodovina sprememb…

- spremenil: dronyx ()

Glugy ::

To je lahko zelo zelo zeloooooooooo slabo.....Odgovor temu je lahko pretiran nadzor nad internetom.....Oziroma hitrejši konec svobodnega interneta kolikor ga je še ostalo.

Upam da se motim seveda.

Upam da se motim seveda.

dronyx ::

Glede nameščanje popravkov moram še nekaj dodat. Tam kjer nimajo nekega sistema za distribucijo popravkov in se računalniki posodabljajo direktno iz Windows update si ne predstavljam kako lahko sploh spremljajo stanje na računalnikih. Saj verjetno nimajo zaposlenih ljudi ki vsak dan skačejo naokrog in gledajo zgodovino posodobitev. Torej v takih primerih preprosto ne vedo, kakšno je dejansko stanje glede popravkov. Pa tudi tam, kjer tak sistem imajo morajo kot rečeno še vedno imeti ekipo ki to spremlja, rešuje težave, testira popravke, preden gre v produkcijo...

SeMiNeSanja ::

SeMiNeSanja je izjavil:

Glede na to, da zadeva uporablja Tor za C&C, sem dejansko tudi presenečen, da toliko ljudi dovoljuje uporabo Tor-a v svojih omrežjih - nenazadnje je to skrit backdoor. Že samo z blokiranjem Tor-a bi se očitno kar nekaj tega zaustavilo še predenj bi naredilo kakšno resno škodo.

Preprosto nimajo firewallov, ki bi znala Tor blokirati na Layerju 7.

Še huje, niti sanja se jim ne, da takšna oprema obstaja.

Nauk zgodbe? Investirajte v BTCje.

Stvar je lahko še hujša od tega.

Vem za primer, ko SO imeli požarno pregrado, ki je znala zelo lepo blokirati Tor na Layer 7, pa tudi C&C komunikacijo na L7 in še marsikaj drugega, imela AV, IPS,....

Pa so šli zamenjat zunanjega vzdrževalca omrežja, ki jim je to vse lepo pošlihtal in si navlekli šalabajzerja, ki je med prvimi nujnimi posegi to požarno pregrado vrgel ven in jo nadomestil z Mikrotikom.

Ne vem, s čem je tak poseg upravičil. Če je bil razlog, da zadeve ne zna upravljati (žal je to pogost razlog), potem bi jaz takega šalabajzerja postavil direktno pred vrata. Če nekaj ne znaš, se pač naučiš, ali pa se vsaj podučiš, za kaj se gre, ne pa da kar rip&replace - z rešitvijo, ki leži dve generaciji nazaj od aktualne, ker tisto pa kao znaš upravljati (vprašanje, če res?).

kuall ::

Treba je imet zrihtan backup:

dnevno delat backup na drug disk (če ti disk crkne), tedensko pa na cloud najpomembnejše stvari (bandwidth ovira) in vse na zunanji disk, ki ga odklopiš in fizično odneseš v drugo zgradbo. To je bolj važno kot imeti antivirus, o katerem se stalno govori, o backupu pa le redko slišiš. Sem še kaj pozabil?

dnevno delat backup na drug disk (če ti disk crkne), tedensko pa na cloud najpomembnejše stvari (bandwidth ovira) in vse na zunanji disk, ki ga odklopiš in fizično odneseš v drugo zgradbo. To je bolj važno kot imeti antivirus, o katerem se stalno govori, o backupu pa le redko slišiš. Sem še kaj pozabil?

Zgodovina sprememb…

- spremenilo: kuall ()

AndrejO ::

Treba je imet zrihtan backup:

dnevno delat backup na drug disk (če ti disk crkne), tedensko pa na cloud in na zunanji disk, ki ga odklopiš in fizično odneseš v drugo zgradbo. To je bolj važno kot imeti antivirus, o katerem se stalno govori, o backupu pa le redko slišiš. Sem še kaj pozabil?

Da moraš imeti preverjeno delujoč in uporaben postopek za obnovo/povrnitev podatkov.

SeMiNeSanja ::

Treba je imet zrihtan backup:

dnevno delat backup na drug disk (če ti disk crkne), tedensko pa na cloud in na zunanji disk, ki ga odklopiš in fizično odneseš v drugo zgradbo. To je bolj važno kot imeti antivirus, o katerem se stalno govori, o backupu pa le redko slišiš. Sem še kaj pozabil?

Da moraš imeti preverjeno delujoč in uporaben postopek za obnovo/povrnitev podatkov.

Vsekakor - obvezno.

AMPAK - predstavljaj si bolnico v kateri morajo vse računalnike formatirati, reinštalirat, povrniti backupe. Če imaš še tako dober disaster recovery plan, to ne gre v enem dnevu. Tudi v dveh ne. Pa naj bo bolnica še tako majhna.

Poslovna škoda je tako dejansko gromozanska, tudi če imaš čisto vse na backup-ih. Vemo pa, da čisto vsega nima nihče. Mogoče vitalne podatke ampak še vedno moraš potem nazaj vzpostaviti celotno omrežje. Sicer imaš orodja, ki tudi to rešujejo ampak tudi ta orodja ne postavijo uporabniškega dela omrežja nazaj na noge v enem ali dveh dneh.

Torej je še kako pomembno, da si se ukvarjal tudi s preventivo, da recovery procedur sploh ne boš rabil 'zagnati'. Preventiva pa takointako vemo, da se začne z izobraževanjem uporabnikov, ... konča pa tam, ko se začnejo recovery procedure.

AndrejO ::

SeMiNeSanja je izjavil:

Treba je imet zrihtan backup:

dnevno delat backup na drug disk (če ti disk crkne), tedensko pa na cloud in na zunanji disk, ki ga odklopiš in fizično odneseš v drugo zgradbo. To je bolj važno kot imeti antivirus, o katerem se stalno govori, o backupu pa le redko slišiš. Sem še kaj pozabil?

Da moraš imeti preverjeno delujoč in uporaben postopek za obnovo/povrnitev podatkov.

Vsekakor - obvezno.

AMPAK - predstavljaj si bolnico v kateri morajo vse računalnike formatirati, reinštalirat, povrniti backupe. Če imaš še tako dober disaster recovery plan, to ne gre v enem dnevu. Tudi v dveh ne. Pa naj bo bolnica še tako majhna.

Ad.1:

Uporaben postopek za obnovo/povrnitev podatkov/sistemov je vedno podrejen poslovnim potrebam ustanove/podjetja.

Ad.2:

T.i. "disaster recovery plan" ne obstaja v vakumu, temveč je del večjega načrta zagotavljanja neprekinjenega poslovanja, ki definira cilje za Ad.1. Majhna podjetja lahko shajajo z grobo skico le tega, večji sistemi potrebujejo formalen dokument za katerim stojijo glave, če kaj "nepravilno" pade dol.

Ad.3:

Različni podsistemi so različno občutljivi na različne vrste izpadov, na trajanje izpadov in na izgubo podatkov. Parametre le teh (jaz bi jim rekel SLO-je), se določi v ali na podlagi ugotovitev v Ad.2.

Ad.4:

Večino postopkov obnove je možno in potrebno testirati, da se zagotovi:

- Usposobljenost osebja, ki bo moralo proces obnove izvajati.

- Pravilnost postopkov (včasih pride do razkoraka, ko se sistemi spreminjajo).

- Doseganje zastavljenih časovnih rokov za izvedbo postopkov.

Brez tega testiranja ne more nihče vedeti, če je načrt sploh realen/izvedljiv/smiselen.

Edina razlika med UKC in podjetjem s tremi zaposlenimi in fikusom, je to, da večji sistemi potrebujejo formalizirane procese in jasno določitev odgovornosti za posamezne dele poslovanja ter nato tudi njihovo spremljanje (ISO tukaj pomaga), pri fikusu pa se lahko stvari dogovorijo v enem popoldnevu ob piru enkrat ali dvakrat na leto.

SeMiNeSanja je izjavil:

Poslovna škoda je tako dejansko gromozanska, tudi če imaš čisto vse na backup-ih.

To, da je poslovna škoda "gromozanska" ne pove ničesar. Uporabni podatki, ki se jih pridobi, ko je incident zaključen, so:

- Kakšna bi bila škoda, če načrta obnove ne bi bilo? Večja, manjša, podobna?

- Kakšni bi bili stroški spremembe procesov, da se bi škodo še bolj zmanjšalo.

Npr. če potres onemogoči delovanje glavne stavbo UKC, je to nesporno "gromozanska škoda", ampak pomembna vprašanja so, če bi bila ta škoda večja ali manjša, če UKC ne bi imel načrta ukrepanja in kakšen je strošek sprememb, da se bi škoda v morebitnih prihodnjih tovrstnih incidentih zmanjšala.

SeMiNeSanja je izjavil:

Vemo pa, da čisto vsega nima nihče.

Učimo se z nabiranjem izkušenj. Idealno tako, da si te pridobivajo drugi, mi pa o njih beremo in se iz njih učimo v dobrem in, kar je žal bolj pogosto, v slabem.

SeMiNeSanja je izjavil:

Torej je še kako pomembno, da si se ukvarjal tudi s preventivo, da recovery procedur sploh ne boš rabil 'zagnati'. Preventiva pa takointako vemo, da se začne z izobraževanjem uporabnikov, ... konča pa tam, ko se začnejo recovery procedure.

"Tehnično" se temu reče načrt neprekinjenega poslovanja. Bankam, recimo, je izdelava in verifikacija takšnega načrta naložena kar z zakonom.

Kar se tiče "izobraževanja uporabnikov". To metodo se prakticira že 30 let, pa še vedno ni obrodila rezultatov. Očitno je potrebna druga metoda in ne več zgolj sledenje excelovim preglednicam revozorjev s plašnicami (čeprav to pač mora ostati, tako kot se mora še kje drugje izvajati malo teatra, da so ljudje srečni in zadovoljni).

SeMiNeSanja ::

Noja... ti revizorji... res si lepo povedal, da imajo plašnice. Tabela in kljukice. Na koncu pa gozda ne vidijo, ker je preveč dreves.

LeQuack ::

Jaz bi rekel da so ti vdori delo Microsofta, ker hoče da se ljudje bojijo in nadgradijo na kao varen Windows 10, ki se vsake 5 minut posodobi.

Quack !

mtosev ::

se vidi, da je dober hack. to je celo bila glavna novica na cnnu.

jaz sem safe. winsi so up to date

jaz sem safe. winsi so up to date

Core i9 10900X, ASUS Prime X299 Edition 30, 32GB 4x8 3600Mhz G.skill, CM H500M,

ASUS ROG Strix RTX 2080 Super, Samsung 970 PRO, UltraSharp UP3017, Win 11 Pro,

Enermax Platimax 1700W | moj oče darko 1960-2016, moj labradorec max 2002-2013

ASUS ROG Strix RTX 2080 Super, Samsung 970 PRO, UltraSharp UP3017, Win 11 Pro,

Enermax Platimax 1700W | moj oče darko 1960-2016, moj labradorec max 2002-2013

kuall ::

Mi lahko razloži kdo kako se tole točno širi in kakšne veze ima Windows update s tem? Je težko najdit v googlu odgovor na to.

dronyx ::

Mi lahko razloži kdo kako se tole točno širi in kakšne veze ima Windows update s tem? Je težko najdit v googlu odgovor na to.

Gre za ransomware tako da se širi prek e-pošte z okuženo priponko. Očitno pa zna izkoristiti ranljivost ki omogoča potem distribucijo okužbe prek lokalnega omrežja (torej je dovolj da se v LAN okuži en PC prek pošte, ostali pa potem od njega). Windows update ima vezo zato, ker je MS ranljivost, ki jo ta ransomware izkorišča, zakrpal s popravki marca 2017, tako da če se ti Windows pravilno posodablja naj bi bil varen. Kot kaže so pa uspeli zaustaviti oziroma vsaj upočasniti širjenje...

dronyx ::

Na rtvslo.si piše, da naj bi okužba napadla slovenski Revoz in zaustavila delo nočne izmene, ker so bili računalniki zaklenjeni.

RedDrake ::

Hja, in potem nekdo napiše v komentar pod novico (na rtv) "Nekomu na nočni izmeni je bilo dolgčas... Da sem administrator ga zgrabim za kravateljc.".

Kot je že zgoraj pisal SeMiNeSanja, tako velika firma nima izgovora, zakaj IT ni v _NULO_ pošlihtan. Za kravateljc bi bilo treba administratorja, ker so računalniki proizvodnje linije na isti mreži kot računalniki z dostopom do interneta. To recimo jaz vidim kot katastrofalni fail.

Recimo, jaz pomagam enemu majhnemu podjetju zastonj z IT in mrežo, pa sem včeraj zvečer prek VPN na daljavo prižgal vse mašine, se logiral gor in preveril, če imajo potrebne popravke.

Mogoče se bo pa trg IT adminov sedaj malo korigiral? Ne bi bilo slabo

Kot je že zgoraj pisal SeMiNeSanja, tako velika firma nima izgovora, zakaj IT ni v _NULO_ pošlihtan. Za kravateljc bi bilo treba administratorja, ker so računalniki proizvodnje linije na isti mreži kot računalniki z dostopom do interneta. To recimo jaz vidim kot katastrofalni fail.

Recimo, jaz pomagam enemu majhnemu podjetju zastonj z IT in mrežo, pa sem včeraj zvečer prek VPN na daljavo prižgal vse mašine, se logiral gor in preveril, če imajo potrebne popravke.

Mogoče se bo pa trg IT adminov sedaj malo korigiral? Ne bi bilo slabo

gus5 ::

gus5 ::

Britanske bolnišnice poklenile pod izsiljevalsko programsko opremoTudi ministrstvo za notranje zadeve Rusije beleži virusni napad. Baje ga zdravijo za antibiotiki...

s1m0n ::

A je možno dobit ključ, ki ga je ta ransomware uporabil za kriptiranje in posredoval nazaj?

Torej, če logiraš ves mrežni promet not/ven?

Torej, če logiraš ves mrežni promet not/ven?

Vredno ogleda ...

| Tema | Ogledi | Zadnje sporočilo | |

|---|---|---|---|

| Tema | Ogledi | Zadnje sporočilo | |

| » | Največja bolnišnica v New Jerseyju plačala odkupnino zaradi hekerskega napadaOddelek: Novice / Varnost | 12829 (11275) | darkolord |

| » | Ko napade malware, se bolnišnice ustavijoOddelek: Novice / Varnost | 16290 (14989) | starfotr |

| » | Boeing in mesto Atlanta prizadel izsiljevalski virusOddelek: Novice / Kriptovalute | 7010 (5560) | ZigaZiga |

| » | V Ukrajini ogromne težave zaradi izsiljevalskega virusa, ki se že širi na Zahod (strani: 1 2 )Oddelek: Novice / Kriptovalute | 33405 (29546) | SeMiNeSanja |

| » | WannaCry okuževal večinoma Windows 7 (strani: 1 2 )Oddelek: Novice / Kriptovalute | 29208 (24605) | SeMiNeSanja |