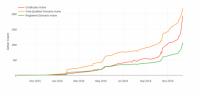

EFF - Leto 2016 lahko označimo kot prelomno leto, ko se je zavedanje o pomembnosti šifriranja internetne komunikacije, ki ga je že leta 2013 okrepil Snowden, prelilo v veliko rast šifriranega internetnega prometa. Upravljavci spletnih strani tega niso nenadoma ugotovili, temveč je k temu botrovalo součinkovanje več faktorjev.

Google strani, ki uporabljajo HTTPS, med iskalnimi zadetki uvršča više, Chrome pa se nad nešifriranimi pritoži. To ustvarja pozitivno motivacijo, da strani ponudijo HTTPS. Platforme, na katerih gostuje ogromno vsebine (Wordpress, Tumblr, Squarespace itd.) množično podpirajo HTTPS in ga privzeto uporabljajo. Uporabnikom torej ni bilo treba storiti ničesar, pa so njihove strani postale bolj varne. Stranem, ki želijo pridobiti certifikate, a nimajo finančnih sredstev, pa je naproti prišla storitev Let's Encrypt, ki omogoča brezplačno pridobitev podpisanih certifikatov.

Rezultat je pričakovan. V letu je bila že več kot polovica strani, ki so jih ljudje odprli v Firefoxu in Chromu, šifrirana. Prvikrat se je torej zgodilo, da so si ljudje ogledali več strani po HTTPS kakor prek HTTP. Rezultat je nekoliko odvisen od uporabljene metrike, a trend je neizpodbiten - delež šifrirnega prometa raste in je na rekordnih ravneh. Obstajajo sicer precej velike geografske razlike, saj zlasti v Aziji uporaba šifriranih povezav ni zelo popularna, medtem ko je delež tega prometa največji v ZDA in Evropi. Let's Encrypt je tudi podelil več kot 21 milijonov certifikatov stranem, ki so doslej uporabljale nešifrirane povezave.

Novice » Zasebnost » V letu 2016 bistveno več šifriranega prometa

...:TOMI:... ::

To je dokaz, da se stvari lahko hitro obrnejo in izboljšajo.

Ogromno je še dela, sploh pri opuščanju starih protokolov in vpeljavi novih.

Mnogo zadev nima te sreče in se vlečejo, kot jara kača.

Ogromno je še dela, sploh pri opuščanju starih protokolov in vpeljavi novih.

Mnogo zadev nima te sreče in se vlečejo, kot jara kača.

Tomi

Stikalo ::

Šifriranega za koga? Za tri črkovne agencije očitno https ni noben problem, vsaj take informacije so do dedaj pricurljale v javnost.

Poldi112 ::

Je problem, če hočejo nadzirati vse.

Where all think alike, no one thinks very much.

Walter Lippmann, leta 1922, o predpogoju za demokracijo.

Walter Lippmann, leta 1922, o predpogoju za demokracijo.

matjash ::

fujtajksel je izjavil:

Kaj pa email?

Saj za maile tudi google spodbuja dodatne ukrepe, sicer ne v zvezi z pošiljanjem pa vsaj v zvezi z dokazovanjem izvora na domenski ravni, dkim spf preverjanje in opozarjanje o nezaščitenih pošiljateljih na gmailu.

... bolje pozno kot nikoli.

Zgodovina sprememb…

- spremenil: matjash ()

fujtajksel ::

fujtajksel je izjavil:

Kaj pa email?

Saj za maile tudi google spodbuja dodatne ukrepe, sicer ne v zvezi z pošiljanjem pa vsaj v zvezi z dokazovanjem izvora na domenski ravni, dkim spf preverjanje in opozarjanje o nezaščitenih pošiljateljih na gmailu.

Nisem mislil na dodatne ukrepe, mislil sem tako da bi bila e-pošta, vsaj službena in uradna ter plačani kaslci pri ISPjih, po defaultu šifrirana in podpisana s certifikati. In s tem varna pred poštarji kot je Google. Ravno od Googla tu ne pričakujem nekega preboja, ker njihov poslovni model temelji na branju tuje pošte ;)

SeMiNeSanja ::

Ma ja, https je ful super zadeva, ker preko njega lahko skoraj povsod neovirano vlečeš viruse in črve z interneta.

In kje je poanta, da se https na veliko reklamira, če stran potem še vedno dela na SSL v1, za TLS pa še slišali niso?

In kje je poanta, da se https na veliko reklamira, če stran potem še vedno dela na SSL v1, za TLS pa še slišali niso?

techfreak :) ::

Trenutne verzije popularnih brskalnikov tako ne podpirajo vec SSL v1-v3, in je TLS obvezen. Za Firefox/Chrome mislim da niti ni mozno vklopiti tega nazaj.

Se pa strinjam, da dolocene spletne strani niti ne delujejo v zadnjih verzijah brskalnikov, in to med drugim tudi taksne, ki potrebujejo komponento za podpisovanje. Me pa zanima kako tocno imajo oni zadevo implementirano v ozadju, da se do sedaj se niso prilagodili na TLS.

Se pa strinjam, da dolocene spletne strani niti ne delujejo v zadnjih verzijah brskalnikov, in to med drugim tudi taksne, ki potrebujejo komponento za podpisovanje. Me pa zanima kako tocno imajo oni zadevo implementirano v ozadju, da se do sedaj se niso prilagodili na TLS.

čuhalev ::

SeMiNeSanja je izjavil:

Ma ja, https je ful super zadeva, ker preko njega lahko skoraj povsod neovirano vlečeš viruse in črve z interneta.

In ista nadloga lahko preko https izmenjuje sporočila s svojimi šerifi.

Sicer pa je v letu 2016 tudi Locky poskrbel za seznanitev ljudi s Tor in bitcoin. Kar pomeni porast šifriranega prometa.

SeMiNeSanja ::

Če smo čisto realni, je to posiljevanje s https bistveno preuranjeno.

Ščitilo naj bi nas pred 'ugrabljanjem' spletnih strani in 'prisluškovanjem', vključno s tistim 'firbcem v sredini', kateri lahko prebira vsebino tvoje komunikacije.

Istočasno pa je marsikje onemogočilo filtriranje raznih škodljivcev v prometu. Če si prej zlahka onemogočal prenose škodljive kode in 'sumljive komunikacije', se to zdaj lepo skriva zapakirano v https paketih z rdečo mašnico. Kaj se v resnici skriva v teh paketih, pa nihče ne ve, dokler to ne pristane na tvojem računalniku in naredi, karkoli že hoče naresti. Edino kakšen dober AV te lahko sem in tja še odreši - kar smo pa videli v primeru izsiljevalskih virusov, s kolikšno učinkovitostjo to uspeva.

Kaj je torej bolj verjetno, da te bo doletelo? Da ti bo prisluškovala kakšna 3-črkovna agencija, ali da si boš naložil škodljivo kodo, katera bo naredila štalo na računalniku? Po mojem mnenju je možnost slednjega cca. 100x večja.

Precej panike okoli https se je začelo delati, ko so ljudje pričeli bolj množično uporabljati vajve WiFi dostopne točke. Tam je še nekje največja verjetnost, da ti bo kdo podtaknil lažno dostopno točko ali se drugače uključil v tvojo komunikacijo. Precej popularni so bili primeri, ko so kradli facebook piškotke in se potem na facebook prijavljali kot oseba s sosednje mize in v njenem imenu kaj objavili. Https takšne reči dejansko otežuje, če ne že onemogoča. Ampak zaradi tega zdaj delati tako paniko, da mora kar ves spletni promet potekati preko https?

Preuranjeno pa pravim zato, ker današnje varnostne rešitve omogočajo tudi pregledovanje https prometa in zaznavo anomalij v tem prometu - toda koliko podjetij ima implementiran nadzor https prometa? Koliko jih ima še zastarele rešitve, katere to sploh ne omogočajo? Preveč!

Poleg tega uporabniki tudi še nimajo v zavesti, da je lahko pregledovanje https prometa povsem legitimno in v njihovo korist. Vse preveč jih še skoči visoko v zrak, ko slišijo kratico DPI, saj si pod tem predstavljajo, da prebiraš vse, kar oni komunicirajo preko interneta in si to nekam shranjuješ. Razumevanje uporabnikov je celo tako nizko, da so nekateri prepričani, da je takšno 'napredno' pregledovanje prometa nezakonito. Posledično marsikje, kjer imajo tehnične možnosti za pregledovanje https prometa, to možnost ne uporabljajo, ker se bojijo 'preveč pametnih' uporabnikov (namesto da bi zavihali rokave in jih malo podučili o dejstvih).

Moje mnenje je, da bi moral biti https obvezen za vse strani, kjer se z nekim geslom prijavljaš kot uporabnik. Te strani so bolj ali manj 'zaupanja vredne' (sicer verjetno nebi imel uporabniškega računa na njih?), hkrati pa tako zavaruješ gesla in piškotke na tej strani.

Enako bi obvezno morale https uporabljati tudi vse uradne download strani, da si lahko prepričan, da nek program ali popravek zanj dejansko pobiraš s prave spletne strani, ne pa z neke ugrabljene (kar sicer ne pomaga veliko, če nisi pozoren in spregledaš, da Mikrosoft.com ni isto, kot Microsoft.com).

V vseh ostalih primerih, pa je https popolnoma nepotreben in prej škodljiv, kot pa koristen - glede na dejansko stanje na naših omrežjih.

Ščitilo naj bi nas pred 'ugrabljanjem' spletnih strani in 'prisluškovanjem', vključno s tistim 'firbcem v sredini', kateri lahko prebira vsebino tvoje komunikacije.

Istočasno pa je marsikje onemogočilo filtriranje raznih škodljivcev v prometu. Če si prej zlahka onemogočal prenose škodljive kode in 'sumljive komunikacije', se to zdaj lepo skriva zapakirano v https paketih z rdečo mašnico. Kaj se v resnici skriva v teh paketih, pa nihče ne ve, dokler to ne pristane na tvojem računalniku in naredi, karkoli že hoče naresti. Edino kakšen dober AV te lahko sem in tja še odreši - kar smo pa videli v primeru izsiljevalskih virusov, s kolikšno učinkovitostjo to uspeva.

Kaj je torej bolj verjetno, da te bo doletelo? Da ti bo prisluškovala kakšna 3-črkovna agencija, ali da si boš naložil škodljivo kodo, katera bo naredila štalo na računalniku? Po mojem mnenju je možnost slednjega cca. 100x večja.

Precej panike okoli https se je začelo delati, ko so ljudje pričeli bolj množično uporabljati vajve WiFi dostopne točke. Tam je še nekje največja verjetnost, da ti bo kdo podtaknil lažno dostopno točko ali se drugače uključil v tvojo komunikacijo. Precej popularni so bili primeri, ko so kradli facebook piškotke in se potem na facebook prijavljali kot oseba s sosednje mize in v njenem imenu kaj objavili. Https takšne reči dejansko otežuje, če ne že onemogoča. Ampak zaradi tega zdaj delati tako paniko, da mora kar ves spletni promet potekati preko https?

Preuranjeno pa pravim zato, ker današnje varnostne rešitve omogočajo tudi pregledovanje https prometa in zaznavo anomalij v tem prometu - toda koliko podjetij ima implementiran nadzor https prometa? Koliko jih ima še zastarele rešitve, katere to sploh ne omogočajo? Preveč!

Poleg tega uporabniki tudi še nimajo v zavesti, da je lahko pregledovanje https prometa povsem legitimno in v njihovo korist. Vse preveč jih še skoči visoko v zrak, ko slišijo kratico DPI, saj si pod tem predstavljajo, da prebiraš vse, kar oni komunicirajo preko interneta in si to nekam shranjuješ. Razumevanje uporabnikov je celo tako nizko, da so nekateri prepričani, da je takšno 'napredno' pregledovanje prometa nezakonito. Posledično marsikje, kjer imajo tehnične možnosti za pregledovanje https prometa, to možnost ne uporabljajo, ker se bojijo 'preveč pametnih' uporabnikov (namesto da bi zavihali rokave in jih malo podučili o dejstvih).

Moje mnenje je, da bi moral biti https obvezen za vse strani, kjer se z nekim geslom prijavljaš kot uporabnik. Te strani so bolj ali manj 'zaupanja vredne' (sicer verjetno nebi imel uporabniškega računa na njih?), hkrati pa tako zavaruješ gesla in piškotke na tej strani.

Enako bi obvezno morale https uporabljati tudi vse uradne download strani, da si lahko prepričan, da nek program ali popravek zanj dejansko pobiraš s prave spletne strani, ne pa z neke ugrabljene (kar sicer ne pomaga veliko, če nisi pozoren in spregledaš, da Mikrosoft.com ni isto, kot Microsoft.com).

V vseh ostalih primerih, pa je https popolnoma nepotreben in prej škodljiv, kot pa koristen - glede na dejansko stanje na naših omrežjih.

techfreak :) ::

Kaj vse pa lahko dejansko vidis pri DPI pri povezavi preko SSL/TLS? Vem, da lahko vidis source/destination IP/port, ime domene (SNI), ter verjetno lahko glede na analizo kolicine podatkov/timinga klasificiras HTTP od drugih protokolov, ter mogoce povzames da ali gre za streaming video vsebine, ali pa za branje foruma.

Za vse ostalo bos potreboval MITM napad.

Za vse ostalo bos potreboval MITM napad.

SeMiNeSanja ::

techfreak :) je izjavil:

Kaj vse pa lahko dejansko vidis pri DPI pri povezavi preko SSL/TLS? Vem, da lahko vidis source/destination IP/port, ime domene (SNI), ter verjetno lahko glede na analizo kolicine podatkov/timinga klasificiras HTTP od drugih protokolov, ter mogoce povzames da ali gre za streaming video vsebine, ali pa za branje foruma.

Za vse ostalo bos potreboval MITM napad.

'napad' je nekaj, kar počne nepooblaščena oseba. Če to delaš sam sebi, pač ne more biti govora o napadu ampak govorimo o dekripciji in analizi. Brez slednjega pa je vse ostalo bolj pesek v oči, kot karkoli drugega.

Če hočeš zaščititi promet na https protokolu, moraš imeti tudi možnost izvajanja AV skeniranja in po možnosti še sandbox analize datotek. Moraš imeti možnost blokiranja določenih neželjenih vrst datotek, piškotkov,.....

To pa nikakor ne bo šlo brez dekripcije.

Problem pri tem pa je, da temu rečete 'napad'. To takoj vzbudi neko nezaupanje, čeprav se gre za postopek, ki postaja vse bolj nepogrešljiv, če se hočeš obraniti nadlog, katere ti uporabniki vlečejo na omrežje (ali iz njega skušajo komunicirati proti internetu).

Vsi proizvajalci požarnih pregrad izključno govorijo o SSL dekripciji in inšpekciji prometa. MITM napad pa je rezerviran izraz za tiste posege v promet, ki ga izvajajo nepooblaščene tretje osebe z namenom kraje podatkov/gesel/...

Je pa tudi tehnično razlika med MITM in SSL dekripcijo/inšpekcijo. Ker MITM napadalec nima dostopa do tvojega računalnika, ti ne more namestiti certifikata. Zato ima dve možnosti - da podatke zakriptira nazaj in ti jih postreže na način, ko se ti bo spletni brskalnih uprl, češ da gre za stran, ki ji ni za zaupati, ali pa te navidezno preusmeri na http inačico strani, kjer takega opozorila potem ne bo. V slednji varianti podatki od napadalca do tebe potujejo v nekriptirani obliki.

Kadar dela požarna pregrada SSL dekripcijo, pa si najprej namestip certifikat požarne pregrade. Ko ta opravi z analizo strani, vse skupaj lepo zakriptira nazaj in podpiše s svojim certifikatom. Ker se tudi preverja veljavnost ostalih certifikatov, boš v brskalniku videl zeleno (ali rdečo/oranžno) ključavnico povsem enako, kot če vmes nebi bilo dekripcije in inšpekcije. Skratka, ohranja se tista veriga zaupanja na katero se zanašaš, ko uporabljaš https protokol.

Zgodovina sprememb…

- spremenilo: SeMiNeSanja ()

Lonsarg ::

Malce preveč olepšuješ tale MITM na https. Res je, da če to izvajaš sam ali na šihtu, kjer imajo že tako ali tako dostop do tvojega računalnika je to ok, POVSOD drugje je to ultra ne-OK. Skratka da bi kakršnikli ISP ali ponudnik javne WiFi točke to počel je to strogo evil.

Da pa je nekoristno izvajati https za spletno stran je pa tudi absurd brez primere, tebi kot lastniku spletne strani je vseeno, če napadalcu poenostaviš statistično analizo obiska tvoje strani? Vsebina paketa nima KAJ brigat nobenega drugega, kot izključno pošiljalca in prejemnika. Poleg tega bolj splošna raba enkripcije koristi tistemu segmentu, ki jo nujno rabijo, da niso izolirani.

Je pa res da trenutno ni enkripcija šibki člen varnosti, trenutno so šibki člen gesla, ki jih je potrebno z čim bolj naprednim zamenjati. Naprimer uporabo certifikatov dovolj skomercializirati in poenostaviti (hint - NFC čipki z certifikatom), da boš tudi za Gmail in podobne uporabljal certifikat.

Da pa je nekoristno izvajati https za spletno stran je pa tudi absurd brez primere, tebi kot lastniku spletne strani je vseeno, če napadalcu poenostaviš statistično analizo obiska tvoje strani? Vsebina paketa nima KAJ brigat nobenega drugega, kot izključno pošiljalca in prejemnika. Poleg tega bolj splošna raba enkripcije koristi tistemu segmentu, ki jo nujno rabijo, da niso izolirani.

Je pa res da trenutno ni enkripcija šibki člen varnosti, trenutno so šibki člen gesla, ki jih je potrebno z čim bolj naprednim zamenjati. Naprimer uporabo certifikatov dovolj skomercializirati in poenostaviti (hint - NFC čipki z certifikatom), da boš tudi za Gmail in podobne uporabljal certifikat.

techfreak :) ::

@SeMiNeSanja: glede na mnenje IP:

Prav tako imas na Wikipedia strani o MITM (Man-in-the-middle attack) @ Wikipedia pod Implementations omenjeno Fiddler2 (diagnosticno orodje) in Websense Content Gateway (ki je pozarna pregrada, kot jo ti omenjas).

Delodajalec nikakor ni upravičen na splošno nadzirati delavčeve zasebne komunikacije na delovnem mestu ali nadzirati rabe službenega računalnika, e-pošte, ter službenih oziroma lastnih naprav razen v res izjemnih primerih, ko je to posebej utemeljeno, so sporočili iz urada.iz https://www.finance.si/8840316/Informac..., bi jaz SSL desifriranje kar lepo enacil z MITM napadom, saj lahko omogoca neupravicen dostop do podatkov zasebne komunikacije, pogosto pa se ga koncni uporabnik niti ne zaveda.

Prav tako imas na Wikipedia strani o MITM (Man-in-the-middle attack) @ Wikipedia pod Implementations omenjeno Fiddler2 (diagnosticno orodje) in Websense Content Gateway (ki je pozarna pregrada, kot jo ti omenjas).

SeMiNeSanja ::

@Azgard - jaz govorim o SSL dekripciji in inšpekciji prometa na 'zasebnih' omrežjih. 'Javna' omrežja so drugo.

Ko pri strankah postavljamo guest WiFi, tudi ne delamo SSL dekripcije/inšpekcije, ker ta preprosto nima smisla, če uporabnik nima nameščenega certifikata požarne pregrade (podreš verigo zaupanja), siliti nekoga v nameščanje certifikata, pa tudi nima smisla za tisto uro ali dve, ko bo priključen na tvoje omrežje.

Ko greš z guest WiFi proti WiFi omrežju za BYOD, pa že lahko nekoliko drugače zastaviš zadeve. Če se uporablja naprava za dostop do poslovnega dela omrežja, se izvaja tudi SSL dekripcija/inšpekcija prometa. Kdor tega noče - se še vedno lahko poveže na Guest WiFi, ampak ne bo imel dostopa do poslovnega dela.

Bistveno je, da uporabnikom razložiš za kaj se gre in jim ponudiš alternative. Ampak poslovno omrežje je na koncu še vedno poslovno in malomarno bi bilo, če na njemu nebi uporabljal možnosti zaščite, katere imaš na voljo.

Če koga tako zelo skrbi za zasebnost, pa se še vedno lahko poveže s svojim mobitelom preko ponudnika telefonije ali pa opravi tiste tako zelo zaupne zadeve od doma.

Drugače pa imaš danes EU regulativo, da ne more kar vsak Pepe brskat po logih in ven vleči po katerih spletnih straneh se je sprehajala Pepca - ne glede na to, ali je za to uporabljala http ali https protokol.

V bistvu je že v osnovi napačno dojemanje https protokola, da služi temu, da bo tvoja komunikacija 'tajna'. Tudi brez dekripcije se lepo vidi, po katerih straneh si se sprehajal. Zato je treba ločevati med zasebnostjo in varnostjo.

Z vidika varnosti je poudarek na tem, kaj prenašaš in če je to neškodljiva vsebina. Z vidika zasebnosti pa se gre predvsem kje je kdo hodil - to pa je podatek, ki ne sme biti na razpolago kar komurkoli, kadar mu to zapaše.

Ko pri strankah postavljamo guest WiFi, tudi ne delamo SSL dekripcije/inšpekcije, ker ta preprosto nima smisla, če uporabnik nima nameščenega certifikata požarne pregrade (podreš verigo zaupanja), siliti nekoga v nameščanje certifikata, pa tudi nima smisla za tisto uro ali dve, ko bo priključen na tvoje omrežje.

Ko greš z guest WiFi proti WiFi omrežju za BYOD, pa že lahko nekoliko drugače zastaviš zadeve. Če se uporablja naprava za dostop do poslovnega dela omrežja, se izvaja tudi SSL dekripcija/inšpekcija prometa. Kdor tega noče - se še vedno lahko poveže na Guest WiFi, ampak ne bo imel dostopa do poslovnega dela.

Bistveno je, da uporabnikom razložiš za kaj se gre in jim ponudiš alternative. Ampak poslovno omrežje je na koncu še vedno poslovno in malomarno bi bilo, če na njemu nebi uporabljal možnosti zaščite, katere imaš na voljo.

Če koga tako zelo skrbi za zasebnost, pa se še vedno lahko poveže s svojim mobitelom preko ponudnika telefonije ali pa opravi tiste tako zelo zaupne zadeve od doma.

Drugače pa imaš danes EU regulativo, da ne more kar vsak Pepe brskat po logih in ven vleči po katerih spletnih straneh se je sprehajala Pepca - ne glede na to, ali je za to uporabljala http ali https protokol.

V bistvu je že v osnovi napačno dojemanje https protokola, da služi temu, da bo tvoja komunikacija 'tajna'. Tudi brez dekripcije se lepo vidi, po katerih straneh si se sprehajal. Zato je treba ločevati med zasebnostjo in varnostjo.

Z vidika varnosti je poudarek na tem, kaj prenašaš in če je to neškodljiva vsebina. Z vidika zasebnosti pa se gre predvsem kje je kdo hodil - to pa je podatek, ki ne sme biti na razpolago kar komurkoli, kadar mu to zapaše.

SeMiNeSanja ::

techfreak :) je izjavil:

@SeMiNeSanja: glede na mnenje IP:Delodajalec nikakor ni upravičen na splošno nadzirati delavčeve zasebne komunikacije na delovnem mestu ali nadzirati rabe službenega računalnika, e-pošte, ter službenih oziroma lastnih naprav razen v res izjemnih primerih, ko je to posebej utemeljeno, so sporočili iz urada.iz https://www.finance.si/8840316/Informac..., bi jaz SSL desifriranje kar lepo enacil z MITM napadom, saj lahko omogoca neupravicen dostop do podatkov zasebne komunikacije, pogosto pa se ga koncni uporabnik niti ne zaveda.

Prav tako imas na Wikipedia strani o MITM (Man-in-the-middle attack) @ Wikipedia pod Implementations omenjeno Fiddler2 (diagnosticno orodje) in Websense Content Gateway (ki je pozarna pregrada, kot jo ti omenjas).

Ta IP RS sam ne ve, kako bi se lotil zadeve in vsakič malo drugače bluzi.

Dejstvo je, da z vidika varnosti ne moreš imeti na stežaj odprtega backdoor-a, ki se mu reče https. Tisto, kar uporabnika 'boli' so URL-ji, katere se lahko vidi tudi brez dekripcije, zato je popolna bedastoča jamrat čez dekripcijo zaradi poseganja v zasebnost.

Zasebnost se rešuje drugje in v to se vtika tudi EU direktiva - na logiranih podatkih. Mi zadevo rešujemo tako, da na log serverju vključimo anonimizacijo podatkov, podjetje pa določi nekoga, ki je pristojen za to, da lahko to anonimizacijo začasno izključi (v 'izjemnih primerih,....'). Če vlogo anonimizacijskega admina prevzame direktor, to seveda ni v smislu direktive, se pa tudi beleži, kdaj se je vključila deanonimizacija. Tako da bi moral direktor kar precej pojasnjevati kakšnemu inšpektorju, zakaj je bila anonimizacija kar naprej izključena, če bi prišlo do kakšnega inšpekcijskega pregleda.

Dejansko pa je tako, da vse zavisi od ljudi, ki upravljajo z omrežjem. Če hočejo, so na voljo vsa tehnična in organizacijska sredstva, da se lahko zagotovi zasebnost komunikacij - kljub SSL dekripciji in inšpekciji.

Če pa imaš opravka s pokvarjenci, bo pa SSL dekripcija še najmanjši problem - raje pazi na keyloggerje in live streaming tvojega desktopa na ekran nekega obsesivnega firbca/stalkerja/.../name it.

SeMiNeSanja ::

Saj bo kmalu TLS-in-TLS za takšne primere.

Že mogoče - ampak spet smo pri prvotnem vprašanju - ali si resnično želiš imeti v svojem omrežju nekaj, kar ne moreš nadzorovati?

Zakaj zapiramo dostop do Tor-a, torrentov, in podobnih stranskih vrat? Kaj to isto ne velja tudi za https?

Če imam poslovno omrežje, si želim, da to deluje in čim bolj optimalno izpolnjuje svojo nalogo. Razna taka stranska vrata, kjer lahko kdorkoli nekaj na mrežo navleče, kar bo potencialno povzročilo goro sitnosti in stroškov, si ne želim imeti. Koneckoncev pa si tudi po zakonu dolžan varovati osebne podatke - kako gre to potem skupaj z nekimi črnimi luknjami, skozi katere lahko karkoli pri- ali od- teka?

In koneckoncev - kaj pravzaprav delaš v službi, če imaš v glavi samo neke 'zasebne komunikacije', za 'poslovne komunikacije' ti je pa malo mar, kaj se z njimi dogaja. Stalno poslušamo, kako so kje staknili kriptoviruse - kar nekaj tega pa je bilo tudi s tem omogočeno, ker niso nadzirali https prometa. Pohvalno za zasebnost? Ali malomarnost do podjetja? Kaj ima prednost? Boš rekel, da je to 'cena zasebnosti, ki jo je treba plačati'? Jaz pravim, da naj tak uporabnik raje doma ostane in v popolni zasebnosti okužuje domače računalnike.

ales85 ::

čuhalev ::

Si prepričan? Kako pa veš, da se preko multipart/mixed prenaša mjpeg ali nekaj zašifriranega?

SeMiNeSanja ::

Si prepričan? Kako pa veš, da se preko multipart/mixed prenaša mjpeg ali nekaj zašifriranega?

Popolnoma enako, kot na http protokolu - dekriptiran https ni nič drugačen, kot navaden http!

Ampak mogoče ti celo uspe pretentati tudi najboljši filter - nihče ni trdil da so 100.00% zanesljivi. Toda to ni bistvo vsega skupaj.

Varnost v podjetju se začne z ustrezno varnostno politiko in osveščanjem uporabnikov.

Ustrezna varnostna politika bo uporabnikom že v osnovi prepovedala prenašanje prepovedanih/ rizičnih vrst datotek, vzpostavljanje čudnih komunikacij, .....

Osveščeni uporabniki pa bodo seznanjeni s temi pravili in razumeli, zakaj so taka in ne drugačna.

Torej si kot uporabnik v prvi vrsti TI odgovoren za to, kar namerno prenašaš in počneš na omrežju podjetja. Ta odgovornost pa gre tako daleč, da te zelo lahko dajo na čevelj, če namerno kršiš ali poskušaš kršiti varnostno politiko podjetja.

Požarne pregrade pa so v prvi vrsti orodje, s katerim se skuša preprečiti nehotene kršitve varnostne politike. Seveda bodo preprečile tudi marsikatero namerno, ampak nekdo z ustreznim insider znanjem in poznavanjem tehnologije, bo skoraj zagotovo našel kakšno pot, da se 'prebije', če le ima dovolj 'kriminalne energije'. Če imaš poeg tega še opravka z adminom, ki 'spi' in nikoli ne pogleda logov, bo barabi mogoče celo uspelo sistem čez daljše obdobje okolprinašat.

Ampak enega dne se mu bo zalomilo in ga bo nekdo ujel inflagranti, izbrskal ustrezne loge, na koncu pa še podal kazensko ovadbo zaradi zlorabe informacijskih sistemov - poleg tega, da bo po kratkem postopku odpuščen iz krivdnih razlogov.

S svojim pristopom do problematike marsikdo popolnoma ignorira bistvo, zakaj se sploh postavlja napredne požarne pregrade: da se v čim višji meri poskusi preprečiti neumnosti, katere se dogajajo uporabnikom zaradi neznanja, nerodnosti,..... Za preventivo, da bo čim manj neumnosti na omrežju, tako da bodo lahko delovni procesi potekali nemoteno, ne pa da je treba vsake tri dni kakšen računalnik deratizirati, loviti backupe naokoli in podobno. Vse ostalo, kar še zmorejo, pa je sekundarnega pomena.

Ampak nekatere uporabnike ne briga, če omrežje deluje brezhibno. Glavna briga jim je, kako bi si naredili svoj backdoor na omrežju in potem se še bunijo, da bi bilo treba prepovedati zaznavanje takih backdoor-ov. Nekako jim ne gre v glavo, da je tisto, kar je slabo za podjetje, slabo tudi za njih. Namestu da bi adminu pomagali držati varnost omrežja na ustreznem nivoju, bi nekateri šli tudi tako daleč, da bi v službo privlekli svoj accesspoint, bootali lasten sistem s kakega 'zasebnega' USB pogona,...... Na koncu pa je kao problem SSL dekripcija?

Dajte se enkrat postaviti na drugo stran - na mesto tistega, ki se trudi držati omrežje pri življenju. Če dobro veš, da vsak dan gre vse več prometa skozi črno luknjo, ki se ji reče https, si ne boš začel beliti las, kako bi jo nekako 'pokrpal'?

Prepovedati https prometa ni možno - potem bi praktično vse obstalo. Boš vtaknil glavo v pesek in upal, da bo že nekako? Ali se boš začel ozirati za orodji, katera ti bodo omogočila, da https promet čim bolj omejiš na legitimne vsebine, za katere z veliko verjetnostjo lahko rečeš, da niso problematične?

Kako bi gledal hudo pametnega uporabnika, ki bi nekaj nabijal o zasebnosti in mu je malo mar, če bo jutri preko https navlekel in aktiviral kakšen izsiljevalski virus, zaradi katerega boš imel cel teden dela, da omrežje povrneš nazaj v prvotno stanje - če ti bo sploh uspelo?

Nikakor pa tudi ne razumem argumentiranja, da mora biti https nedotakljiv zaradi zasebnosti. Http promet se že kakšnih 15-20 let logira in spremlja/ analizira. Pa ni nobenega vika in krika. Dodaš črkico S na konec, je pa takoj vpitje o neki kršitvi zasebnosti? Kje je večji poseg v zasebnost pri nadzoru https, kot pri nadzoru http prometa?

čuhalev ::

Saj je https ravno ta vik in krik oziroma odgovor na morebitno prestrezanje prometa. Če nočem vmesnih členov, bom uporabljal https; če mi je vseeno, potem mi je vseeno, če je http ali https.

SeMiNeSanja ::

Saj je https ravno ta vik in krik oziroma odgovor na morebitno prestrezanje prometa. Če nočem vmesnih členov, bom uporabljal https; če mi je vseeno, potem mi je vseeno, če je http ali https.

Bo treba spremeniti miselnost. Če nočeš vmesnih členov, boš uporabil svojo lastno komunikacijo (mobitel, domači internet, VPN na kakšnem javnem WiFi,....) + https.

Če ti je vseeno, je pa takointako vseeno.

Sploh pa je pri celi zgodbi o https bistveno vprašanje zaupanja. Če ne zaupaš administratorjem omrežja, ni važno, kateri protokol uporabljaš - občutljivih reči na tem omrežju pač ne boš komuniciral.

Če jim zaupaš, pa ne boš delal tragedije iz vsega skupaj.

Tako kot pri zdravniku. Če ti bo nekdo natvezil, da je nek zdravnik navaden perverznež, ki se pali, ko te gleda kako se pred njim slačiš, se pač ne boš hotel sleči pred njim.

Pri drugem zdravniku, ki mu zaupaš, pa boš vprašal 'ali naj tudi spodnje perilo slečem?'...

Ampak katere vrste spletnih strani so to, katere ne spadajo v kategorijo 'sumljivih' in niso že v osnovi blokirane v poslovnih omrežjih - pa vzbujajo tako ekstremno skrb za zasebnost? In kateri del te komunikacije je tisti, ki je dejansko pod vprašajem?

E-bančništvo in vse ostale spletne strani, kjer se uporabljajo obojestranski certifikati, se takointako ne dekriptirajo - ali pa ne delujejo, če se to poskuša.

Najrazličnejše Facebook, dating in podobne strani so običajno takointako blokirane.

Raznorazni zaposlitveni portali in podobno pa se bodo v logih prikazali, ne glede na to, ali uporabljaš http ali https.

Gmail, Dropbox, in podobno lahko predstavljajo določeno tveganje in se tudi marsikje blokirajo. Kjer pa se to dovoljuje, pa se zgolj ve, da si bil na gmail-u, ne pa tudi s kom si se tam mailal, ali kaj si pisal. Je to že dovolj za vik in krik?

Torej katere so tiste strani, ki so v podjetjih običajno dovoljene, hkrati pa lahko argumentirano rečeš, da bi ti grobo posegali v zasebnost, če bi to komunikacijo dekriptirali in inšpicirali za škodljivimi datotekami?

Občutek imam namreč, da je tega hudo malo in se zganja vik in krik popolnoma brez veze.

Drugače pa se zelo preprosto definira izjeme, katere strani/domene se ne bo dekriptiralo. Torej greš do admina, vložiš zahtevo, da naj se 'tvojo' stran ne inšpicira, skupaj z obrazložitvijo zakaj ne in zakaj naj bi to bilo pomembno za poslovanje podjetja. Admin pa se bo potem lahko odločil, ali ukine inšpekcijo preko izjeme ali blokade te strani - da ne bo več prihajalo do 'posegov v zasebnost'. Preprosto, kaj ne?

čuhalev ::

Dobro, če spremenim miselnost, potem pa naletim na spletni strežnik, ki mi vsili https, in zato nimam izbire med http ali https. HSTS stvar še poslabša, saj uporabniku ne moreš vsili http-only. Stran ne bo dela. Delojemalec bo zajamral, da mu "net ne dela".

Skratka, tisti, ki bo želel zaupno komunicirati kljub vsiljenemu pregledu TLS povezav, bo že našel pot. Ali preko vpn preko http(s) ali pa preko dns. Nekaj že obstaja: obfsproxy, chisel, crowbar. DPI ustavi tipične uporabnike, iznajdljivih pa ne.

Sicer te popolnoma razumem, saj tudi meni porast SSL/TLS predstavlja izziv, ampak narediti ne morem ničesar. Tudi to, da spletne strani nekaj vsebine pobere preko websocketov je neke vrste nov izziv za požarno pregrado.

Skratka, tisti, ki bo želel zaupno komunicirati kljub vsiljenemu pregledu TLS povezav, bo že našel pot. Ali preko vpn preko http(s) ali pa preko dns. Nekaj že obstaja: obfsproxy, chisel, crowbar. DPI ustavi tipične uporabnike, iznajdljivih pa ne.

Sicer te popolnoma razumem, saj tudi meni porast SSL/TLS predstavlja izziv, ampak narediti ne morem ničesar. Tudi to, da spletne strani nekaj vsebine pobere preko websocketov je neke vrste nov izziv za požarno pregrado.

Lonsarg ::

@seminesanja, predvsem me tole moti pri tvoji miselnosti:

Če te prav razumem bi ti zaradi lažje administracije omrežij v podjetjih zmanjšal uporabo https-ja nasploh!?!?

Prav je, da se POVSOD uporablja https, najbolje da 100%. Kot je prav da se poslovna omrežja temu z dekripcijo prilagodijo v kolikor je potreba(preslab nadzor nad fizičnimi računalniki).

Če te prav razumem bi ti zaradi lažje administracije omrežij v podjetjih zmanjšal uporabo https-ja nasploh!?!?

Prav je, da se POVSOD uporablja https, najbolje da 100%. Kot je prav da se poslovna omrežja temu z dekripcijo prilagodijo v kolikor je potreba(preslab nadzor nad fizičnimi računalniki).

Vredno ogleda ...

| Tema | Ogledi | Zadnje sporočilo | |

|---|---|---|---|

| Tema | Ogledi | Zadnje sporočilo | |

| » | SSL-certifikat (in vpis v administracijo)Oddelek: Izdelava spletišč | 2283 (1828) | c3p0 |

| » | Ali je spletna stran"varna" za uporabo?Oddelek: Omrežja in internet | 3570 (2946) | HotBurek |

| » | Pornhub s HTTPS protokolom nad požrešne ISP-je (strani: 1 2 )Oddelek: Novice / Zasebnost | 26759 (15416) | M.B. |

| » | google brisal symantec iz trusted root certovOddelek: Omrežja in internet | 1004 (813) | čuhalev |

| » | Država: Kakšna zasebnost in varnost na internetih, samo plačajte že davke!!! (strani: 1 2 3 4 5 )Oddelek: Novice / NWO | 97506 (71701) | MrStein |