Forum » Informacijska varnost » izsiljevalski virus Locky

izsiljevalski virus Locky

Mare2 ::

virus, ki ga ne želite dobiti: izgubili boste vse podatke ali pa 1500 evrov

Videti je, kot da smo si sporočilo poslali sami ali pa smo ga prejeli od znanca.

Rešitev

Rešitev za žrtve virusa. Če je do okužbe že prišlo in so datoteke zašifrirane, potem se lahko obnovi datoteke iz varnostne kopije (backup), če seveda obstaja. Pripravili so navodilo, kako naredite ustrezno varnostno kopijo datotek. Samo kopiranje na omrežni pogon ni dovolj, najbolje je narediti kopijo na zunanji disk, ki se ga nato odklopi. Če so datoteke v oblačni storitvi, recimo Dropbox ali Google Drive, jih virus prav tako zašifrira, vendar se jih da povrniti v prejšnje stanje (običajno za obdobje zadnjih 30 dni).

Na SI-CERT svetujejo: »Načeloma velja, da ne smemo zaupati e-pošti neznanega pošiljatelja. Najnovejše različice virusov pa se razpošiljajo v elektronskih sporočilih, ki potvarjajo pošiljatelja. Videti je, kot da smo si sporočilo poslali sami ali pa smo ga prejeli od znanca. Uporabniki naj bodo zato previdni tudi pri odpiranju datotek, ki so ji prejeli od znancev, a jih niso pričakovali in že na prvi pogled delujejo nenavadno. Če niso prepričani, nas lahko vprašajo za nasvet na cert@cert.si ali info@varninainternetu.si.«

http://www.slovenskenovice.si/novice/te...

Videti je, kot da smo si sporočilo poslali sami ali pa smo ga prejeli od znanca.

Rešitev

Rešitev za žrtve virusa. Če je do okužbe že prišlo in so datoteke zašifrirane, potem se lahko obnovi datoteke iz varnostne kopije (backup), če seveda obstaja. Pripravili so navodilo, kako naredite ustrezno varnostno kopijo datotek. Samo kopiranje na omrežni pogon ni dovolj, najbolje je narediti kopijo na zunanji disk, ki se ga nato odklopi. Če so datoteke v oblačni storitvi, recimo Dropbox ali Google Drive, jih virus prav tako zašifrira, vendar se jih da povrniti v prejšnje stanje (običajno za obdobje zadnjih 30 dni).

Na SI-CERT svetujejo: »Načeloma velja, da ne smemo zaupati e-pošti neznanega pošiljatelja. Najnovejše različice virusov pa se razpošiljajo v elektronskih sporočilih, ki potvarjajo pošiljatelja. Videti je, kot da smo si sporočilo poslali sami ali pa smo ga prejeli od znanca. Uporabniki naj bodo zato previdni tudi pri odpiranju datotek, ki so ji prejeli od znancev, a jih niso pričakovali in že na prvi pogled delujejo nenavadno. Če niso prepričani, nas lahko vprašajo za nasvet na cert@cert.si ali info@varninainternetu.si.«

http://www.slovenskenovice.si/novice/te...

popster ::

Poverzija ynanega cryptolockerja, neki piše da dela tudi na linuxu, kako pa se izvede na tej platformi? in če dobiš platformi prilagojen mail?

Compufreek ::

A lahko kje tale file dol potegneš ... mam kar nekaj kolegic in kolegov, ko na noben način nočejo zbrisat 10 let starih fajlov kljub temu, da mrgolijo z nesnago pa jim pošljem to pa čez par dni formatiram PC pa je :)

joke seveda, ampak bi bil način ;)

joke seveda, ampak bi bil način ;)

#000000 ::

kolega je uspešno pred kakim 3 tedni, odklenil abnormalno GB fajlov ki so bili zaklenjeni z zadnjo (pred locky) verzijo, ampak mu je da je našel in realiziral zadevo vzelo kr neki časa, par tednov od oka, in tudi tega se bo čez čas dalo odklenit garant. Smao brez panike

SeMiNeSanja ::

kolega je uspešno pred kakim 3 tedni, odklenil abnormalno GB fajlov ki so bili zaklenjeni z zadnjo (pred locky) verzijo, ampak mu je da je našel in realiziral zadevo vzelo kr neki časa, par tednov od oka, in tudi tega se bo čez čas dalo odklenit garant. Smao brez panike

Po moje je obupal in plačal - bil bi namreč edini na svetu, ki bi mu to uspelo scrackati.

Če je pa res, naj napiše članek, kako mu je uspelo. Bo ena največjih fac na sceni!

Kar se tiče mailov, ki navidezno izvirajo iz lastne domene, oz. da si jih celo sam sebi pošiljaš, je to zelo stara fora, ki je lahko skrajno nadležna.

Jaz preprosto ne dovolim, da bi kdorkoli 'iz sveta' pošiljal mail z naslovom moje domene. Vse samo vprašanje administracije mail serverja, DNS-a in požarne pregrade.

Bolj problematični so razni mail serverji 'v oblakih', kamor je zadnje čase marsikdo preselil svojo elektronsko pošto. Če bi uporabljali SPF zapise v DNS-u, bi bilo bistveno manj tega sranja.

#000000 ::

Ne ni obupal ampak je zadevo odklenil, računal je tej arhitektki mislm da 200 eur in to je to, kako pa je to naredu pa ne vem, članka pa pomojem nebi hotu pisat, vsaj zastonj ne :( da pa očitno se

Mare2 ::

Tony710 ::

Za vse te izsiljevalske viruse imam eno cisto preprosto in ucinkovito resitev:

Enostavno ne hranim na racunalniku nikakrsnih pomembnih podatkov s katerimi bi si kdo lahko kaj okoristil. Za to so namenjeni sluzbeni racunalniki, domaci pa je le za zabavo.

Enostavno ne hranim na racunalniku nikakrsnih pomembnih podatkov s katerimi bi si kdo lahko kaj okoristil. Za to so namenjeni sluzbeni racunalniki, domaci pa je le za zabavo.

Tony710 ::

solatko ::

Crypto virusi ne pokvarijo obstoječih datotek, temveč jih skrijejo in naredijo neke faile, ki niso naše datoteke. Ko ga odstraniš, izbrišeš particijo (ne formatiraš) in s kakšnim dobrim recovery programom obnoviš faile, ne celotne particije.

Postopek popolnega vračanja gre približno 2-3GB na uro, problem pa je, ker vrne tudi že prej pobrisane delovne verzije, teste, skratka vse faile, ki so bili na particiji.

Večina stvari se odlično obnovi in jim potem pošlješ faker, namesto 1,5k€.

Sicer pa je danes še kdo, ki pomembnih stvari ne shranjuje sproti na vsaj dve napravi, ki sta ločeni med seboj?

Sam imam disk, ki je pod AV kontrol vsega, kar gre gor, po enem tednu, pa gre čista zadeva na drugo enoto. Obe nimata dostopa do neta, za zaščito prve pa skrbi Raspberry Pi 2.

Se pa spravlja izredno male količine pomembnih zadev (izbrane fotografije, računi,..... kak GB/mesec ali še manj, v glavnem stvari, ki se težko ali nemogoče pridobijo na novo).

Postopek popolnega vračanja gre približno 2-3GB na uro, problem pa je, ker vrne tudi že prej pobrisane delovne verzije, teste, skratka vse faile, ki so bili na particiji.

Večina stvari se odlično obnovi in jim potem pošlješ faker, namesto 1,5k€.

Sicer pa je danes še kdo, ki pomembnih stvari ne shranjuje sproti na vsaj dve napravi, ki sta ločeni med seboj?

Sam imam disk, ki je pod AV kontrol vsega, kar gre gor, po enem tednu, pa gre čista zadeva na drugo enoto. Obe nimata dostopa do neta, za zaščito prve pa skrbi Raspberry Pi 2.

Se pa spravlja izredno male količine pomembnih zadev (izbrane fotografije, računi,..... kak GB/mesec ali še manj, v glavnem stvari, ki se težko ali nemogoče pridobijo na novo).

Delo krepa človeka

#000000 ::

Ne ni obupal ampak je zadevo odklenil, računal je tej arhitektki mislm da 200 eur in to je to, kako pa je to naredu pa ne vem, članka pa pomojem nebi hotu pisat, vsaj zastonj ne :( da pa očitno se

he hehhehe

Ja kaj se smeješ, pač dvomim da bo to naredu za džabe, je pa tesla crypt rešu, in pomojem bo tud za tole zalego se našel antidot.

SeMiNeSanja ::

@solatko - si že poskusil reševanje podatkov po postopku, ki ga opisuješ?

Kajti če se boš zanašal na ta način, boš zeloooo razočaran. Crypto prav nič ne 'skriva' datotek, ampak jih prav lepo zakriptira, izvorno pa zbriše. Tudi če izvede samo navaden delete, se prostor na katerem se je nahajala stara datoteka sčasoma prepiše z novimi podatki - podatki kriptiranih datotek. Ne rečem, da se ne da rešiti čisto nobene datoteke, ampak po Murphyju, zagotovo ne boš rešil ravno najbolj pomembnih datotek, ampak vse ostalo, kar ni pomembno.

EDINO, na kar se lahko zares zaneseš, je backup, backup, backup.

Je pa res, da je 'življenjsko pomembnih' domačih podatkov na mesečni ravni dokaj pregledna količina, če nisi ravno ekscesiven fotograf ali celo snemalec videoreportaž.

V podjetju so stvari lahko malo drugačne. Odvisno od delovnega mesta, dejavnosti,...Nekje imaš bolj, drugje manj pomembne podatke - na uporabnikovih računalnikih, ne le na strežnikih. Včasih lahko samo eden 'sesut' računalnik zaustavi celo podjetje. Če se je potem še kaj 'zataknilo' pri backup-ih, lahko hitro pride do škode, ki je katastrofalna za podjetje.

Pri tem pa sploh ni treba 'srečati' se z Cryptolockerjem. Diski lahko 'umrejo' tudi kar tako....

Kajti če se boš zanašal na ta način, boš zeloooo razočaran. Crypto prav nič ne 'skriva' datotek, ampak jih prav lepo zakriptira, izvorno pa zbriše. Tudi če izvede samo navaden delete, se prostor na katerem se je nahajala stara datoteka sčasoma prepiše z novimi podatki - podatki kriptiranih datotek. Ne rečem, da se ne da rešiti čisto nobene datoteke, ampak po Murphyju, zagotovo ne boš rešil ravno najbolj pomembnih datotek, ampak vse ostalo, kar ni pomembno.

EDINO, na kar se lahko zares zaneseš, je backup, backup, backup.

Je pa res, da je 'življenjsko pomembnih' domačih podatkov na mesečni ravni dokaj pregledna količina, če nisi ravno ekscesiven fotograf ali celo snemalec videoreportaž.

V podjetju so stvari lahko malo drugačne. Odvisno od delovnega mesta, dejavnosti,...Nekje imaš bolj, drugje manj pomembne podatke - na uporabnikovih računalnikih, ne le na strežnikih. Včasih lahko samo eden 'sesut' računalnik zaustavi celo podjetje. Če se je potem še kaj 'zataknilo' pri backup-ih, lahko hitro pride do škode, ki je katastrofalna za podjetje.

Pri tem pa sploh ni treba 'srečati' se z Cryptolockerjem. Diski lahko 'umrejo' tudi kar tako....

Miha 333 ::

Backup, backup, backup. In to na mesto, ki ni stalno povezano z računalnikom (kripto virusi šifrirajo tudi datoteke na dosegljivih zunanjih in omrežnih pogonih). Se pravi zunanji disk, ki je priključen samo v času kopiranja podatkov.

Potem tudi, če te kaj takega doleti, ne bo neke panike.

Mora pa biti v primeru Locky-ja uporabnik kar vztrajen, da ga naloži, saj mora narediti več neumnosti zaporedoma:

1. odpreti sumljiv email

2. odpreti sumljivo priponko

3. omogočiti makre, ker tako zahteva besedilo v priponki.

Potem tudi, če te kaj takega doleti, ne bo neke panike.

Mora pa biti v primeru Locky-ja uporabnik kar vztrajen, da ga naloži, saj mora narediti več neumnosti zaporedoma:

1. odpreti sumljiv email

2. odpreti sumljivo priponko

3. omogočiti makre, ker tako zahteva besedilo v priponki.

SeMiNeSanja ::

Mora pa biti v primeru Locky-ja uporabnik kar vztrajen, da ga naloži, saj mora narediti več neumnosti zaporedoma:

1. odpreti sumljiv email

2. odpreti sumljivo priponko

3. omogočiti makre, ker tako zahteva besedilo v priponki.

Ko že ravno o tem - Office 2016 se da s pomočjo Group Policy naresti malo bolj intolerantnega do makrov... https://blogs.technet.microsoft.com/mmp...

čuhalev ::

A mi kdo pošlje ta Locky na mail, imam pač takšno nesrečo, da še nisem dobil niti enega od izsiljevalskih.

SeMiNeSanja ::

A mi kdo pošlje ta Locky na mail, imam pač takšno nesrečo, da še nisem dobil niti enega od izsiljevalskih.

Sorry, meni jih sproti briše.... poleg tega je 99% prepoznano kot 'zero hour', kar ostane, pa so 'downloaderji' (W97M/Downloader). Samo ta mesec mi je že vletelo 1000 takih mailov (pri 5 uporabnikih), od tega jih 10 antivirus ni prepoznal in so se 'zataknili' ob Sandbox filter.

Dejansko (večinoma) ne fašeš Lockija direktno, ampak najprej 'zgolj' makro skriptico, ki potem navleče Lockija na računalnik in ga aktivira.

Ravno to teoretično olajša podjetjem, ki imajo spodobno filtriranje prometa, da preprečijo okužbo s to nadlogo. Najprej na mailu ujameš sumljive datoteke z makroji. Če pa že kera pride skozi in jo uporabnik 'uspe' aktivirat, ga še enkrat loviš na http/https filtru, ko skuša prenesti izvršljivo kodo z download lokacij.

Ampak z routerjem za 50€ to pač ne gre.

Če nisi pripravljen plačati za nabavo ustrezne rešitve in imaš butaste uporabnike....pa plačuj 'odkupnino', če te ujame s spuščenimi gatami. Enim to očitno ni problem...

blackbfm ::

Če pa že kera pride skozi in jo uporabnik 'uspe' aktivirat, ga še enkrat loviš na http/https filtru, ko skuša prenesti izvršljivo kodo z download lokacij.

In ta filter teoreticno komot pocepne ce prekodiras tisto izvrsljivo kodo v neko poljubno obliko in jo nato po downloadu konvertas v prvotno stanje

SeMiNeSanja ::

Če pa že kera pride skozi in jo uporabnik 'uspe' aktivirat, ga še enkrat loviš na http/https filtru, ko skuša prenesti izvršljivo kodo z download lokacij.

In ta filter teoreticno komot pocepne ce prekodiras tisto izvrsljivo kodo v neko poljubno obliko in jo nato po downloadu konvertas v prvotno stanje

Ravno to sem napisal, da mi 99,9% prestreže kot zero day variante - torej ravno prekodirane! Od skupno 1020 prestreženih mailov med 1.3 in 24.3., jih je bilo zgolj 5 prepoznanih kot konkretni znani downloader (z obstoječo signaturo). 99% ostalega je polovila heuristika.

Zakaj misliš, da bi mi na http/https slabše deloval isti AV in Sandbox, kot na mailu?

SeMiNeSanja ::

Poleg tega takointako že polovim zadeve na mailu, tako da sploh ne pride do poskusov download-anja, saj downloader skripta ni prišla do uporabnikovega mailboxa.

Če pa bi že kaj ušlo skozi, pa se ne rabim zanašati 'zgolj' na AV in Sandbox. Dejansko mi web promet mora skozi različne filtre štirih 'velikih' - AVG, Lastline, Websense in Kasperski.

Pri tem navadnim uporabnikom že v osnovi sploh ne dovolim prenašanje exe in podobnih rizičnih datotek z drugih lokacij kot Microsoft, Oracle, Adobe in podobno.

Problem je lahko 'napreden' uporabnik, ki sme prenašati izvršljive datoteke tudi od drugod - ampak verjemi, ko kdaj namerno skušam prenesti kakšen 'vzorec' škodljive kode, se moram prav presneto potruditi, da ga prenesem dol. Seveda to ne pomeni, da se nikakor nebi moglo zgoditi, da bi staknil kakšno okužbo. Ampak bo to z veliko večjo verjetnostjo zaradi moje napake (namernega izklapljanja zaščit), kot pa zato, ker bi zaščite odpovedale.

Če pa bi že kaj ušlo skozi, pa se ne rabim zanašati 'zgolj' na AV in Sandbox. Dejansko mi web promet mora skozi različne filtre štirih 'velikih' - AVG, Lastline, Websense in Kasperski.

Pri tem navadnim uporabnikom že v osnovi sploh ne dovolim prenašanje exe in podobnih rizičnih datotek z drugih lokacij kot Microsoft, Oracle, Adobe in podobno.

Problem je lahko 'napreden' uporabnik, ki sme prenašati izvršljive datoteke tudi od drugod - ampak verjemi, ko kdaj namerno skušam prenesti kakšen 'vzorec' škodljive kode, se moram prav presneto potruditi, da ga prenesem dol. Seveda to ne pomeni, da se nikakor nebi moglo zgoditi, da bi staknil kakšno okužbo. Ampak bo to z veliko večjo verjetnostjo zaradi moje napake (namernega izklapljanja zaščit), kot pa zato, ker bi zaščite odpovedale.

solatko ::

SeMiNeSanja - Poizkusil in rešil, problem je samo v tem, da večina uporabnikov ne ve kdaj so se okužili. Če dobim računalnik takoj po okužbi, brez da je kdo kaj poizkusil sam odstranjevati ali reševati, je uspeh reševanja praviloma, skoraj 100%, nerodno je samo to, da mora potem uporabnik naredit selekcijo med rešenimi podatki.

Traja pa reševanje kar nekaj dni in proces se ne sme prekint, ker je potem potrebno it od začetka.

Crypto virusi samo izbrišejo pot do podatkov, tako kot navaden delete in rešitev je samo v tem, da te poti shrani in jih proti plačilu vrne nazaj, svoje umotvore, pa lepo pobriše.

Morate pa vedeti, da je veliko fake crypto virusov, ki tudi ob plačilu, ne vrnejo podatkov, ker jih pošiljatelj, enostavno, nima.

Tako kot je polno piratske robe, so med njimi tudi te nadloge.

V takem primeru je edina možnost do vrnitve podatkov, stari dobri način, obnavljanje skritih originalov.

Če ima uporabnik vklopljeno stalno kryptiranje podatkov, pa ni rešitve.

Traja pa reševanje kar nekaj dni in proces se ne sme prekint, ker je potem potrebno it od začetka.

Crypto virusi samo izbrišejo pot do podatkov, tako kot navaden delete in rešitev je samo v tem, da te poti shrani in jih proti plačilu vrne nazaj, svoje umotvore, pa lepo pobriše.

Morate pa vedeti, da je veliko fake crypto virusov, ki tudi ob plačilu, ne vrnejo podatkov, ker jih pošiljatelj, enostavno, nima.

Tako kot je polno piratske robe, so med njimi tudi te nadloge.

V takem primeru je edina možnost do vrnitve podatkov, stari dobri način, obnavljanje skritih originalov.

Če ima uporabnik vklopljeno stalno kryptiranje podatkov, pa ni rešitve.

Delo krepa človeka

SeMiNeSanja ::

@solatko - jaz (k sreči?) še nisem imel priložnosti, da bi v živo videl katerega od okuženih sistemov z nekim od izsiljevalskih virusov, zato tudi ne bom trdil, da nimaš (vsaj deloma) prav.

Vsekakor pa še nisem zasledil opisa kakšnega izsiljevalskega virusa, ki bi deloval tako, kot ti to opisuješ, da bi zgolj pokvaril tabele datotečnega sistema, potem pa ustvaril kvazi navidezne kriptirane datoteke - ne da bi prave dejansko sploh kriptiral.

Ramsonware-a se je sčasoma nabralo že kar precej različnih vrst, zato je tudi povsem možno, da neka vrsta deluje točno tako, kot si ti opisal. Ampak mislim, da takšno zgolj navidezno kriptiranje ni pravilo, saj bi bilo sicer dosti manj panike zaradi izgubljenih podatkov.

Vsekakor pa še nisem zasledil opisa kakšnega izsiljevalskega virusa, ki bi deloval tako, kot ti to opisuješ, da bi zgolj pokvaril tabele datotečnega sistema, potem pa ustvaril kvazi navidezne kriptirane datoteke - ne da bi prave dejansko sploh kriptiral.

Ramsonware-a se je sčasoma nabralo že kar precej različnih vrst, zato je tudi povsem možno, da neka vrsta deluje točno tako, kot si ti opisal. Ampak mislim, da takšno zgolj navidezno kriptiranje ni pravilo, saj bi bilo sicer dosti manj panike zaradi izgubljenih podatkov.

MIHAc27 ::

Jaz sem imel lockeya v delu včeraj, pa tudi drugače smo že parkrat naleteli na podobne viruse (Policija pred časom).

Ker je več vrst delujejo različno. Prve verzije lockerjev so ustvarili novo kriptirano datoteko, staro pa samo pobrisali. V tem primeru se je dalo z reševanjem particij in izgubljenih datotek celo kaj rešit.

Naslednja generacija je že lepo prepisala originalno datoteko, in reševanje podatkov je postalo izjemno teško. Žal se pisci virusov tudi učijo in izboljšujejo viruse.

Ampak v varnostne kopije se seveda premalo investira, čeprav so danes usb ključki že zelo poceni.

Ker je več vrst delujejo različno. Prve verzije lockerjev so ustvarili novo kriptirano datoteko, staro pa samo pobrisali. V tem primeru se je dalo z reševanjem particij in izgubljenih datotek celo kaj rešit.

Naslednja generacija je že lepo prepisala originalno datoteko, in reševanje podatkov je postalo izjemno teško. Žal se pisci virusov tudi učijo in izboljšujejo viruse.

Ampak v varnostne kopije se seveda premalo investira, čeprav so danes usb ključki že zelo poceni.

zero_max ::

Eno vprašanje...

Je smiselno v takih primerih prenosni trdi disk zaščiti z geslom? Ali je dovolj le, da je trdi disk prklopljen na laptop samo takrat, ko se dela back-up podatkov.

Je smiselno v takih primerih prenosni trdi disk zaščiti z geslom? Ali je dovolj le, da je trdi disk prklopljen na laptop samo takrat, ko se dela back-up podatkov.

čuhalev ::

Eno vprašanje...

Je smiselno v takih primerih prenosni trdi disk zaščiti z geslom? Ali je dovolj le, da je trdi disk prklopljen na laptop samo takrat, ko se dela back-up podatkov.

Odvisno od operacijskega sistema. V bistvu se disk priklaplja le za backup. Backup ni samo rezervna kopija.

AC_DC ::

solatko

Tesla crypt 2.0 in novejši naredi secure erase, potem ko zakodira datoteko.

Crypto virusi samo izbrišejo pot do podatkov, tako kot navaden delete in rešitev je samo v tem, da te poti shrani in jih proti plačilu vrne nazaj, svoje umotvore, pa lepo pobriše.

Tesla crypt 2.0 in novejši naredi secure erase, potem ko zakodira datoteko.

loveJDM ::

Eno vprašanje...

Je smiselno v takih primerih prenosni trdi disk zaščiti z geslom? Ali je dovolj le, da je trdi disk prklopljen na laptop samo takrat, ko se dela back-up podatkov.

Tisto najpomembnejše si pokneš na onedrive in usb,ko pa dobiš virus pa samo windowse na novo naložiš pa naj se jebejo...

BCSman ::

Kdaj opaziš, da si fasal lockyja, šele po ponovenm zagonu? Torej ko delaš backupe, je pametno priklopit usb disk šele po ponovnem zagonu in po možnosti odklopit internet, da se ne bo ravno takrat aktiviral locky in zakriptiral še usb disk?

popster ::

Kdaj opaziš, da si fasal lockyja, šele po ponovenm zagonu?

Odvisno tudi ali imaš posodobljene winse te OS vpraša če pustiš Lockyju da se izvede in ali lahko dela spremembe na disku (verjetno je virus pod drugim imenom) - tko da:

Let's upgrade& thenreboot!

Tony710 ::

Res je naivno pricakovat da ti bodo dostop odklenili ko in ce bos placal ransom.

Kolega je bil naiven in je sel prek paypala placat ko je fasal ukash virus. Seveda mu niso unlockali nic, sem mu pa jaz na preprost nacin prek task managerja odklenil dostop do windowsev in hkrati vseh podatkov da je naredil backup.

Sicer ne vem ce enako velja pri lockiju ampak vredno je probat. Ce te seveda sploh spusti prek biossa v windowse?

Kolega je bil naiven in je sel prek paypala placat ko je fasal ukash virus. Seveda mu niso unlockali nic, sem mu pa jaz na preprost nacin prek task managerja odklenil dostop do windowsev in hkrati vseh podatkov da je naredil backup.

Sicer ne vem ce enako velja pri lockiju ampak vredno je probat. Ce te seveda sploh spusti prek biossa v windowse?

popster ::

Res je naivno pricakovat da ti bodo dostop odklenili ko in ce bos placal ransom.

https://slo-tech.com/novice/t657003#crta

moraš brat novice :)

darkolord ::

Kdaj opaziš, da si fasal lockyja, šele po ponovenm zagonu?Sem imel primer, ko so pri stranki šele po dveh tednih ugotovili, da je bil cryptolocker na delu. Ugotoviš šele takrat, ko rabiš enega od fajlov, ki jih ni več. Zadeva ti nič ne pokvari instalacije, se ne dotika sistemskih map in uničuje samo "dokumente".

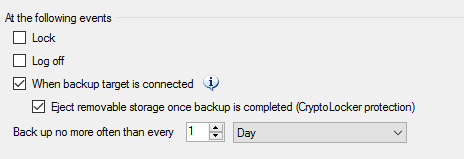

Torej ko delaš backupe, je pametno priklopit usb disk šele po ponovnem zagonu in po možnosti odklopit internet, da se ne bo ravno takrat aktiviral locky in zakriptiral še usb disk?Fino je uporabiti kakšno aplikacijo za backup, ki te proti takim zadevam nekoliko bolj zaščiti.

Npr. Veeam Endpoint Backup Free. Zadeva je res enostavna, hitra in zanesljiva, poleg tega ima npr. možnost, da začne delati backup ob priklopu zunanjega disk (diferencialni backup naredi res res hitro - nekje minuta do dve za povprečnega uporabnika) in po končanem backupu disk izvrže/ejecta:

Res je naivno pricakovat da ti bodo dostop odklenili ko in ce bos placal ransom.Tudi nepridipravi skrbijo za svoje "dobro ime". Če ob plačilu dejansko vrnejo podatke, bo plačal tudi velik del ostalih.

Sicer ne vem ce enako velja pri lockiju ampak vredno je probat. Ce te seveda sploh spusti prek biossa v windowse?Malo si preberi, kaj locky sploh je. Locky zakriptira vse dokumente na disku, vse ostalo pusti pri miru. Podatki so praktično nepovratno izgubljeni brez ključa.

Zgodovina sprememb…

- spremenilo: darkolord ()

mircrsmm ::

Sem šel brat komentarje, ker me je zanimalo, a bo kdo omenil Veeam,

in ga našel čisto na koncu (hvala darkolord) ...

Veeam Endpoint Backup Free je po mojem skromnem mnenju najboljši brezplačni program za backup. Ampak opcija, da naredi eject zunanjega USB diska obstaja šele v novi verziji 1.5, ki je zunaj (če se ne motim) šele dober teden. Dodali so jo točno zaradi kripto virusov, ampak ta način ima eno bistveno pomanjkljivost: uporabnik se mora sam spomniti, da vklopi USB disk, da naredi backup. In uporabnikom pri ročnih periodičnih nalogah NE MOREŠ zaupati, da ne bodo pozabili nanje.

V korporacijah imajo IT in centralno urejen backup z ustrezno zgodovino.

V mini podjetjih (ali domači uporabniki), pa lahko enako kvaliteten backup naredimo z Veeamom in mrežnim diskom (najcenejši niso bistveno dražji od USB diskov).

Bistveno je, da na mrežnem disku narediš poseben LOČEN folder za backup, na katerem ima RW pravice poseben user, ki je namenjen izključno backupu in ga ne uporablja noben uporabnik na nobeni mašini. V Veeamu nastaviš za backup tarčo ta folder (s tem userjem), ki je za kripto viruse neviden. Daš periodo 1 dan, čas je lahko med delom, ker ne obremenjuje bistveno sistema in naredi v nekaj minutah, hraniš pa vsaj za en mesec (jaz dam 75 verzij, za kao 2 meseca in pol) starih verzij. Lahko tudi več, ker so razen prvega vse verzije inkrementalne in ne pokurijo veliko diska. In bistveno: zadeva se izvaja sama, ne moreš pozabit na backup.

To, da uporabniki znajo narediti neumnosti, pri katerih so stare verzije zelo koristne, tudi brez virusov, je že druga tema. Kako zelo koristen je lahko Veeamov recovery boot CD ali USB (seveda ga je treba narediti, ampak samo enkrat) pri težavah s sistemom, je še ena zanimiva tema.

Če koga zanima kaj več, naj me poišče na linku v podpisu ...

Računalniške storitve, Miro Maher

in ga našel čisto na koncu (hvala darkolord) ...

Veeam Endpoint Backup Free je po mojem skromnem mnenju najboljši brezplačni program za backup. Ampak opcija, da naredi eject zunanjega USB diska obstaja šele v novi verziji 1.5, ki je zunaj (če se ne motim) šele dober teden. Dodali so jo točno zaradi kripto virusov, ampak ta način ima eno bistveno pomanjkljivost: uporabnik se mora sam spomniti, da vklopi USB disk, da naredi backup. In uporabnikom pri ročnih periodičnih nalogah NE MOREŠ zaupati, da ne bodo pozabili nanje.

V korporacijah imajo IT in centralno urejen backup z ustrezno zgodovino.

V mini podjetjih (ali domači uporabniki), pa lahko enako kvaliteten backup naredimo z Veeamom in mrežnim diskom (najcenejši niso bistveno dražji od USB diskov).

Bistveno je, da na mrežnem disku narediš poseben LOČEN folder za backup, na katerem ima RW pravice poseben user, ki je namenjen izključno backupu in ga ne uporablja noben uporabnik na nobeni mašini. V Veeamu nastaviš za backup tarčo ta folder (s tem userjem), ki je za kripto viruse neviden. Daš periodo 1 dan, čas je lahko med delom, ker ne obremenjuje bistveno sistema in naredi v nekaj minutah, hraniš pa vsaj za en mesec (jaz dam 75 verzij, za kao 2 meseca in pol) starih verzij. Lahko tudi več, ker so razen prvega vse verzije inkrementalne in ne pokurijo veliko diska. In bistveno: zadeva se izvaja sama, ne moreš pozabit na backup.

To, da uporabniki znajo narediti neumnosti, pri katerih so stare verzije zelo koristne, tudi brez virusov, je že druga tema. Kako zelo koristen je lahko Veeamov recovery boot CD ali USB (seveda ga je treba narediti, ampak samo enkrat) pri težavah s sistemom, je še ena zanimiva tema.

Če koga zanima kaj več, naj me poišče na linku v podpisu ...

Računalniške storitve, Miro Maher

Zgodovina sprememb…

- spremenilo: mircrsmm ()

misek ::

Veeam Endpoint Backup Free se da pognati tudi iz ukazne vrstice. Torej se lahko v eni batch datoteki izvede najprej mount zunanjega diska, naredi backup ter na koncu še unmount. Da preprečimo pozabljivost uporabnikov :)

solatko ::

Proti plačilu, dobiš ključ, če je program original, če pa je fasan preko hackerjevih strani, pa se lahko slikaš, saj pošiljatelj, ključa nima.

Do sedaj so senčne kopije originalov, še vedno ostale nedodaknjene, saj jih virus ne prepozna, kot datoteke, zato je reševanje največkrat uspešno, če je sistem nastavljen po defaultu (senčno kopiranje failov vključeno).

Čakam, da mi prvi pacient prinese Lockya, da se bomo lahko malo zabavali, tako, kot smo se z drugimi. V maloro gredo praviloma samo datoteke, ki so bile ustvarjene na že okuženem računalniku.

Do sedaj so senčne kopije originalov, še vedno ostale nedodaknjene, saj jih virus ne prepozna, kot datoteke, zato je reševanje največkrat uspešno, če je sistem nastavljen po defaultu (senčno kopiranje failov vključeno).

Čakam, da mi prvi pacient prinese Lockya, da se bomo lahko malo zabavali, tako, kot smo se z drugimi. V maloro gredo praviloma samo datoteke, ki so bile ustvarjene na že okuženem računalniku.

Delo krepa človeka

darkolord ::

Do sedaj so senčne kopije originalov, še vedno ostale nedodaknjene, saj jih virus ne prepozna, kot datoteke, zato je reševanje največkrat uspešno, če je sistem nastavljen po defaultu (senčno kopiranje failov vključeno).Locky pred svojim početjem gladko pobriše (poskuša pobrisati) shadow copies.

Zgodovina sprememb…

- spremenilo: darkolord ()

SeMiNeSanja ::

Do sedaj so senčne kopije originalov, še vedno ostale nedodaknjene, saj jih virus ne prepozna, kot datoteke, zato je reševanje največkrat uspešno, če je sistem nastavljen po defaultu (senčno kopiranje failov vključeno).Locky pred svojim početjem gladko pobriše (poskuša pobrisati) shadow copies.

Izsiljevalskih virusov je danes že toliko vrst, da ljudje že ne sledijo več, na koncu pa mešajo, kaj počne eden, kaj pa drugi.

Vsekakor postajajo čedalje bolj pregnani. Če so včeraj shadow copy še pustili pri miru, se na to danes ne zanašaj več!

Zadnji iz vrst izsiljevalskih virusov celo povozi/zašifrira MBR, tako da tudi Windows ne moreš več zagnati. Ampak baje da je bolj tumpaste vrste, tako da se da datoteke reševati z orodji, ki so namenjena reševanju datotek z brisanih particij.

Machete ::

Kaj pa kaj tak virusek naredi, če ga odpiraš na telefonu? Verjetno ni v tapravmu agru ali kako? Kaj pa win10 npr.? Se lahko razkomoti na win10 telefonu?

LC1000|Asrock-H470PG|i7-10700K|2x16GB|RTX-5080 GAMING|W10Pro

new Nintendo 2DS & 3DS XL|Galaxy S24+

new Nintendo 2DS & 3DS XL|Galaxy S24+

solatko ::

Kako se pa obnaša bootneck, če v biosu vržeš letnico na 1950, ko ga še ni bilo in izklopiš internet?

Viruse, ki se zaženejo ob zagonu računalnika, se največkrat zahebe, če jim sistem postaviš na leta pred njihovim nastankom (preizkušeno na nekaj skupinah takih virusov, ki se zaženejo iz boot-a in onemogočijo zagon sistema, če obrišejo MBR, enostavno le-tega obnoviš in so praktično nedejavni, saj se ne zaženejo, če jim manjka pravi datum).

Sicer pa se MBR počasi poslavlja, ga na večini mašin menja GPT.

Glede na lastne izkušnje, so windows phoni za enkrat kar varni pred raznimi zlobnimi kodami, verjetno tudi zato, ker jih je napram Android telefonom, premalo, da bi bili zelo zanimivi za pisce zlobnih kod, kako bo z večanjem števila teh naprav, bomo pa videli s časom.

Vidim pa največji problem v zahtevah tričrkovnih organizacij, ki od proizvajalcev HW in SW zahtevajo določene odprtosti za vdore, kar s pridom izkoriščajo pistci zlobne kode. Proizvajalci so verjetno sposobni čisto vsako napravo zaščitit, pred nepooblaščenimi vdori, vendar tega enostavno, ne smejo.

Tudi izdelovalci AV programja niso brez masla na glavi.

Viruse, ki se zaženejo ob zagonu računalnika, se največkrat zahebe, če jim sistem postaviš na leta pred njihovim nastankom (preizkušeno na nekaj skupinah takih virusov, ki se zaženejo iz boot-a in onemogočijo zagon sistema, če obrišejo MBR, enostavno le-tega obnoviš in so praktično nedejavni, saj se ne zaženejo, če jim manjka pravi datum).

Sicer pa se MBR počasi poslavlja, ga na večini mašin menja GPT.

Glede na lastne izkušnje, so windows phoni za enkrat kar varni pred raznimi zlobnimi kodami, verjetno tudi zato, ker jih je napram Android telefonom, premalo, da bi bili zelo zanimivi za pisce zlobnih kod, kako bo z večanjem števila teh naprav, bomo pa videli s časom.

Vidim pa največji problem v zahtevah tričrkovnih organizacij, ki od proizvajalcev HW in SW zahtevajo določene odprtosti za vdore, kar s pridom izkoriščajo pistci zlobne kode. Proizvajalci so verjetno sposobni čisto vsako napravo zaščitit, pred nepooblaščenimi vdori, vendar tega enostavno, ne smejo.

Tudi izdelovalci AV programja niso brez masla na glavi.

Delo krepa človeka

Zgodovina sprememb…

- spremenil: solatko ()

darkolord ::

No tukaj je treba zadevo ločiti med virusi in trojanskimi konji, pa tudi med cryptolockerji in ostalimi.

Pri Lockyu in sorodnih zalegah je problem, ker ne gre za virus. Odpreti ga mora uporabnik. Prav tako praktično nič ne šlatajo po sistemu (sistemske datoteke, MBR ipd), ampak uničujejo samo dokumente, do katerih ima uporabnik neposreden dostop, in za to ne potrebujejo izkoriščanja nobenih lukenj za dvig pravic ali kaj podobnega. Zato je tudi detekcija in zaščita precej težja.

Zadeva je kar dobro premišljena. Uničevanje instalacije same nima nobenega smisla, ker lahko uporabnik naredi reinstall. Z dokumenti je pa večji problem.

Pri Lockyu in sorodnih zalegah je problem, ker ne gre za virus. Odpreti ga mora uporabnik. Prav tako praktično nič ne šlatajo po sistemu (sistemske datoteke, MBR ipd), ampak uničujejo samo dokumente, do katerih ima uporabnik neposreden dostop, in za to ne potrebujejo izkoriščanja nobenih lukenj za dvig pravic ali kaj podobnega. Zato je tudi detekcija in zaščita precej težja.

Zadeva je kar dobro premišljena. Uničevanje instalacije same nima nobenega smisla, ker lahko uporabnik naredi reinstall. Z dokumenti je pa večji problem.

Machete ::

Saj to me zanima, kaj se zgodi, če lockija odpreš v priponki v mailu na telefonu?

LC1000|Asrock-H470PG|i7-10700K|2x16GB|RTX-5080 GAMING|W10Pro

new Nintendo 2DS & 3DS XL|Galaxy S24+

new Nintendo 2DS & 3DS XL|Galaxy S24+

AnotherMe ::

No tukaj je treba zadevo ločiti med virusi in trojanskimi konji, pa tudi med cryptolockerji in ostalimi.

Pri Lockyu in sorodnih zalegah je problem, ker ne gre za virus. Odpreti ga mora uporabnik. Prav tako praktično nič ne šlatajo po sistemu (sistemske datoteke, MBR ipd), ampak uničujejo samo dokumente, do katerih ima uporabnik neposreden dostop, in za to ne potrebujejo izkoriščanja nobenih lukenj za dvig pravic ali kaj podobnega. Zato je tudi detekcija in zaščita precej težja.

Zadeva je kar dobro premišljena. Uničevanje instalacije same nima nobenega smisla, ker lahko uporabnik naredi reinstall. Z dokumenti je pa večji problem.

Kako je tukej z dokumenti ki so na dropboxu? Ali pa mrežni disk (NAS)?

darkolord ::

Tudi dokumente na Dropboxu in mrežnem disku ti uniči, če imaš dostop do njih. Tudi na ostale računalnike oz. njihove share v mreži se poskuša povezati.

Mogoče ima sicer Dropbox kakšno zgodovino, kjer se da povrniti dokumente, ampak se na to ni za zanašati.

Mogoče ima sicer Dropbox kakšno zgodovino, kjer se da povrniti dokumente, ampak se na to ni za zanašati.

Zgodovina sprememb…

- spremenilo: darkolord ()

misek ::

Ponavadi vse sumljive maile brišem tokrat pa sem enega šel raziskovati.

Vsebina:

Datoteka z je neki assci art, 9dbdc1.js pa pobere novo datoteko http://caferacerpneus.com.br/lw2osd, ki je tipa

Potrebuje kdo?

Vsebina:

--------- ---------- ----- ----

0 2016-03-29 19:26 scan/

0 2016-03-29 19:26 scan/cd063c89/

1687 2016-03-29 19:26 scan/cd063c89/9dbdc1.js

8447 2016-03-29 19:26 scan/cd063c89/z

--------- -------

10134 4 filesDatoteka z je neki assci art, 9dbdc1.js pa pobere novo datoteko http://caferacerpneus.com.br/lw2osd, ki je tipa

PE32 executable (GUI) Intel 80386, for MS Windows

Potrebuje kdo?

Vredno ogleda ...

| Tema | Ogledi | Zadnje sporočilo | |

|---|---|---|---|

| Tema | Ogledi | Zadnje sporočilo | |

| » | Kripto virus kako reševati če sploh, umrem sicer ne če ne restavriram (strani: 1 2 3 4 5 6 )Oddelek: Pomoč in nasveti | 78330 (55186) | SeMiNeSanja |

| » | LockyOddelek: Pomoč in nasveti | 12389 (10827) | SeMiNeSanja |

| » | Locky dobil nov način širjenjaOddelek: Novice / Kriptovalute | 14165 (10882) | Jupito |

| » | Izsiljevalski virus Petya padelOddelek: Novice / Kriptovalute | 11286 (8436) | Laskota |

| » | Nov kriptovirus Locky na pohodu, napada tudi bolnišnice (strani: 1 2 )Oddelek: Novice / Kriptovalute | 40444 (36430) | misek |