Slo-Tech - Todd Austin, Valeria Bertacco in Andrea Pellegrini in University of Michigan so odkrili nov napad na zasebne RSA šifrirne ključe ter resno ranljivost v kriptografski knjižnici OpenSSL oziroma njenem RSA avthentikacijskem mehanizmu, ki za potenciranje uporablja CRT (Chinese Remainder Theorem - kitajski izrek o ostankih) funkcijo.

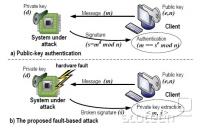

Gre za klasičen posredni napad na kriptografijo (tim. channel side napad) oziroma napad na strojno programsko opremo, na kateri teče kriptografska koda. Raziskovalci so namreč ugotovili, da je z majhnimi spremembami (nižanjem) napetosti električne energije s katero se napaja procesor mogoče povzročiti napako (spremembo enega bita, tim. single-bit error) v delovanju procesorja, kar pa v primeru, da procesor izvaja kriptografske operacije privede do razkritja 4 bitov zasebnega šifrirnega ključa. Napad ne povzroči nobene poškodbe strojne opreme in ga je zato praktično nemogoče zaznati, poleg tega pa do takih napak pogosto prihaja tudi pri normalnem delovanju procesorja.

Raziskovalci so tako uspeli zbrati 10.000 digitalnih podpisov, od katerih jih je bilo 8.800 poškodovanih in ki so razkrivali informacije o RSA šifrirnem ključu. S pomočjo analize v gruči 81 računalnikov s procesorji 2,4 GHz Pentium 4 so nato uspeli rekonstruirati 1024-bitni zasebni šifrirni ključ. Za to so potrebovali približno 650 poškodovanih digitalnih odpisov (ang. single-bit corrupted signature). Analiza je trajala le 104 ure (oziroma eno leto procesorskega časa na enoprocesorskem računalniku). V napadu so uporabili SPARC Linux sistem z OpenSSL 0.9.8i, ki je tekel na FPGA plošči.

Raziskovalci so napad poimenovali Fault-based Attack of RSA Authentication, več podrobnosti pa v članku.

Kljub temu pa je potrebno poudariti, da omenjena tehnika napada v praksi ni preveč uporabna, saj zahteva fizični dostop do strojne opreme. Je pa tehniko mogoče uporabiti v primeru napadov na kriptografske implementacije DRM-ja na igralnih konzolah, mobilnih telefonih in multimedijskih predvajalnikih.

Mimogrede, lansko leto so Barenghi, Bertoni, Parrinello in Pelosi iz milanske Politehnike predstavili podoben napad na ARM procesor, ugotovitve pa so objavili v članku Low Voltage Fault Attacks on the RSA Cryptosystem.

(Delno) ista skupina (Barenghi, Bertoni, Breveglieri, Pellicioli in Pelosi) pa pripravlja še podoben napad na AES-128, AES-192 in AES-256 (tehnično poročilo Low Voltage Fault Attacks to AES and RSA on General Purpose Processors je objavljeno na Cryptology ePrint Archive).

Se kriptografskim implementacijam na strojni opremi obetajo težki časi?

Novice » Varnost » Raziskovalci uspeli rekonstruirati 1024-bitni RSA ključ v 104 urah

andrejz ::

Vse kar človek naredi se slej ko prej izkaže za pomanjkljivo. Glavno, da ni (matematični) princip asimetrične kriptografije omajan.

Edino dokazano varen je samo OTP ... za katerega se potrebuje samo papir in svinčnik ... razen seveda če (spet in edino) človek ne naredi napake.

... razen seveda če (spet in edino) človek ne naredi napake.

Edino dokazano varen je samo OTP ... za katerega se potrebuje samo papir in svinčnik

DavidJ ::

> Glavno, da ni (matematični) princip asimetrične kriptografije omajan.

Hja, omajan je v tem smislu, da je ugibanje RSA ključa "računsko zahteven problem". Povedano drugače, če je tvoja mašina "dovolj hitra", je RSA enostavno uganit. Ampak "dovolj hitrih" mašin, še nekaj časa ne bo.

Ko bomo imeli kvantne računalnike, pa bomo rabili nekaj novega.

Hja, omajan je v tem smislu, da je ugibanje RSA ključa "računsko zahteven problem". Povedano drugače, če je tvoja mašina "dovolj hitra", je RSA enostavno uganit. Ampak "dovolj hitrih" mašin, še nekaj časa ne bo.

Ko bomo imeli kvantne računalnike, pa bomo rabili nekaj novega.

"Do, or do not. There is no 'try'. "

- Yoda ('The Empire Strikes Back')

- Yoda ('The Empire Strikes Back')

andrejz ::

Ko sem napisal da "Glavno, da ni (matematični) princip asimetrične kriptografije omajan. " sem mislil samo na ta konkreten opisan primer oz. napad. Je pa res dejstvo, da varnost RSA, ECC ipd temelji na neznanju oz. nezmožnosti reševanja določenega problema (faktorizacije celih števil, problema diskretnega logaritma) in ko bo ta pomanjkljivost odpravljena bo asimetrični kriptografija kot jo poznamo danes obstajala samo v kaki knjigi z naslovom "Zgodovina kriptografije".

Tisto novo pa naj bi bila kvantna kriptografija ... ki pa tudi ni vsemogočna kot so sprva mislili ... težava je spet v napravah, ki jih izdela človek.

Tisto novo pa naj bi bila kvantna kriptografija ... ki pa tudi ni vsemogočna kot so sprva mislili ... težava je spet v napravah, ki jih izdela človek.

DavidJ ::

My bad, narobe razumel (:

"Do, or do not. There is no 'try'. "

- Yoda ('The Empire Strikes Back')

- Yoda ('The Empire Strikes Back')

Zgodovina sprememb…

- spremenil: DavidJ ()

Matevžk ::

Se kriptografskim implementacijam na strojni opremi obetajo težki časi?

Komu ali čemu se pa ne? To je že od nekdaj tako.

Če koga zanima bolj splošen poljuden pregled napadov s stranskim kanalom (ups, se opravičujem; izraz posredni napad je res lepši), ga dobi tukaj.

lp, Matevžk

Vredno ogleda ...

| Tema | Ogledi | Zadnje sporočilo | |

|---|---|---|---|

| Tema | Ogledi | Zadnje sporočilo | |

| » | Slabi časi za zasebnost v Androidu (strani: 1 2 )Oddelek: Novice / Varnost | 32029 (27629) | matijadmin |

| » | Po dvajsetih letih se maščuje ranljivost FREAKOddelek: Novice / Varnost | 9082 (5517) | Isotropic |

| » | Napad na AES v virtualiziranih okoljihOddelek: Novice / Varnost | 5611 (4420) | poweroff |

| » | Akustični napad na RSA šifrirne ključeOddelek: Novice / Varnost | 17582 (13343) | poweroff |

| » | Strojni trojanci na integriranih vezjihOddelek: Novice / Varnost | 23969 (18918) | poweroff |