Ranljivost v grafičnih karticah spletnim stranem omogoča krasti zaslonsko sliko

Slo-Tech - Raziskovalci z univerz v Austinu, Teksasu, Washingtonu, Illinoisu in Pittsburghu (CMU) so ugotovili, da so grafični čipi vseh šestih velikih proizvajalcev ( Apple, Intel, AMD, Qualcomm, ARM, Nvidia) ranljivi. Z doslej nepoznanim napadom lahko zlonamerna spletna stran prebere vsebino zaslona, kot ga izpisuje druga spletna stran na drugi domeni, s čimer se krši ena osnovnih zapovedi varnosti na internetu. Napad so poimenovali GPU.zip in ga temeljito opisali v članku. Podrobno jo bodo predstavili tudi na konferenci 45th IEEE Symposium on Security and Privacy, ki bo prihodnje leto maja v San Franciscu.

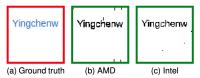

V delujočem konceptu so prikazali, kako ranljivost deluje. Zlonamerna spletna stran vsebuje element, ki skuša brati iz elementa iframe. V normalnih okoliščinah je to mogoče le, če imata oba elementa isti vir (isto domeno). Raziskovalci pa so pokazali, da je zaradi stiskanja podatkov, ki ga GPU-ji uporabljajo za izboljšanje zmogljivosti, možno posamezne piksle na zaslonu krasti enega po...

V delujočem konceptu so prikazali, kako ranljivost deluje. Zlonamerna spletna stran vsebuje element, ki skuša brati iz elementa iframe. V normalnih okoliščinah je to mogoče le, če imata oba elementa isti vir (isto domeno). Raziskovalci pa so pokazali, da je zaradi stiskanja podatkov, ki ga GPU-ji uporabljajo za izboljšanje zmogljivosti, možno posamezne piksle na zaslonu krasti enega po...