Chrome v boju proti nešifriranim spletnim stranem

Razlika med Chrome 53 in Chrome 56

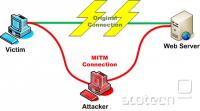

vir: CNETCNET - Https je protokol za varno komunikacijo preko računalniškega omrežja, ki je za razliko od http protokola šifriran ter zaradi tega bolj varen (če je pravilno implementiran) za uporabnika pred spletnimi prevaranti. Http protokol, ki je nešifriran, ne zagotavlja kriptografsko varne potrditve identitete nasprotne stranke, medtem ko https protokol zahteva vsaj verifikacijo domene, če že ne celo potrditve identitete upravljalca domene (EV).

Zaradi spletnih prevarantov se je Chrome odločil pospešiti bitko proti nešifriranim spletnim stranem, s čimer nameravajo začeti januarja 2017, ko bo izšla nova različica spletnega brskalnika - Chrome 56. Parisa Tabriz, vodja Googlove ekipe inženirjev, ki se ukvarja z varnostjo na Chromu, je dejala da je njihov plan izpostaviti spletne strani, ki so nešifrirane in s tem morebiti nevarne obiskovalcem.

...

Zaradi spletnih prevarantov se je Chrome odločil pospešiti bitko proti nešifriranim spletnim stranem, s čimer nameravajo začeti januarja 2017, ko bo izšla nova različica spletnega brskalnika - Chrome 56. Parisa Tabriz, vodja Googlove ekipe inženirjev, ki se ukvarja z varnostjo na Chromu, je dejala da je njihov plan izpostaviti spletne strani, ki so nešifrirane in s tem morebiti nevarne obiskovalcem.

...