S spreminjanjem napetosti čipa do zasebnih RSA ključev

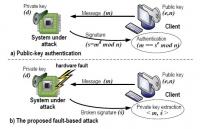

Vektor napada preko napak

vir: Dark ReadingDark Reading - Raziskovalci iz Univerze v Michiganu bodo na konferenci Black Hat ta teden predstavili zaključke svojega dela, v katerem so z nižanjem voltaže na čipu v strežnikih prišli do celotnega RSA zasebnega ključa. Njihovo delo je nadaljevanje dela raziskovalcev iz Frankfurta, ki so že pred časom odkrili, da je s kvarjenjem procesorja mogoče priti do dela zasebnega ključa, a so takrat predvidevali, da bo rezultate težko reproducirati, posebej pa v nenadzorovanem laboratoriju (torej, v produkciji).

Valeria Bertacco, profesorica na UM, pa je uspela ponoviti napako na strežnikih, ki so tekli na Linuxu in so za RSA enkripcijo uporabljali OpenSSL knjižico. Prva metoda, ki so jo uporabili, je bila da so znižali napetost tranzistorjev pod...

Valeria Bertacco, profesorica na UM, pa je uspela ponoviti napako na strežnikih, ki so tekli na Linuxu in so za RSA enkripcijo uporabljali OpenSSL knjižico. Prva metoda, ki so jo uporabili, je bila da so znižali napetost tranzistorjev pod...