Ranljivost v implementaciji ASLR v Haswellu

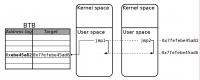

Ars Technica - ASLR je ena izmed pomembnih tehnologij za omejevanje škode, ki jo lahko napadalci povzročijo s prekoračitvijo predpomnilnika. Operacijski sistem namreč različne dele programov v pomnilnik nalaga naključno, tako da ni mogoče zanesljivo predvideti, kaj se v pomnilniku nahaja za koncem bloka, ki pripada nekemu programu. Na ta način s prekoračitvijo predpomnilnika ni mogoče skočiti na želeno mesto. Raziskovalci z Univerze v Kaliforniji pa so sedaj ugotovili, da imajo Intellovi procesorji iz serije Haswell ranljivost, ki omogoča poznavanje lokacije, kam sistem naloži posamezne programe.

Ranljivost tiči v delu procesorja, ki se ukvarja z napovedovanjem, po kateri poti po IF-stavku se bo koda izvedla, še preden se pogoj dejansko preveri (branch predictor), kar je nujno za učinkovito delovanje modernih cevovodov. Raziskovalci so...

Ranljivost tiči v delu procesorja, ki se ukvarja z napovedovanjem, po kateri poti po IF-stavku se bo koda izvedla, še preden se pogoj dejansko preveri (branch predictor), kar je nujno za učinkovito delovanje modernih cevovodov. Raziskovalci so...