FBI ugaša omrežje DNSChangerja, kup računalnikov utegne ostati brez interneta

vir: The Register

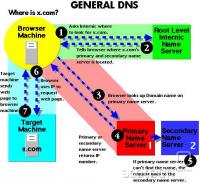

The Register - Ameriški FBI je lani novembra v Operaciji Ghost Click aretiral šest estonskih državljanov, kolovodij trojanca DNSChanger. DNSChanger je na vsakem okuženem računalniku zamenjal naslove DNS strežnika (od tod ime) na napadalčeve, tako da je uporabnik ob obisku povsem nedolžnih strani najprej dobil kup oglasov in druge neželene vsebine. Po operaciji je FBI dobil dostop do lažnivih DNS strežnikov, vendar so se zaradi množičnosti okužbe odločili, da jih ne ugasnejo takoj. Namesto tega so nanje namestili pristne DNS strežnike, uporabnike pa pozvali, naj počistijo svoje računalnike. Tri mesece po aretaciji, tj. 8. marca, jih namreč mislijo dokončno ugasniti.

Tukaj pa zdaj nastopi problem. Po včeraj objavljen raziskavi je okužba še vedno prisotna vsaj v polovici od Fortune 500 podjetij, oz. 27 od...

Tukaj pa zdaj nastopi problem. Po včeraj objavljen raziskavi je okužba še vedno prisotna vsaj v polovici od Fortune 500 podjetij, oz. 27 od...