Napad na AES v virtualiziranih okoljih

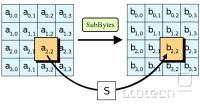

Slo-Tech - Raziskovalci Gorka Irazoqui Apecechea, Mehmet Sinan Inci, Thomas Eisenbarth in Berk Sunar iz Worcester Polytechnic Institute so objavili članek z naslovom Fine grain Cross-VM Attacks on Xen and VMware are possible! v katerem so pokazali, da je v virtualiziranem okolju s pomočjo Bernsteinovega korelacijskega napada mogoč uspešen napad na AES šifriranje. Napad je mogoče izvesti v okoljih Xen in VMWare in sicer iz enega virtualnega stroja na drugega.

Naj omenimo, da napad deluje samo v primeru, da se za šifriranje ne uporablja AES-NI strojno šifriranje, na omenjeni napad pa so ranljive številne kriptografske knjižnice, vključno z OpenSSL, PolarSSL in Libgcrypt. Napad deluje tudi v primeru, da se virtualni stroji nahajajo na različnih jedrih procesorja (a na istem fizičnem strežniku).

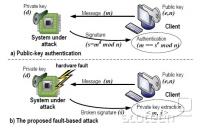

Korelacijski napadi v kriptografiji so podvrsta kriptoanalitičnih napadov, ki temeljijo na tim. znanem čistopisu (ang. known plaintext), izkoriščajo pa statistično ranljivost oziroma statistično...

Naj omenimo, da napad deluje samo v primeru, da se za šifriranje ne uporablja AES-NI strojno šifriranje, na omenjeni napad pa so ranljive številne kriptografske knjižnice, vključno z OpenSSL, PolarSSL in Libgcrypt. Napad deluje tudi v primeru, da se virtualni stroji nahajajo na različnih jedrih procesorja (a na istem fizičnem strežniku).

Korelacijski napadi v kriptografiji so podvrsta kriptoanalitičnih napadov, ki temeljijo na tim. znanem čistopisu (ang. known plaintext), izkoriščajo pa statistično ranljivost oziroma statistično...