Prihaja WPA3!

Slo-Tech - Štirinajst let je že preteklo, odkar smo dobili brezžični varnostni protokol WPA2. Wi-Fi Alliance, organizacija, ki skrbi za standardizacijo na tem področju, pa je nedavno začela s certificiranjem naprav, ki uporabljajo njegovega naslednika, protokol WPA3.

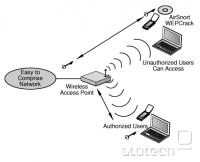

Največ novosti, ki jih ta prinaša se nanaša na varnost. Poleg 192-bitnega šifriranja, je ključna novost onemogočanje t.i. offline vdorov. Če je napadalec doslej lahko prestregel podatke vašega usmerjevalnika, in se nato doma v miru posvetil razbijanju gesla s pomočjo slovarjev, bo pod WPA3 to onemogočeno. Še vedno pa bo napadalec to...

Največ novosti, ki jih ta prinaša se nanaša na varnost. Poleg 192-bitnega šifriranja, je ključna novost onemogočanje t.i. offline vdorov. Če je napadalec doslej lahko prestregel podatke vašega usmerjevalnika, in se nato doma v miru posvetil razbijanju gesla s pomočjo slovarjev, bo pod WPA3 to onemogočeno. Še vedno pa bo napadalec to...