Primer navodil prek Twitterja

vir: Secure ListMiniDuke izkorišča ranljivost v Adobe Readerju 9 in novejših, ki mu omogoča zaobiti peskovnik in izvesti kodo na računalniku. Adobe je popravek izdal prejšnjo sredo, a se MiniDuke še vedno širi, saj mnogo sistemov še ni posodobljenih. Analiza kaže, da gre za ciljan napad na dobro premišljen način. Napadalci so namreč organizacijam, ki so jih želeli napasti, poslali elektronsko sporočilo s priloženim PDF-jem, ki je videti zelo nedolžno. Dokumenti so na prvi pogled neškodljivi povzetki seminarja o človekovih pravicah, podatki o zunanji politiki Ukrajine, načrti organizacije NATO za širitev, poročilo armenske ekonomske zbornice itn. Skratka, vsaka organizacija je dobila prilagojen PDF, ki je bil videti zelo uporaben zanjo. Ko je prejemnik dokument odprl, se je na računalnik prenesla vsega 20 kB velika zlonamerna koda. Ta se je ob naslednjem zagonu računalnika zagnala in iz podatkov o računalniku izračunala unikaten prstni odtis, ki se v nadaljevanju uporablja za šifriranje komunikacije med črvom in krmilno-nadzornimi strežniki (C&C servers). Nekaj podobnega je počel že Gauss.

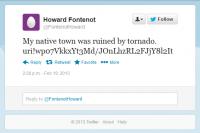

Zanimivo je, da je 20 kB zlonamerne kode napisane v zbirniku in ne kakšnem višjenivojskem jeziku, kar je redkost. Ko se koda zažene, namesti majhnega odjemalca za Twitter in spremlja nekaj vnaprej nastavljenih računov, kjer najde šifrirane ukaze in naslove za dostop do C&C-strežnikov. Če ti Twitterjevi računu niso dosegljivi, ima alternativni način komunikacije. Trenutno se ti strežniki nahajajo v Turčiji in Panami ter ponujajo pet različnih povezav za pet posebnih žrtev na Portugalskem, v Ukrajini, Nemčiji in Belgiji. Vse to kaže, da je napad zelo ozko specializiran. Uporabljena koda je nova in ni reciklirana iz Stuxneta, Flama ali katerega drugega črva.

Žrtve so v 23 državah, med njimi tudi v Sloveniji, kaže poročilo. Seveda ni javno znano, kdo so žrtve. V ZDA so recimo napadli dva think-tanka in eno zdravstveno ustanovo. Twitterjevi računi, ki jih MiniDuke spremlja, so bili registrirani aprila lani, torej gre za relativno nov kos zlonamerne programske opreme. Precej verjetno je, da je od tedaj črv pritajeno deloval in pošiljal zbrane informacije, po objavi popravka za Adobe Reader pa so upravljavci povečali intenzivnost delovanja črva, da zberejo karseda veliko podatkov pred zakrpanjem sistemov, kar je sprožilo odkritje črva.

Analiza je pokazala, da se MiniDuke po sofisticiranosti uvršča za Stuxnet in Flame, a pred zadnje napade kitajskih hekerjev na ZDA; so pa pisci MiniDuka uporabljali isto ranljivost kot Kitajci. Čeprav MiniDuke očitno ni okužil nobenih sistemov na Kitajskem, je preuranjeno soditi, od kod izvira.