Desetletje pozneje napad na pomnilnik izvedljiv tudi na grafičnih karticah

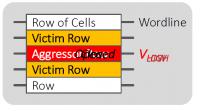

Slo-Tech - Pred desetletjem so odkrili ranljivost v pomnilniku, do katerega dostopajo centralni procesorji, ki so jo poimenovali rowhammer. Z agresivnim in zaporednim zapisovanjem in branjem podatkov v pomnilnik je možno vplivati na vrednosti bitov v sosednjih celicah, kar lahko ima varnostne posledice. Kasneje so isto ranljivost odkrili tudi v androidih telefonih. Sedaj so raziskovalci z Univerze v Torontu pokazali, da niso imune niti Nvidiine grafične kartice. Odprava ranljivosti nas lahko stane do 10 odstotkov zmogljivosti.

Ranljivost bodo predstavili na 2025 Usenix Security Conference prihodnji mesec, že sedaj pa lahko preberemo rokopis. Gre za prvo ranljivost rowhammer, ki so jo prikazali tudi pomnilniških modulih GDDR6; doslej so jo potrdili le na DDR3/4 ali LPDDR3/4. To ni trivialen preskok, saj je GDDR6 tehnično drugače izveden, uporablja druge standarde in je prispajkan na kartico.

Posledice pa so enako uničujoče. Raziskovalci so pokazali, da je mogoče z napadom model umetne...

Ranljivost bodo predstavili na 2025 Usenix Security Conference prihodnji mesec, že sedaj pa lahko preberemo rokopis. Gre za prvo ranljivost rowhammer, ki so jo prikazali tudi pomnilniških modulih GDDR6; doslej so jo potrdili le na DDR3/4 ali LPDDR3/4. To ni trivialen preskok, saj je GDDR6 tehnično drugače izveden, uporablja druge standarde in je prispajkan na kartico.

Posledice pa so enako uničujoče. Raziskovalci so pokazali, da je mogoče z napadom model umetne...