Ribarji vedno spretnejši

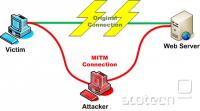

Potek tipičnega ribarskega napada

vir: HeiseHeise - Nemški Zvezni urad za varno informacijsko tehnologijo (BSI) v svojem četrtletnem poročilu ugotavlja, da so ribarji na internetu vedno bolj pretkani. Elektronska pošta, ki jo pošiljajo nič hudega slutečim uporabnik, je vedno težje razločljiva od legitimne pošte, pa tudi njihove lažne spletne so že na las podobne pravim stranem.

Pri tem navajajo primer ribarskega napada na DHL-ove stranke z začetka letošnjega leta, ki jih je pozval k registraciji na lažni strani s podatki za Packstation. Šlo je za prvi na Nemčijo osredotočen velikopotezni in profesionalno izpeljani ribarski napad. Nemčija je bila doslej zaradi jezikovne pregrade imuna na tovrstne napade (strojnih prevodov z Google Translate pedantni Nemci pač niso jemali resno), a so se zlikovci priučili tudi nemščine in sloga...

Pri tem navajajo primer ribarskega napada na DHL-ove stranke z začetka letošnjega leta, ki jih je pozval k registraciji na lažni strani s podatki za Packstation. Šlo je za prvi na Nemčijo osredotočen velikopotezni in profesionalno izpeljani ribarski napad. Nemčija je bila doslej zaradi jezikovne pregrade imuna na tovrstne napade (strojnih prevodov z Google Translate pedantni Nemci pač niso jemali resno), a so se zlikovci priučili tudi nemščine in sloga...