Nov mikroskop za natančnejše posnetke celic

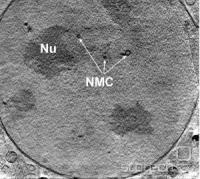

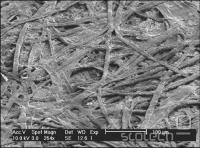

Slo-Tech - Raziskovalci z berlinskega Inštituta za mehko snov in funkcionalne materiale so razvili nov način mikroskopiranja celic, ki združuje prednosti elektronske in klasične mikroskopije, o čemer poročajo v članku Three-dimensional cellular ultrastructure resolved by X-ray microscopy v najnovejši številki revije Nature Methods.

Pri novem načinu mikroskopiranja celičnih preparatov ni treba fiksirati, obarvati ali rezati. Namesto tega celotne celice na hitro zmrznejo in preučujejo v naravnem okolju. Prednost je tudi takojšnja visokoločljivostna trodimenzionalna slika celotne celice, s čimer odpade potreba po mukotrpnem snemanju različnih...

Pri novem načinu mikroskopiranja celičnih preparatov ni treba fiksirati, obarvati ali rezati. Namesto tega celotne celice na hitro zmrznejo in preučujejo v naravnem okolju. Prednost je tudi takojšnja visokoločljivostna trodimenzionalna slika celotne celice, s čimer odpade potreba po mukotrpnem snemanju različnih...